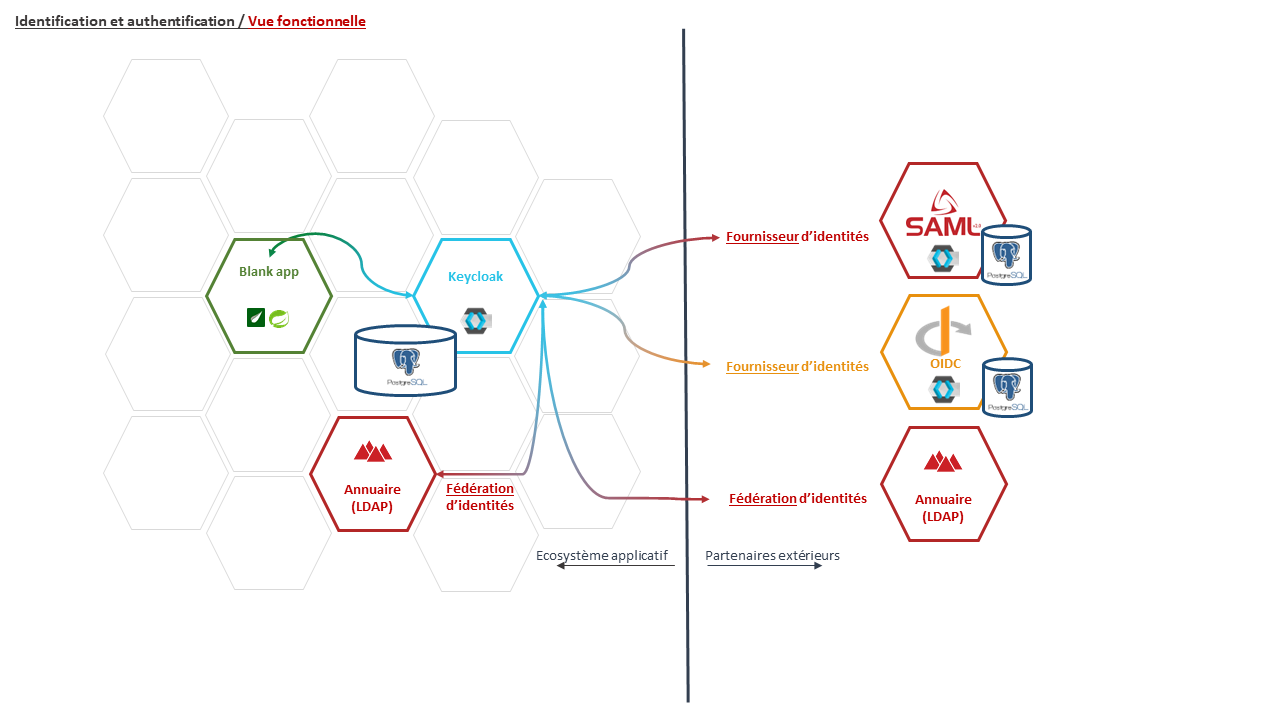

L'object de ce POC est de démontrer l'intégrabilité de fournisseurs d'identités tiers selon les protocoles :

- OpenID Connect, et

- SAML v2, Ainsi que la possibilité de fédérer des identités par l'intégration d'un annuaire externe

Le POC repose sur la mise en oeuvre de l'outil Keycloak qui fournit nativement ces possibilités.

- Docker / Docker compose

- Java 17 (+)

- Maven 3.8.x (+)

- Bash

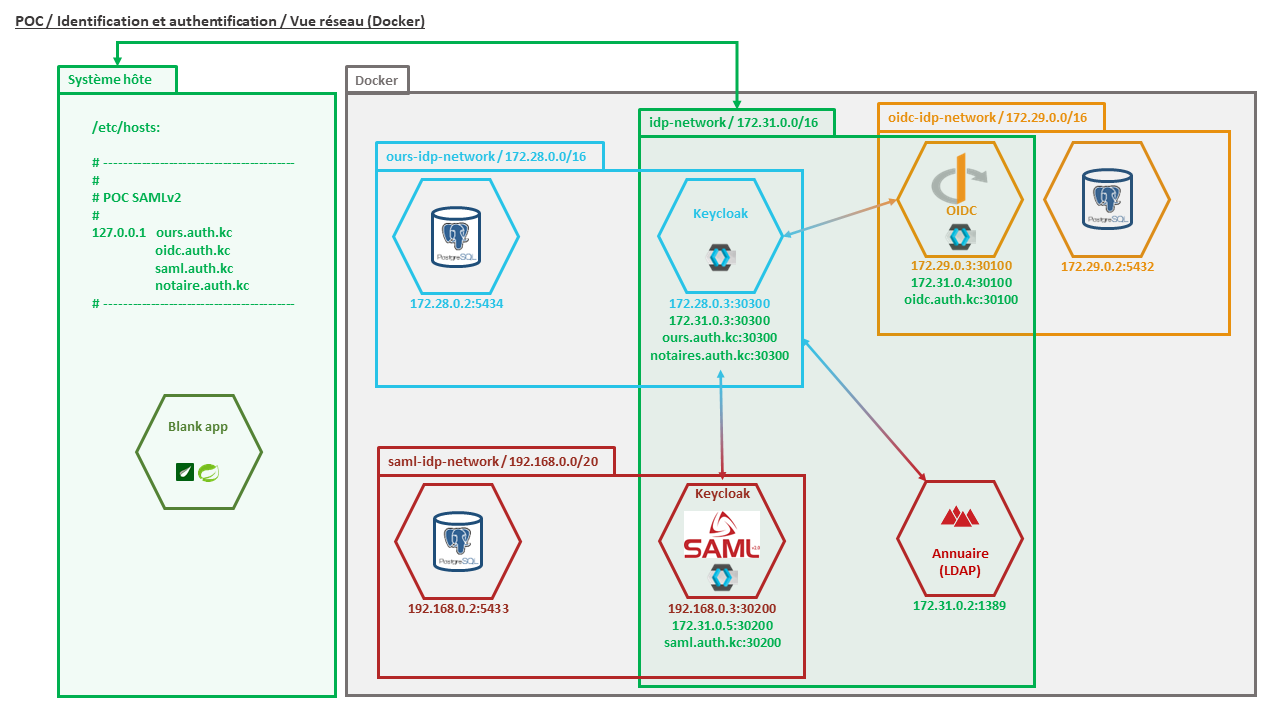

- Créer un réseau dans Docker :

docker network create --driver=bridge --subnet=172.31.0.0/16 idp-network - Enrichir le fichier hosts (C:\Windows\System32\drivers\etc sous Windows) de la machine hôte avec :

127.0.0.1 ours.auth.kc oidc.auth.kc saml.auth.kc - Démarrer l'ensemble des containers :

./poc-idps.sh --start all - Importer le fichier

./src/docker/ldap/ldifs/export.ldifdans l'annuaire ldap :

host : localhost

port : 1389

bind DN : cn=admin,dc=autorite,dc=gouv,dc=fr

password : ldapAdmin

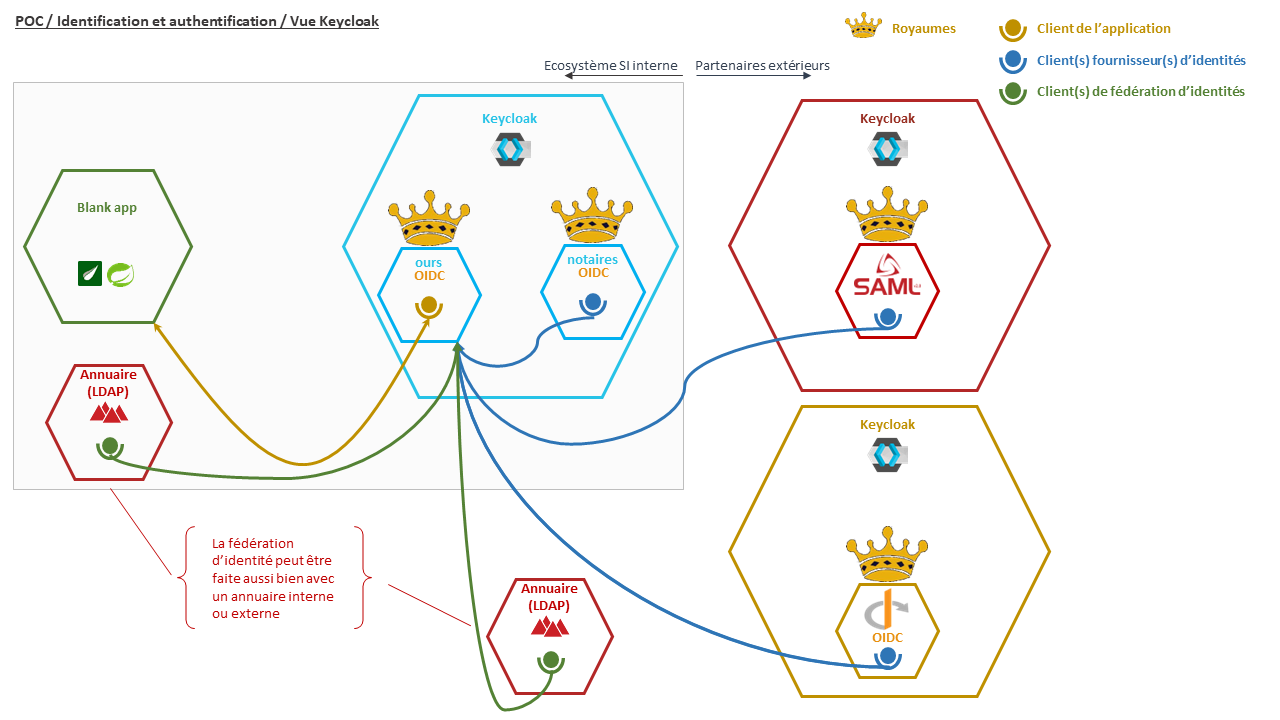

- Pour chaque instance keycloak, importer le fichier

./src/docker/{instance name}/realm-export.jsonATTENTION : pour l'instanceoursil y deux royaumes à importer ! - Pour chaque instance keycloak, créer au moins un utilisateur sans oublier de créer son mot de passe.

- Mettre à jour la valeur de la propriété

spring.security.oauth2.client.registration.keycloak.client-secretdans le fichiersrc/our-application-to-be-protected/src/main/resources.application.yml. L'information est disponble dans le royaumeOurApplicationRealm, clientour-application, ongletCredentials. Par sécurité, il est possible de le re-créer en cliquant sur le bouton [Regenerate]. - pour éviter tout problème, il peut également être nécessaire de remettre à jour le mot de passe d'accès à l'annuaire ldap dans la partie Fédération d'identité.

- démarrer l'application cliente, depuis le dossier

src/our-application-to-be-protectedvia la commandemvn spring-boot:run - Ouvrir l'application dans le navigateur Internet :

http://localhost:8080

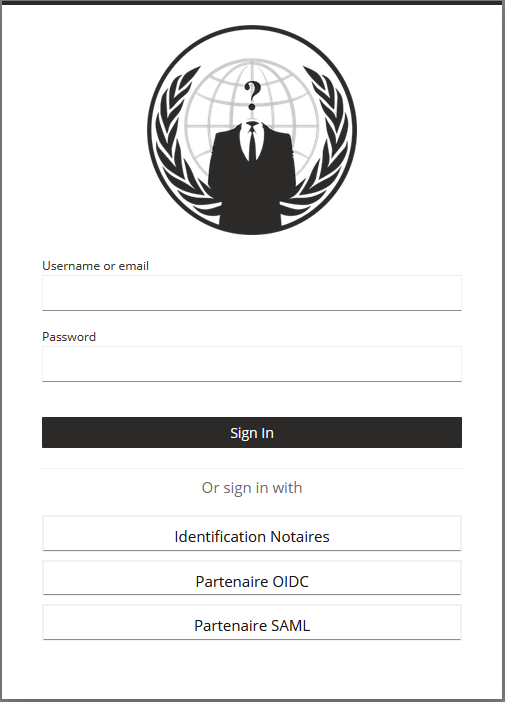

Le clic sur les liens [Secured Area] ou [Connexion] renvoie l'utilisateur sur la page de connexion :

L'utilisateur peut se connecter directement à partir de :

- l'instance keycloak propre à l'application, ou

- l'annuaire externe (fédération des identités), ou faire le choix de se connecter via un fournisseur d'identités interne ou externe :

- Royaume et client interne propres à l'identification des notaires,

- Partenaire OIDC pour une connexion selon le protocole OpenID Connect, ou

- Partenaire SAML pour une connexion selon le protocle SAML v2

- créer le certificat (auto-signé !) dans le répertoire de votre choix :

openssl req -newkey rsa:2048 -nodes -keyout server.key.pem -x509 -days 3650 -out server.crt.pem

- Dans le fichier docker-compose :

volumes:

(...)

- './certificates/server.crt.pem:/opt/keycloak/conf/server.crt.pem'

- './certificates/server.key.pem:/opt/keycloak/conf/server.key.pem'

(...)

ports:

(...)

- "30203:30203"

(...)

environment:

(...)

- KEYCLOAK_HTTPS_PORT=30203

- KEYCLOAK_ENABLE_HTTPS=true

- KEYCLOAK_HTTPS_USE_PEM=true

- KEYCLOAK_HTTPS_CERTIFICATE_FILE=/opt/keycloak/conf/server.crt.pem

- KEYCLOAK_HTTPS_CERTIFICATE_KEY_FILE=/opt/keycloak/conf/server.key.pem