Weblogic wls-wsat组件反序列化漏洞(CVE-2017-10271)检测脚本

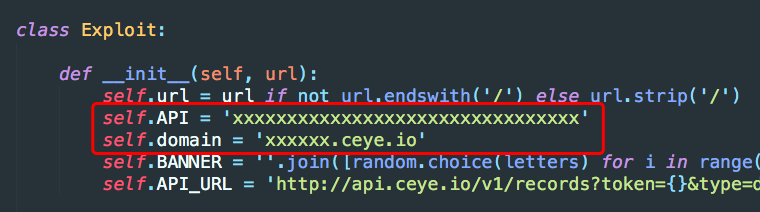

$ python CVE-2017-10271 url另外需要注册一个ceye.io的账号,将其提供的Identifier及API Token填入代码的如下部分:

检测Windows及Linux环境下Weblogic是否存在CVE-2017-10271的远程命令执行漏洞

目前仅在Linux环境下测试过

Windows及Linux环境下均测试有效

使用ceye.io提供的DNS log功能以及其接口查询功能,通过发送ping命令,让服务器pingceye.io提供的域名,并使用其查询接口查询是否收到这次ping的记录,来判断命令是否执行成功。

这里ping的域名采用随机6位大小写字母组成的字符串+ceye.io提供的域名组合而成,如4xF7hY.xxxxxx.ceye.io的形式,其中的4xF7hY在每次请求时随机生成,这样既方便在之后接口查询时可作为唯一特征值方便查询,也能确保漏洞检测的唯一性与准确性。

此代码根据@Lucifer1993的weblogic_xmldecoder_exec.py脚本整体架构基础上修改的,其中的windows_payload来自@1337g的CVE-2017-10271