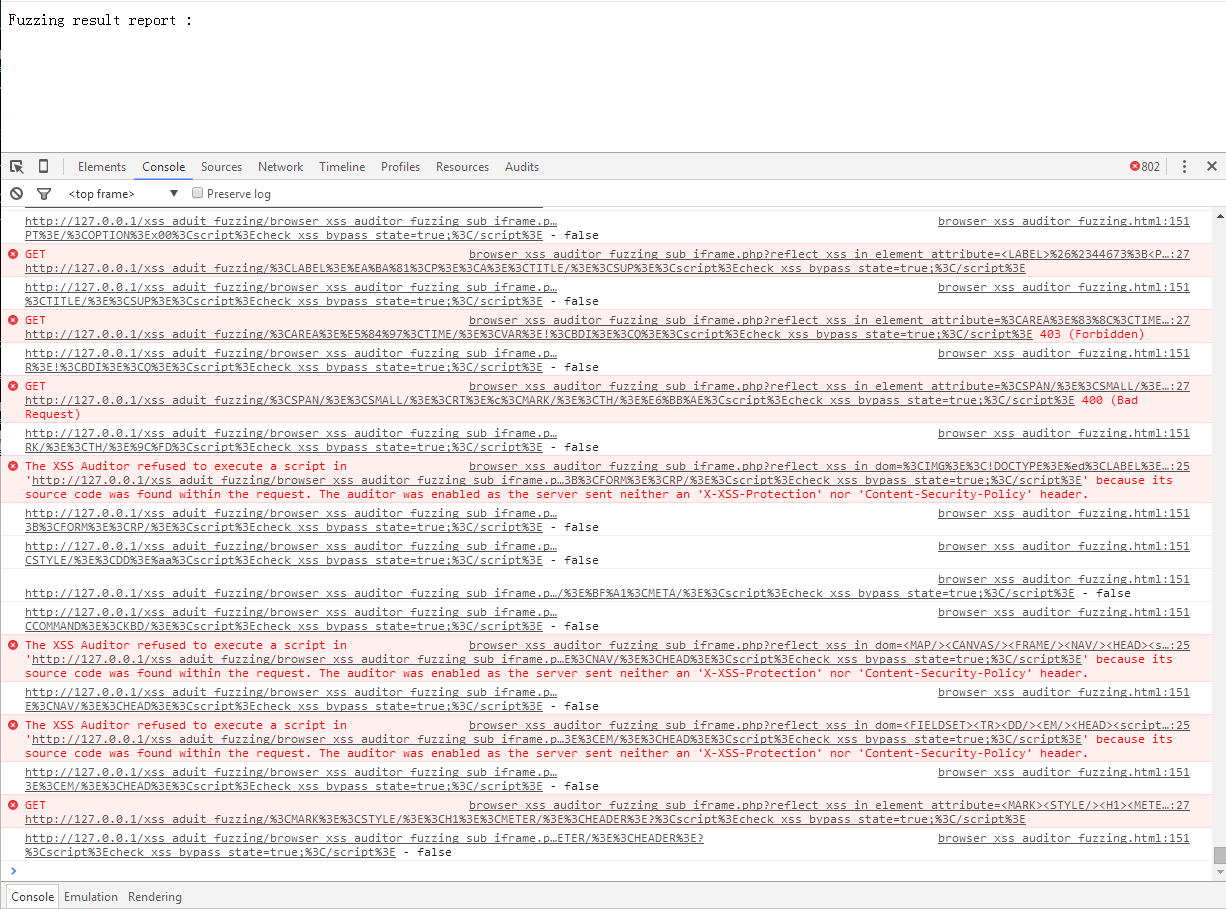

browser_xss_aduit_fuzzing 使用browser_vuln_check 的<iframe> 构建新页面环境的原理,通过随机构造生成反射型XSS 的样本组合到URL 中传递给<iframe> 触发XSS 过滤器的执行,如果可以成功绕过XSS 过滤器,那么URL 中的javascript 代码将会修改browser_xss_aduit_fuzzing_sub_iframe.php 中的check_xss_bypass_state 变量,在接下来页面加载完成的时候(此时注入到body 中的<script> 或者HTML 元素事件代码已经执行完成,check_xss_bypass_state 变量被设置为true )由浏览器调用report_payload() 方法传递当前页面的URL 和check_xss_bypass_state 变量的值,最后browser_xss_aduit_fuzzing 的onmessage 事件会接收到<iframe> 中发送过来的fuzzing 结果,通过分析fuzzing_result.state 判断构造的绕过方法是否有效,输出到页面中..