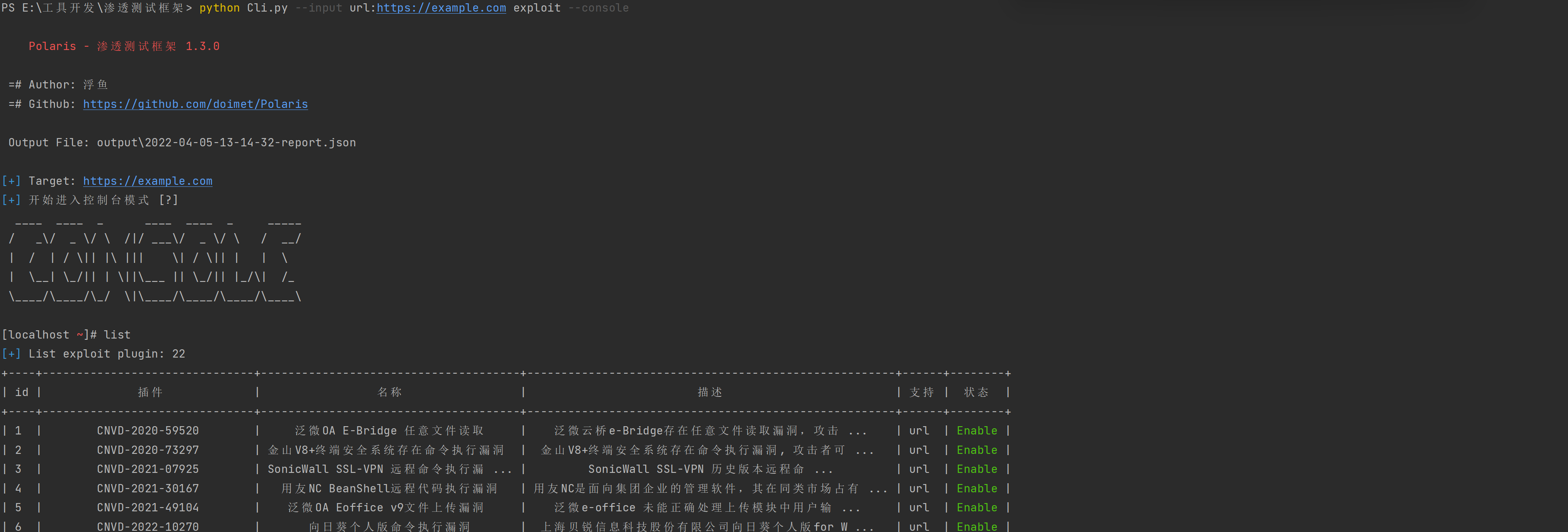

一个美观舒适的辅助渗透测试框架(完善中)

😘喜欢就给个star吧!

-

修改配置文件

conf/setting.toml配置文件里配置了程序运行的必要参数以及插件的参数, 按需修改即可

-

安装支持类库

pip3 install -r requirements.txt -i https://pypi.douban.com/simple/

-

查看帮助信息

python Cli.py --help

python Cli.py {命令} --help -

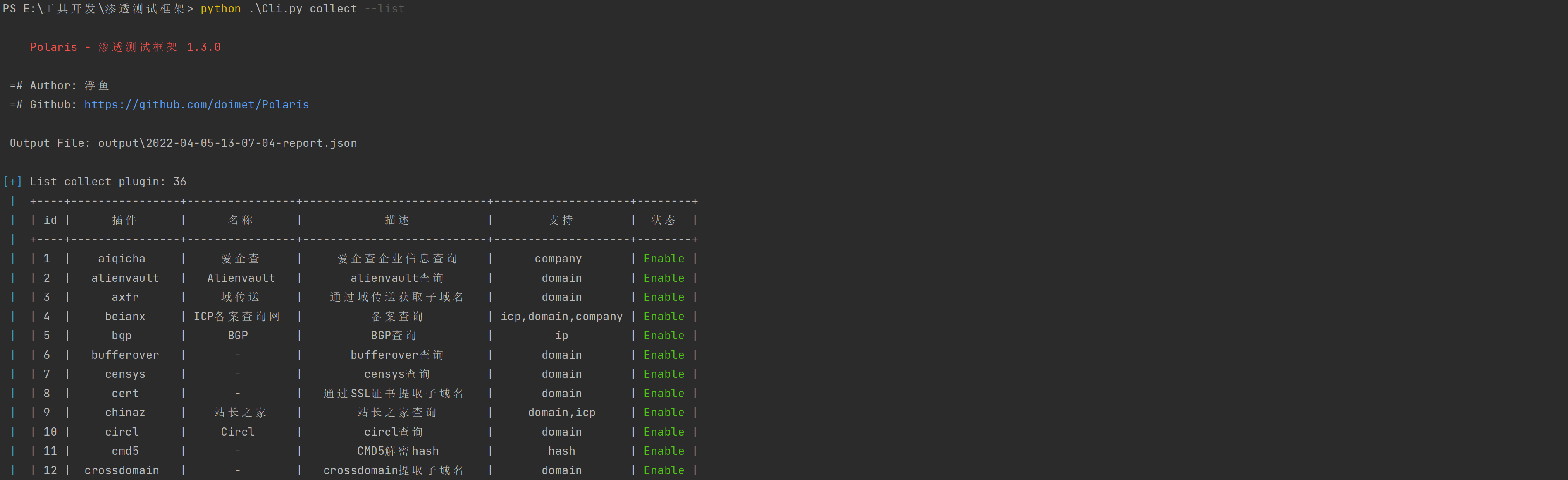

列出所有插件

python Cli.py {命令} --list -

按名称筛选插件

python Cli.py {命令} --plugin '{插件}' --list -

按类型筛选插件

python Cli.py {命令} --plugin '@{类型}' --list -

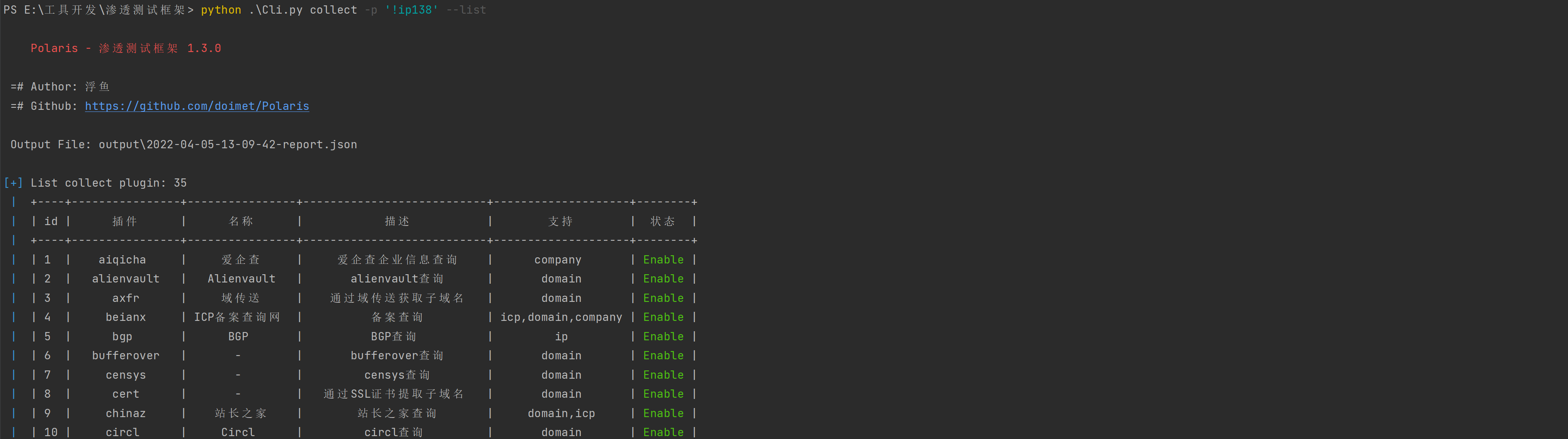

排除指定插件

python Cli.py {命令} --plugin '!{插件}' --list -

模糊匹配插件

python Cli.py {命令} --plugin '%{插件}' --list -

运行命令格式

python Cli.py --input {类型}:{目标/文件} {调用命令} {调用参数}可选输出文件类型:

json、md

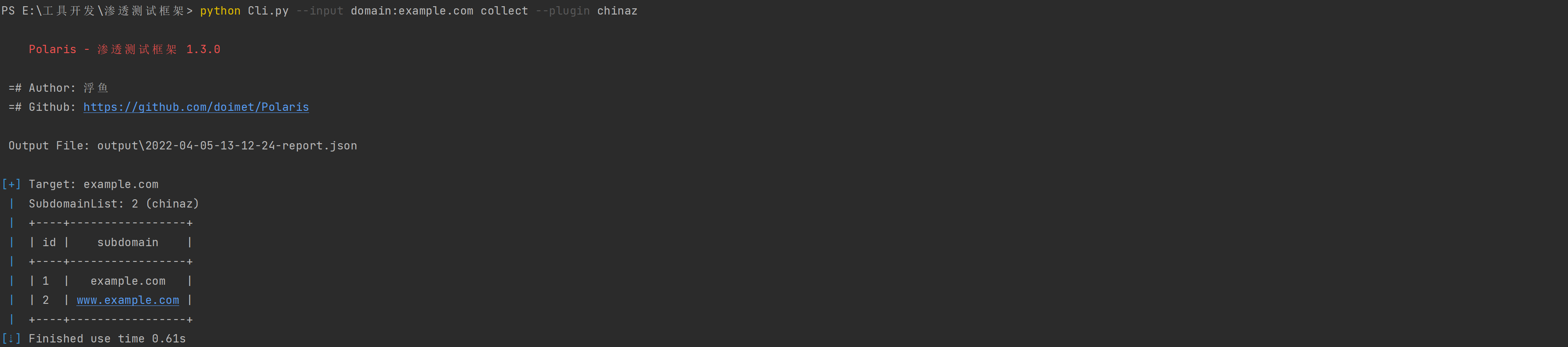

- 收集子域名

python Cli.py --input domain:example.com collect python Cli.py --input domain:example.com collect --plugin chinaz python Cli.py --input domain:example.com collect --plugin chinaz --plugin ip138 python Cli.py --input domain:example.com collect --plugin !ksubdomain python Cli.py --input dork:184.173.106.60 collect --plugin zoomeye --console

- 收集ip信息

python Cli.py --input ip:x.x.x.x collect

- 收集邮箱

python Cli.py --input email:xxx@gmail.com collect

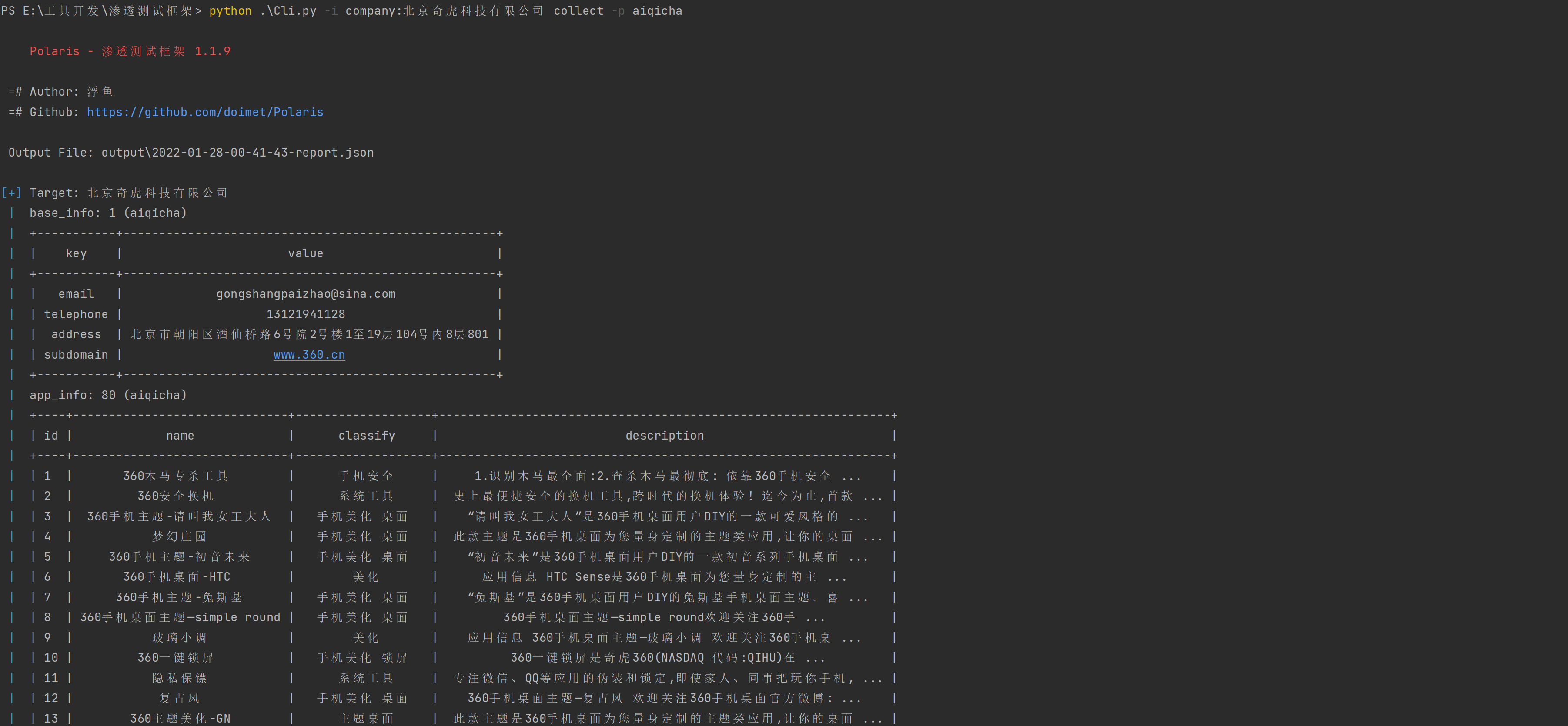

- 收集公司信息

python Cli.py --input company:北京奇虎科技有限公司 collect --plugin aiqicha

python Cli.py --input url:http://example.com exploit

python Cli.py --input url:http://example.com exploit --plugin CVE-2021-22205

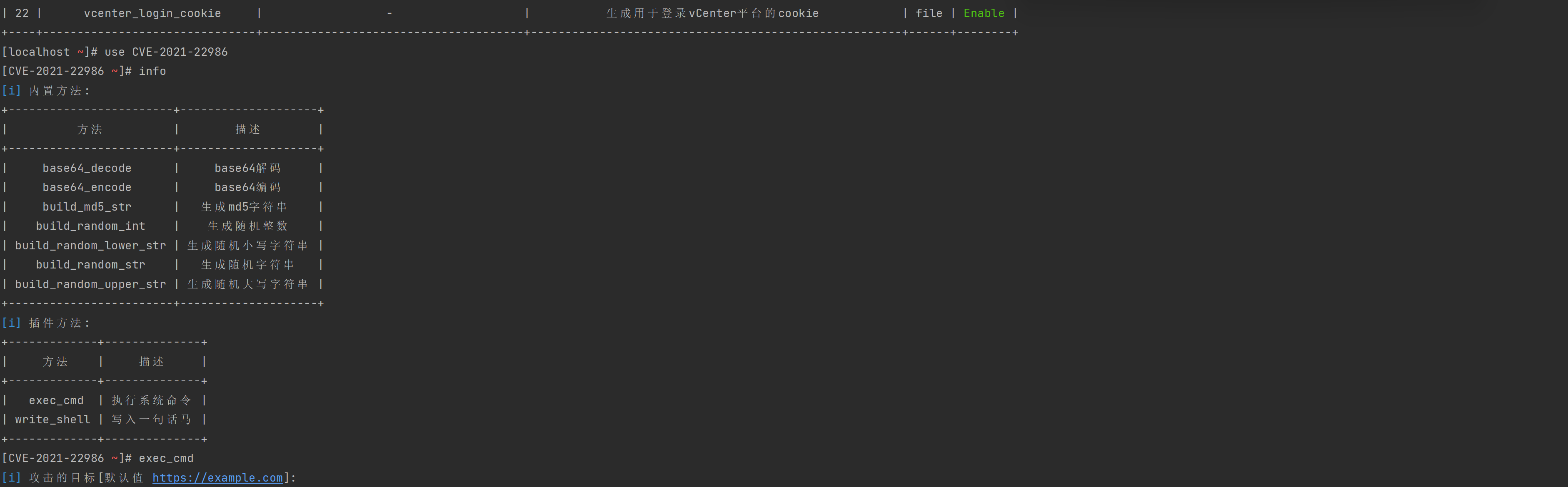

python Cli.py --input url:http://example.com exploit --plugin CVE-2021-22205 --console

指定

指定console参数可进入交互模式, 输入help列出帮助信息

python Cli.py --input domain:example.com collect --plugin ip138 exploit --plugin CVE-2021-xxx 本工具仅用于安全测试目的

用于非法用途与开发者无关