免杀360,火绒的Python-shellcode加载器,可直接生成可执行文件exe

浪飒loader.exe更新,g了及时反馈,不然我咋更新

https://github.com/langsasec/c2-shellcode-py/tree/main/%E6%B5%AA%E9%A3%92loader

BypassAV-langsa.py你懂得,注意多了个requirement

浪飒loader由于hash死的所以火绒也g了

原Bypass.py运行直接生成exe,还可免杀360,无法免杀火绒,火绒3.28病毒库绕过,3.30号病毒库已收录

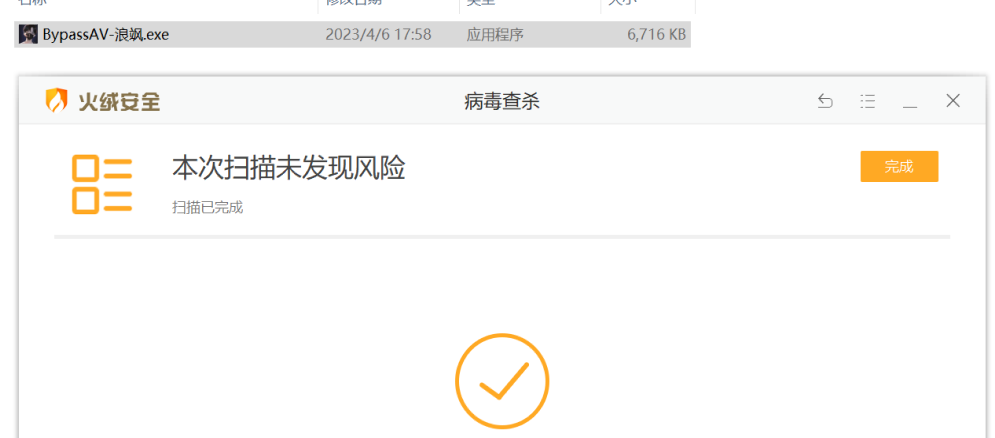

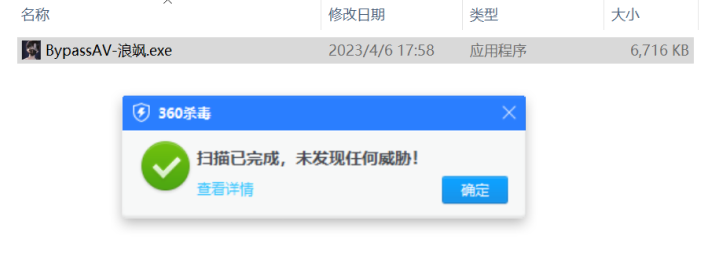

新BypassAV-浪飒.py运行直接生成exe,已再次绕过最新火绒,360成功上线,其他杀软状况自测。

上传样本过多,导致部分杀毒在打包完毕在长时间后会被记录,请重新运行代码生成及时上线即可

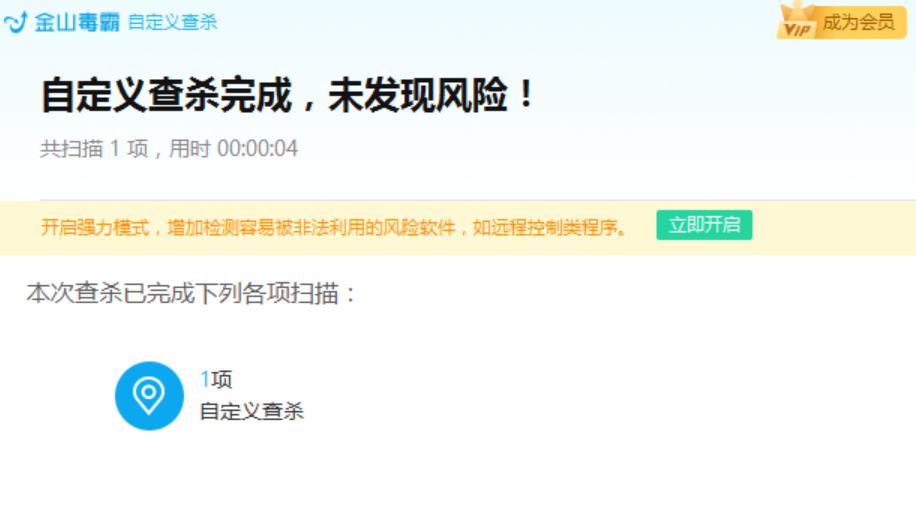

没有更改代码,发现腾讯电脑管家和金山毒霸也可绕过

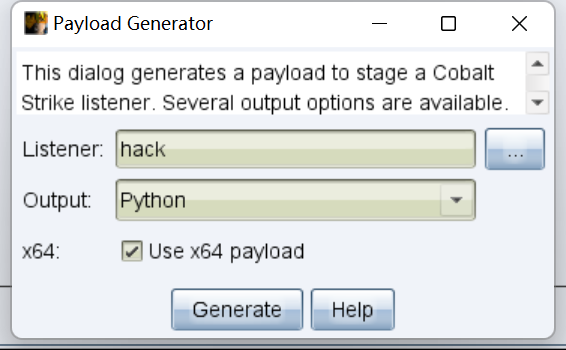

CS4.7生成python类型shellcode

保存为payload.py与Bypass.py/BypassAV-浪飒放在一个目录下

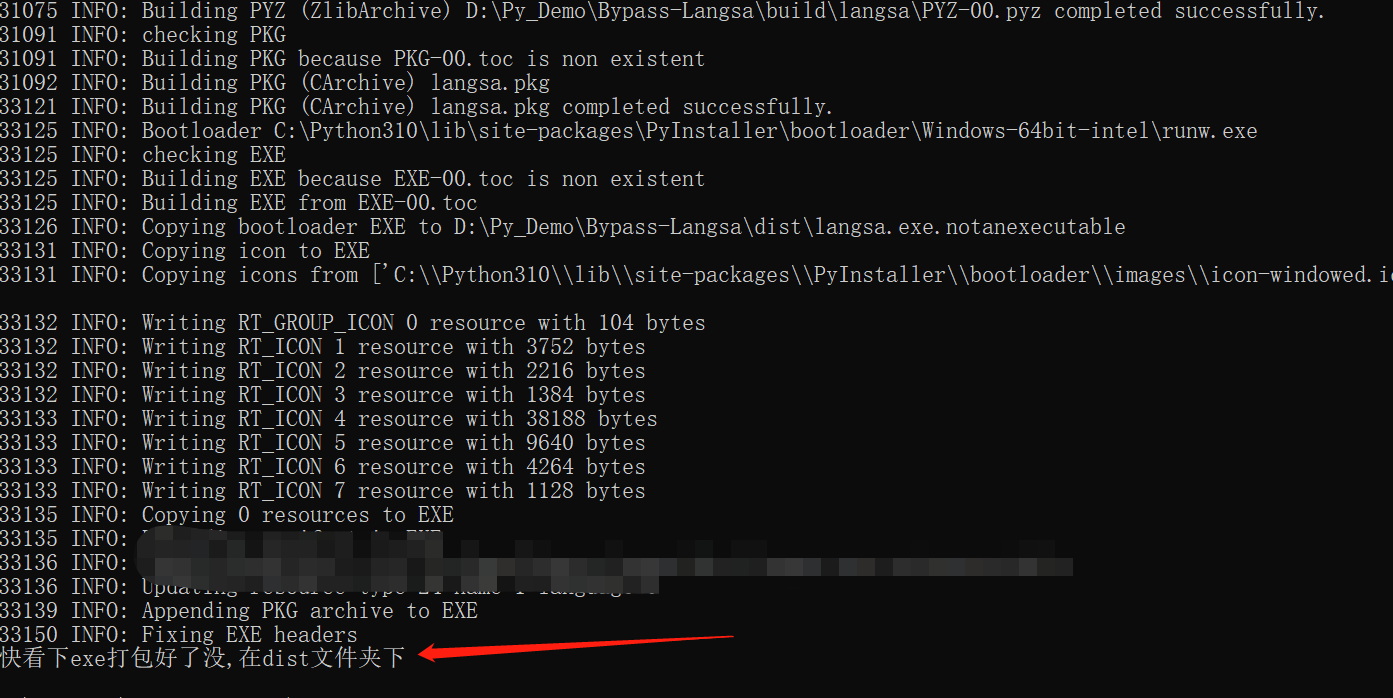

等待运行完毕,在dist目录下会生成exe。

上传目标机器运行直接上线