一款足够简单、足够好用、足够强的免费 WAF。基于业界领先的语义引擎检测技术,作为反向代理接入,保护你的网站不受黑客攻击。

- 累计安装超过 130,000 台

- 保护网站超过 1,000,000 个

- 每天处理 HTTP 请求超过 30,000,000,000 次

- 每天拦截攻击超过 50,000,000 次

核心检测能力由智能语义分析算法驱动,专为社区而生,不让黑客越雷池半步。

语义分析自动机引擎 | 流量分析插件 | T1K 协议 | WAF 测试工具

采用容器化部署,一条命令即可完成安装,0 成本上手。安全配置开箱即用,无需人工维护,可实现安全躺平式管理。

首创业内领先的智能语义分析算法,精准检测、低误报、难绕过。语义分析算法无规则,面对未知特征的 0day 攻击不再手足无措。

无规则引擎,线性安全检测算法,平均请求检测延迟在 1 毫秒级别。并发能力强,单核轻松检测 2000+ TPS,只要硬件足够强,可支撑的流量规模无上限。

流量处理引擎基于 Nginx 开发,性能与稳定性均可得到保障。内置完善的健康检查机制,服务可用性高达 99.99%。

- 操作系统:Linux

- 指令架构:x86_64

- 软件依赖:Docker 20.10.6 版本以上

- 软件依赖:Docker Compose 2.0.0 版本以上

- 最小化环境:1 核 CPU / 1 GB 内存 / 10 GB 磁盘

bash -c "$(curl -fsSLk https://waf-ce.chaitin.cn/release/latest/setup.sh)"

更多安装方式请参考 安装雷池

浏览器打开后台管理页面 https://<waf-ip>:9443。根据界面提示,使用 支持 TOTP 的认证软件 扫描二维码,然后输入动态口令登录:

雷池以反向代理方式接入,优先于网站服务器接收流量,对流量中的攻击行为进行检测和清洗,将清洗过后的流量转发给网站服务器。

💡 TIPS: 添加后,执行 curl -H "Host: <域名>" http://<WAF IP>:<端口> 应能获取到业务网站的响应。

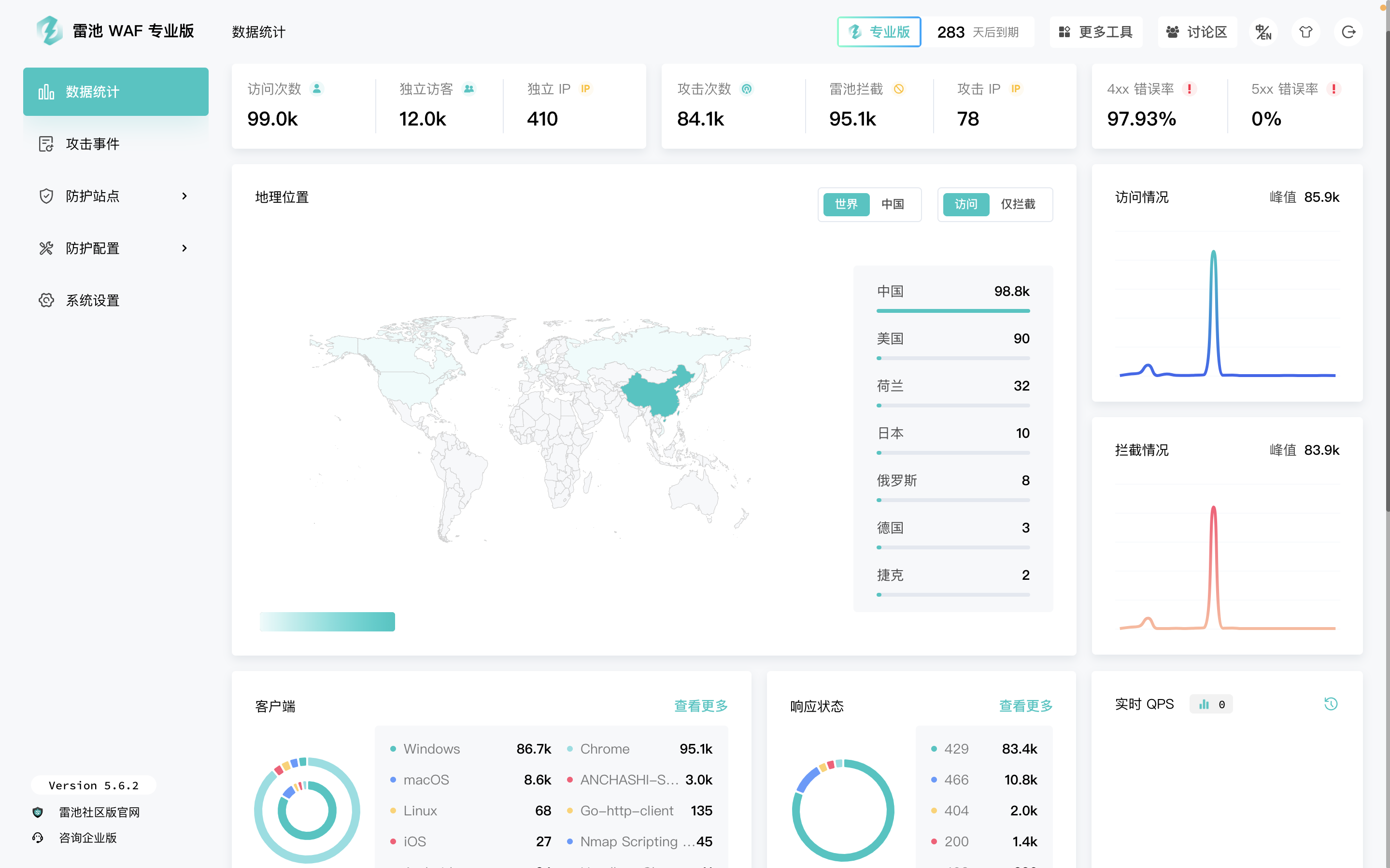

使用以下方式尝试模拟黑客攻击,看看雷池的防护效果如何

- 浏览器访问

http://<IP或域名>:<端口>/?id=1%20AND%201=1 - 浏览器访问

http://<IP或域名>:<端口>/?a=<script>alert(1)</script>

如果你需要进行深度测试,请参考 测试防护效果

- 可以通过 GitHub Issue 直接进行 Bug 反馈和功能建议

- 点击 链接 加入雷池 Discord 聊天室

- 扫描下方二维码加入雷池社区版用户讨论群