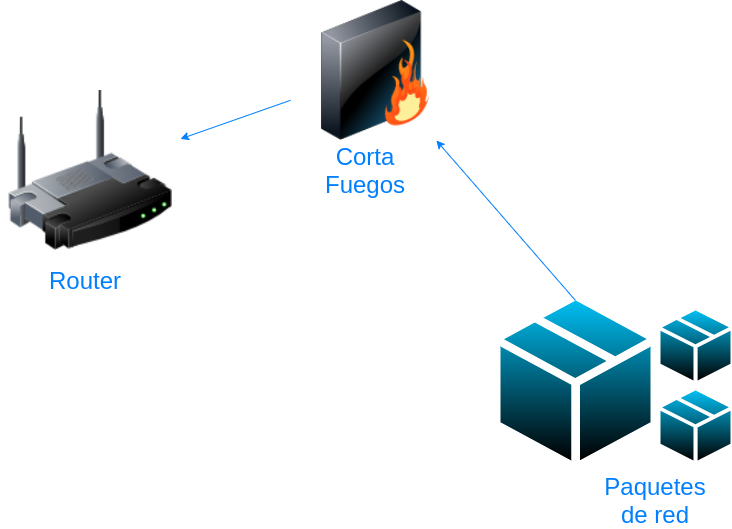

Primero hay que entender como llega un paquete de red a un router o modem: El paquete de red es enviado al corta fuegos del router y de allí se verifica si es una petición de router o externa.

Sabiendo lo anterior, se procede a inyectar un payload en un paquete de red de estado normal y el cual sabemos que será aceptado en el corta fuegos.

Las peticiones que el cortafuego aceptará como petición de router son:

| Nombre de Petición | Protocolo |

|---|---|

| gateway whois | TCP |

| gateway redirect | UDP |

| gateway login | TCP |

Para realizar la correspondiente inyección a un paquete de este tipo de petición , se utiliza de intermediario Cropper para que el router reciba el paquete como propio.

Tras la evolución de herramientas de pentesting , se han realizado variedades de ataques para poder observar y manipular el trafico de una red. Entre estos ataques encontramos MITM, ProxySpoofing y Envenenamiento de reglas ARP. El porcentaje de escandalo generado por envenenamiento es del 75% (esto teniendo en cuenta que existen varias herramientas que utilizan diferentes formas para un mismo ataque) y un ataque sin envenenamiento es colado en la red y es detectado en un 15%.