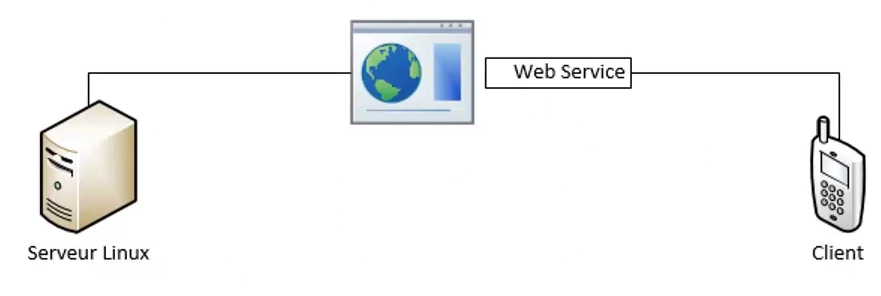

La sécurité concerne n'importe quel type d'application, cela peut aller d'une simple application web aux architectures complexes. Le niveau de complexité dépend du fournisseur de l'application/service/besoin.

- La démocratisation du web a rendu possible la création d'une surface d'attaque plus large pour les hackers.

- La portée qui diffère

- Démocratisation de la technologie

- Les tests concernent tous les niveaux

- Plusieurs entreprises offrent des services de sécurité

- Des termes de plus en plus vague :

- Audit de sécurité

- Evaluation de risques

- Test de pénétration

- Avoir une définition précise est devenue une obligation pour pouvoir répondre aux besoins au niveau de sécurité des systèmes d'informations.

- Analyse des services afin d'identifier des vulnérabilités dans des systèmes, des applications ou encore des processus

- Les tests de pénétration vont plus loin d'une évaluation des risques afin de vérifier si les vulnérabilités trouvées sont réellement présentes ou pas (c'est ce qu'on appelle des faux positifs)

L'évaluation des risques/sécurité

- Prise d'informations

- Recherche de vulnérabilités

- Exploitation

- Lors de l'évaluation de risques on peut utiliser des scanners tels que

Nessuset avoir des résultats qui ne sont pas forcément vrais tels que la présence d'une faille XSS - Il est nécessaire de passer à la phase exploitation afin de vérifier la présence de celle-ci.

- Les outils de prise d'informations (début)

- Mettre la casquette du hacker

- But spécifique

- Qualité > Quantité

- Analyser avant d'attaquer

- Réactivité

- Les tests de pénétration ne sont pas là pour sécuriser le réseau

- Mettre une étiquette sur le terme

- Suivre la Vérification

- Spécifier la portée

- Avant de passer à l'action

- Définition du système

- Time frame

- Comment la cible sera évaluée

- Les outils

- La partie prenante

- L'état de départ

- Identification des SPOF

- Le flag

- Le livrable

- Correction et amélioration (Optionnel)

- Open Source Security Testing Methodology Manuel

- Information Systems Security Assessment Framework

- Open Web Application Security Project Testing Guide

- Web Application Security Consortium Threat Classification

- Penetration Testing Execution Standard

- ISECOM

- Test et Analyse

- Day-to-day

- Portée - Channel - Index - Vecteur

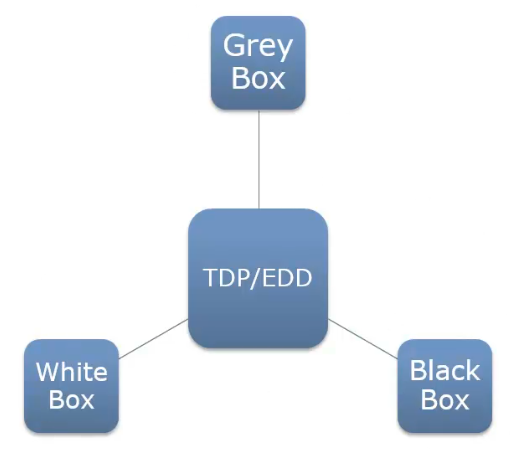

- Standard : Blind, Double blind, Gray box, double gray box, tandem, reversal

- Open Source

- Test et analyse

- Framework

- Niveau technique et manageriel

- ISSAF est très au niveau technique et contient plusieurs Baselines

- OWASP

- Open community

- Secure Coding et meilleurs pratiques

- OWASP Testing Project : https://owasp.org/projects/

- OWASP Top Ten : https://owasp.org/www-project-top-ten/

- Web Security Testing Guide : https://owasp.org/www-project-web-security-testing-guide/

- OWASP Top 10:2021 : https://owasp.org/Top10/fr/

- OWASP Application Security : https://owasp.org/www-project-application-security-verification-standard/

- WASTC-TC

- Identification des risques de sécurité

- Procédures de test

- Developpement Life cycle

- Similaire à l'OWASP

- PTES

- Efficace sur n'importe qu'elle environnement

- 7 phases de test:

- Pre-engagement interactions

- Intelligence gathering

- Threat modeling

- Vulnerability analysis

- Exploitation

- Post-exploitation

- Reporting