五月,本人所在研究所几乎各大实验室服务器都遭到了恶意植入挖矿软件的攻击。今天本人在实验室公共服务器上也发现了这个问题,判断为挖矿程序,活久见。ipv6普及的年代,弱密码的实验室计算服务器暴露在公网下,安全问题应该要开始重视起来了。

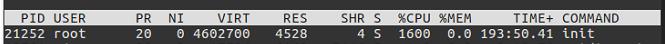

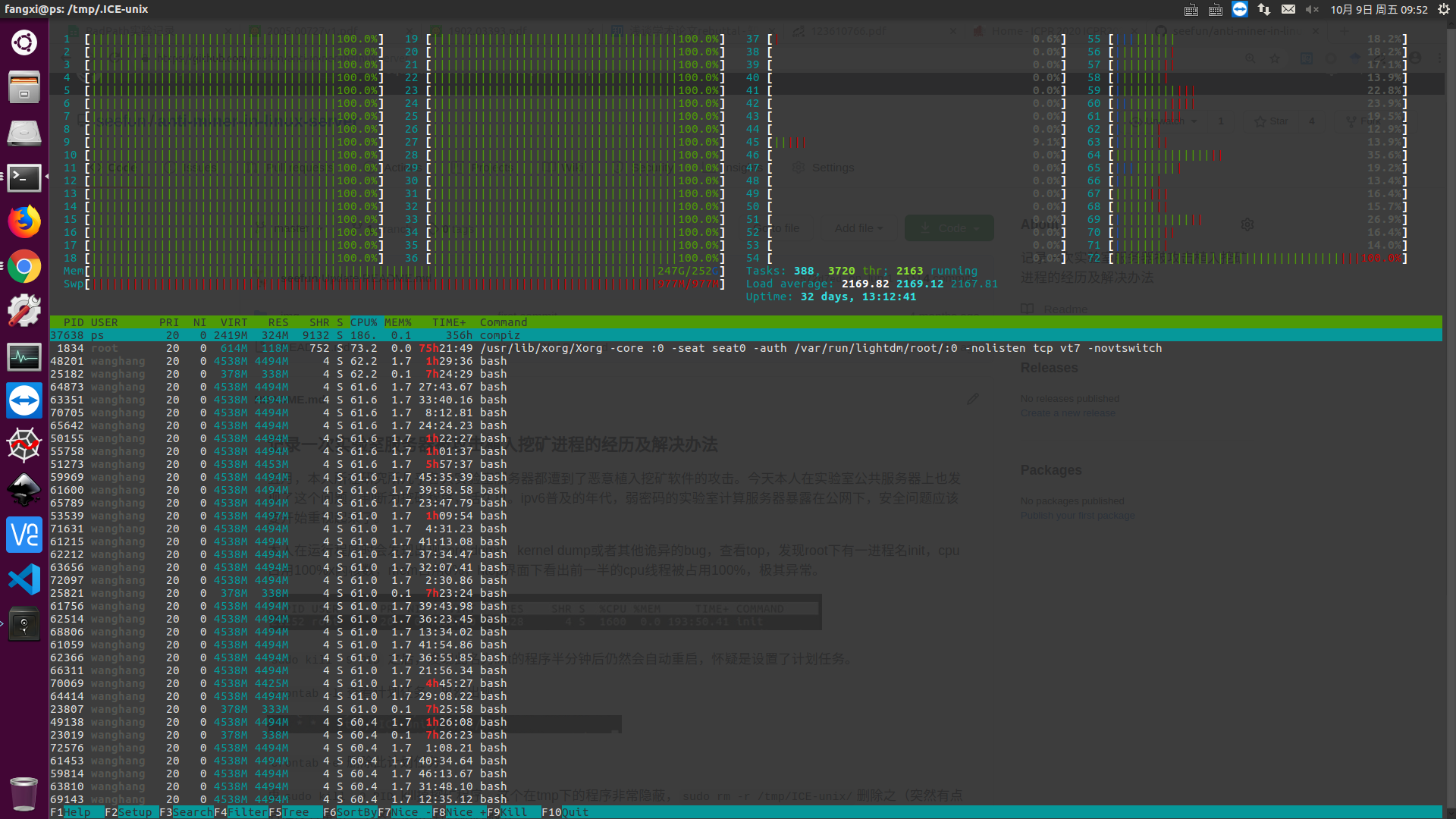

本人在运行程序时会发现出现core dump,kernel dump或者其他诡异的bug,查看top,发现root下有一进程名init,cpu占用100%x内核数,mem占用0%,htop界面下看出前一半的cpu线程被占用100%,极其异常。

sudo kill -9 PID 之后,发现此名为init的程序半分钟后仍然会自动重启,怀疑是设置了计划任务。

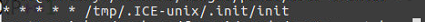

crontab –l 查看计划任务,果然出现了

crontab -e 删除此计划任务

再sudo kill -9 PID kill掉挖矿程序。这个在tmp下的程序非常隐蔽,sudo rm -r /tmp/ICE-unix/删除之(突然有点后悔没有备份一下这个病毒程序观察源码)

在弄清楚病毒原理之前,为了防止这类利用curl远程执行挖矿程序的病毒继续作恶,考虑到curl使用较少尤其是root下的curl命令几乎不被正常用户使用,在/root/.bashrc中,增加一行alias curl='ls'让curl重定向到其他命令,缓兵之计。

参考一篇博客,发现这个病毒源码中包含对全网扫描服务器,寻找肉鸡,在弱密码的实验室局域网环境传播性很强。禁用root账号一劳永逸或者设置非常复杂的账号密码;禁用密码登录,使用 RSA 公钥登录;抑或是修改ssh端口,这些都能提高实验室服务器安全性。

未完待续...

2020.10