- 低于 Java11版本的需要注意,更高的版本已经取消了

Javascript解释器 - 本次方案针对 Java8

通过 jvm 启动参数 以及 jps pid进行拦截非法参数

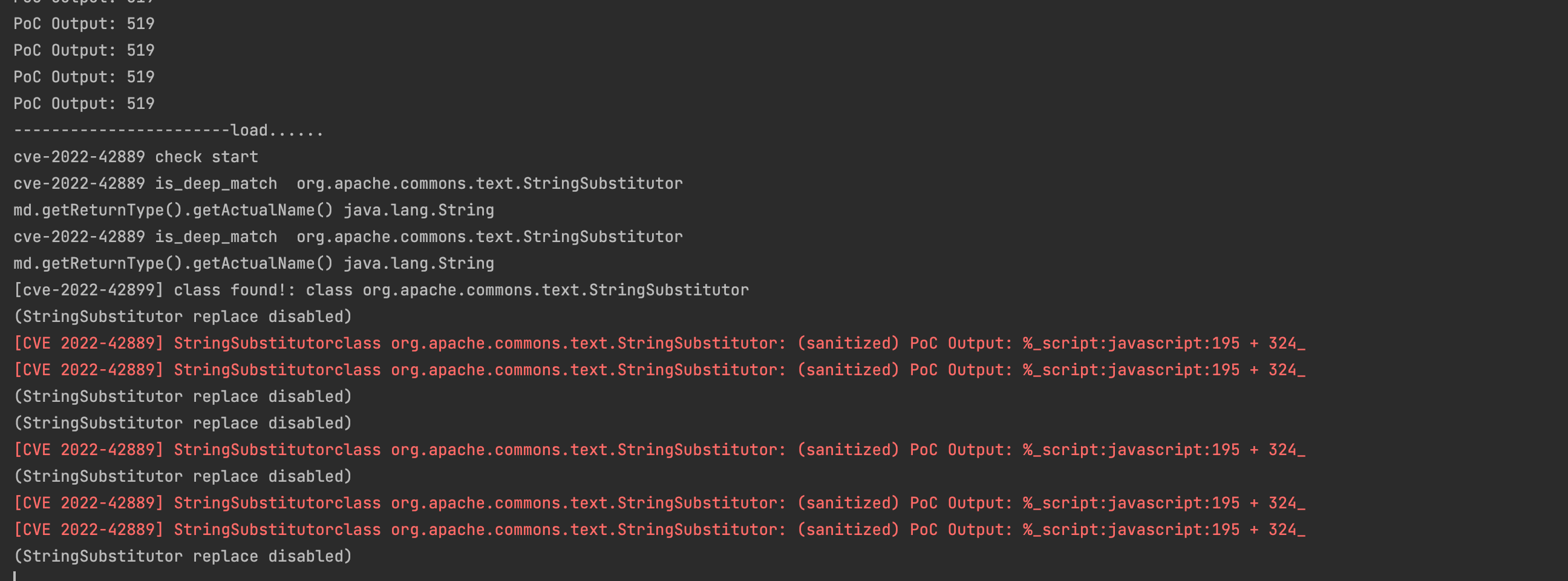

-----------------------load......

cve-2022-42889 check start

cve-2022-42889 is_deep_match org.apache.commons.text.StringSubstitutor

md.getReturnType().getActualName() java.lang.String

[cve-2022-42899] class found!: class org.apache.commons.text.StringSubstitutor

(StringSubstitutor replace disabled)

[CVE 2022-42889] StringSubstitutorclass org.apache.commons.text.StringSubstitutor: (sanitized) PoC Output: %_script:javascript:195 + 324_

by arksec.cn使用 Attach API 远程加载的 Java agent 不会再先于main方法执行,这取决于另一虚拟机调用 Attach API 的时机。并且,它运行的也不再是premain方法,而是名为agentmain的方法。 Java 虚拟机并不限制 Java agent 的数量。你可以在 java 命令后附上多个-javaagent参数,或者远程 attach 多个 Java agent,Java 虚拟机会按照定义顺序,或者 attach 的顺序逐个执行这些 Java agent。

- premain

- java 启动参数

-javaagent:/path/to/dir/CVE-2022-42889-Agent-1.0-SNAPSHOT-jar-with-dependencies.jar

- agentmain

- jps (pid注入)

- 执行

Attach的main方法 (先引入tools.jar)