360 0Kee-Team 的 crawlergo动态爬虫 结合 长亭XRAY扫描器的被动扫描功能 (其它被动扫描器同理)

https://github.com/0Kee-Team/crawlergo

https://github.com/chaitin/xray

注:需在pip安装 fake_useragent 库

pip install fake_useragent

crawlergo默认推送方法有个不足就是无法与爬虫过程异步进行。使用launcher.py可以异步节省时间。

注:若运行出现权限不足,请删除crawlergo空文件夹。

一直想找一个小巧强大的爬虫配合xray的被动扫描使用,曾经有过自己写爬虫的想法,奈何自己太菜写一半感觉还没有awvs的爬虫好用

360 0Kee-Teem最近公开了他们自己产品中使用的动态爬虫模块,经过一番摸索发现正合我意,就写了这个脚本

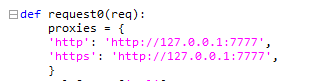

由于该爬虫并未开放代理功能并且有一些从页面抓取的链接不会访问,所以我采用的官方推荐的方法,爬取完成后解析输出的json再使用python的request库去逐个访问

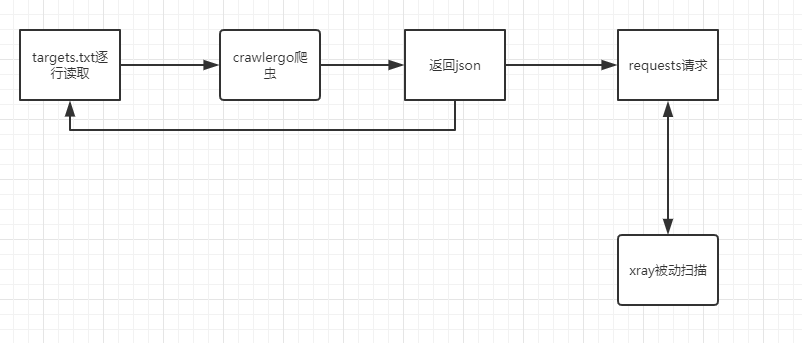

大概逻辑为:

爬取和请求的过程使用了多线程和队列使得请求不会阻塞下一个页面的爬取

注意,是下载编译好的文件而不是git clone它的库

配置参数详见XRAY官方文档

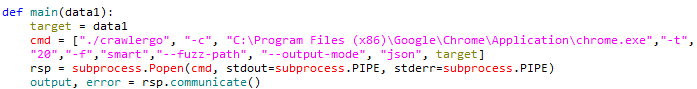

./crawlergo -c C:\Program Files (x86)\Google\Chrome\Application\chrome.exe -t 20 -f smart --fuzz-path --output-mode json target

配置参数详见crawlergo官方文档

-

开源的样本大部分可能已经无法免杀,需要自行修改

-

我认为基础核心代码的开源能够帮助想学习的人

-

本人从github大佬项目中学到了很多

-

若用本人项目去进行:HW演练/红蓝对抗/APT/黑产/恶意行为/违法行为/割韭菜,等行为,本人概不负责,也与本人无关

-

本人已不参与大小HW活动的攻击方了,若溯源到timwhite id与本人无关