【声明】个人的快速查询目录,经验整理,仅供参考。

【内容】包括个人对漏洞理解、漏洞利用、代码审计和渗透测试的整理,也收录了他人相关的知识的总结和工具的推荐。

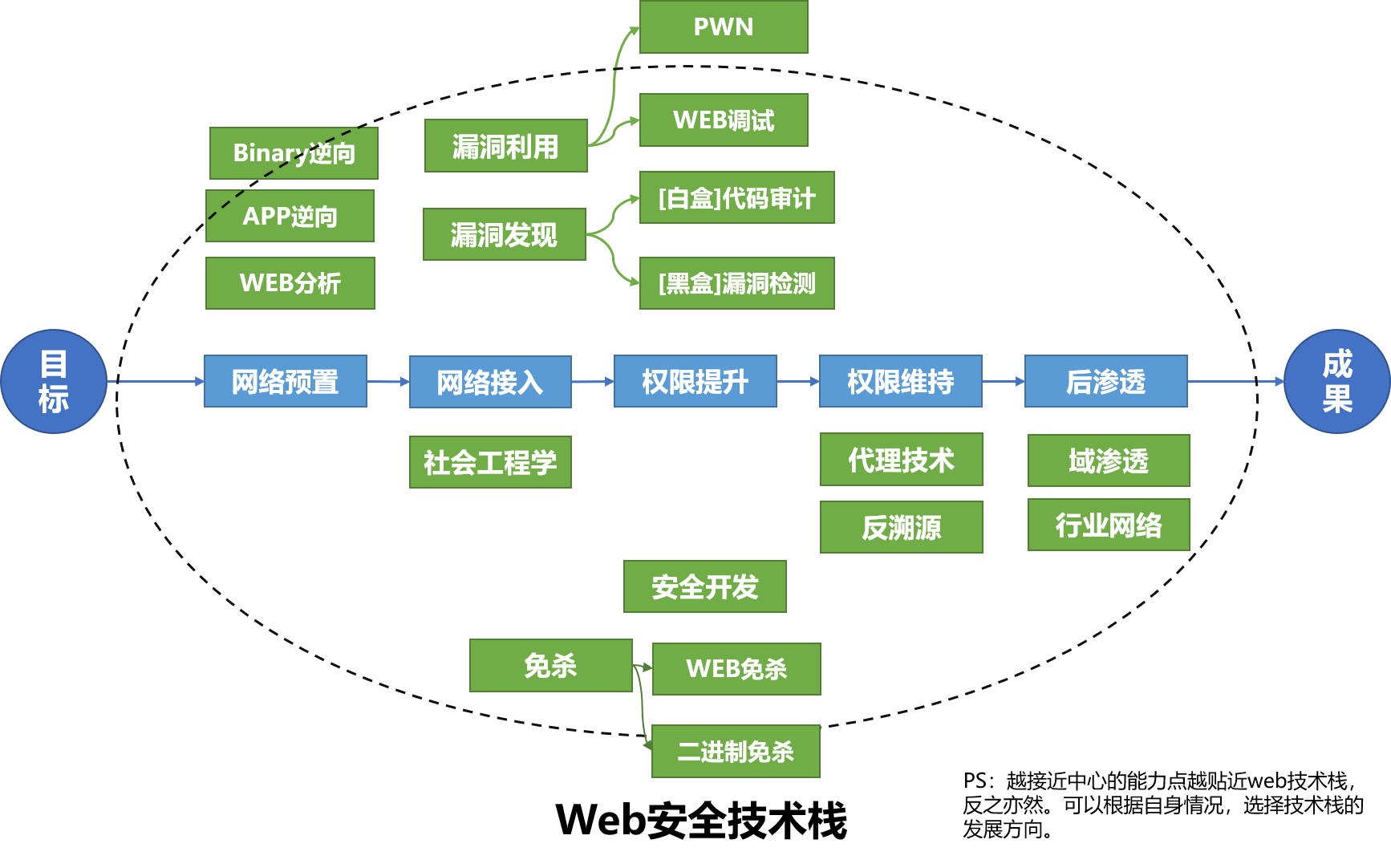

- 0x00 技能栈

- 0x01 漏洞理解篇(Vulnerability)

- 0x02 漏洞利用篇(Exploit)

- 0x03 代码审计篇(Audit)

- 0x04 渗透篇(Penetration)

依照红队的流程分工,选择适合自己的技能栈发展。

越接近中心的能力点越贴近web技术栈,反之亦然。可以根据自身情况,选择技术栈的发展方向。

同源策略 & CSP & JOSNP

应用分层 & 漏洞分类

爬取范围包括先知社区、安全客、Seebug Paper、跳跳糖、奇安信攻防社区、棱角社区

XSS 利用的是用户对指定网站的信任

CSRF 利用的是网站对用户网页浏览器的信任

MySQL,Oracle,MSSQL和PostgreSQL的OOB方法

go写的命令行版本

程序检测参数不能为空,导致空口令无法利用

MVC架构中,模板参数恶意输入产生的安全问题

XPath 即为 XML 路径语言

远古时期的通杀利器

php,java只能序列化数据,python可以序列化代码。

拓展payload和添加脏数据绕过waf功能

Confluence和Struct2都使用OGNL

按照清单做的配套工具

利用前后DNS解析的不一致(劫持或者逻辑问题)

前后端不一致性

vscode&phpstorm方案,xdebug2.X和xdebug3.X配置

自己整理的Java代码审计

Perl CGI快速上手,了解Perl语言特性

【流程】网络预置(准备&信息收集)-->网络接入(外网突破)-->权限获取和提升-->权限维持(后门)-->后渗透

【基础】---免杀+++反溯源+++协同---

操作系统 on VM + OpenWrt网关 on VM = 全局跳板

全局代理,虚拟网卡,需要手动配路由

SSTap全局代理也是基于虚拟网卡方案,可惜已停止更新,推荐使用1.0.9.7版本

【推荐!】Clash for Windows支持TAP模式基于虚拟网卡方案,走全局

Proxifier 全局代理支持并不好,可以设置规则选择指定程序走代理或直连

有域名层级图,更直观

从移动端拓展目标信息

高通410随身wifi改造

工欲其善必先利器

- [Tool] AWVS Docker版

- [Tool] 长亭的扫描器 Xray

- [Tool] Vulmap

- [Tool] 红队综合渗透框架SatanSword@Lucifer1993

- [Tool] 国内OA系统漏洞检测

将Burpusuite打造成一个被动式扫描器

- 漏洞索引表【待整理】

IoT安全 & web安全& 系统漏洞 1day整理

- [Tool] Struts2漏洞扫描&利用

- [Tool] shiro反序列化漏洞利用

- [Tool] EBurstGo Exchange 服务器 Web 接口爆破邮箱账户

- [Tool] ConfluenceMemshell Confluence利用工具(CVE-2021-26084,CVE-2022-26134,CVE_2023_22515,CVE-2023-22527)

- [Tool] Fastjson漏洞快速利用框架

- Fastjson姿势技巧集合@safe6Sec

用于出网检测,无回显命令执行检测

【推荐!】好用,开源

全拼用户名10w

权限获取:

离线|在线|破解

提权:

已经停止更新到CVE-2018

权限获取:

提权:

已经停止更新到CVE-2018

backdoor生成,meterpreter操作指令

- [Tool] WebShell管理工具 菜刀

- [Tool] WebShell管理工具 蚁剑

- [Tool] WebShell管理工具 冰蝎

- [Tool] WebShell管理工具 哥斯拉

- 收集的各种Webshell@tennc

- Webshell 命令执行失败问题解决

shellcode加载器

FRP 客服端和服务端配合的端口转发工具

Venom 可以嵌套多层代理,适合多层无外网的渗透测试,停止更新

【推荐!】比Venom更加稳定,持续更新

HTTP代理,国内更新维护

HTTP代理,号称性能是neo的10倍

信息获取 & 远程文件操作 & 远程执行命令 & ipc$ & wmi & winrm

wmi,smb等执行脚本,python方便liunx使用

可以提取流量中用户名&密码,NTML Hash,图片等,以及绘制网络拓扑。

Windows rdp相关的登录记录导出工具。

Xshell在本地保存的密码进行解密

内网扫描神器,go语言跨平台,效率快,支持各类口令爆破,还有主机识别和web服务识别。

k8 team的内网扫描器

- 域渗透@uknowsec

- 域提权:MS14-068,CVE-2020-1472(Zerologon),CVE-2021-42287/CVE-2021-42278,CVE-2022-26923

通过accesskey获取相关主机权限执行命令

简单,美观